Grandoreiro

اخیرا سازمان هایی در کشورهای اسپانیایی زبان مکزیک و اسپانیا که در زمینه های صنعتی مانند خودروسازی، تولید مواد شیمیایی و… فعالیت می کنند مورد حمله کمپین Grandoreiro قرار گرفته اند. در این کمپین، مهاجمان با جعل هویت مقامات دولتی از دفتر دادستان کل مکزیکوسیتی و وزارت عمومی در قالب ایمیلهای Spear-Phishing، سعی می کنند تا قربانیان را برای دانلود و اجرای «Grandoreiro» فریب دهند.

Grandoreiro یک تروجان بانکی پرکاربرد است که از سال 2016 فعال می باشد و به طور خاص کاربران ساکن آمریکای لاتین را هدف قرار می دهد. Grandoreiro در دلفی نوشته شده است و از تکنیک هایی مانند Pedding باینری برای افزایش باینری، اجرای Captcha برای فرار از Sandbox و CnC با استفاده از الگوهایی که مشابه Latenbot هستند، استفاده می کند. الگوی ارتباطی CnC 2022 Grandoreiro اکنون کاملاً با LatentBot با Beacon “ACTION=HELLO” و ارتباطات مبتنی بر ID یکسان است.

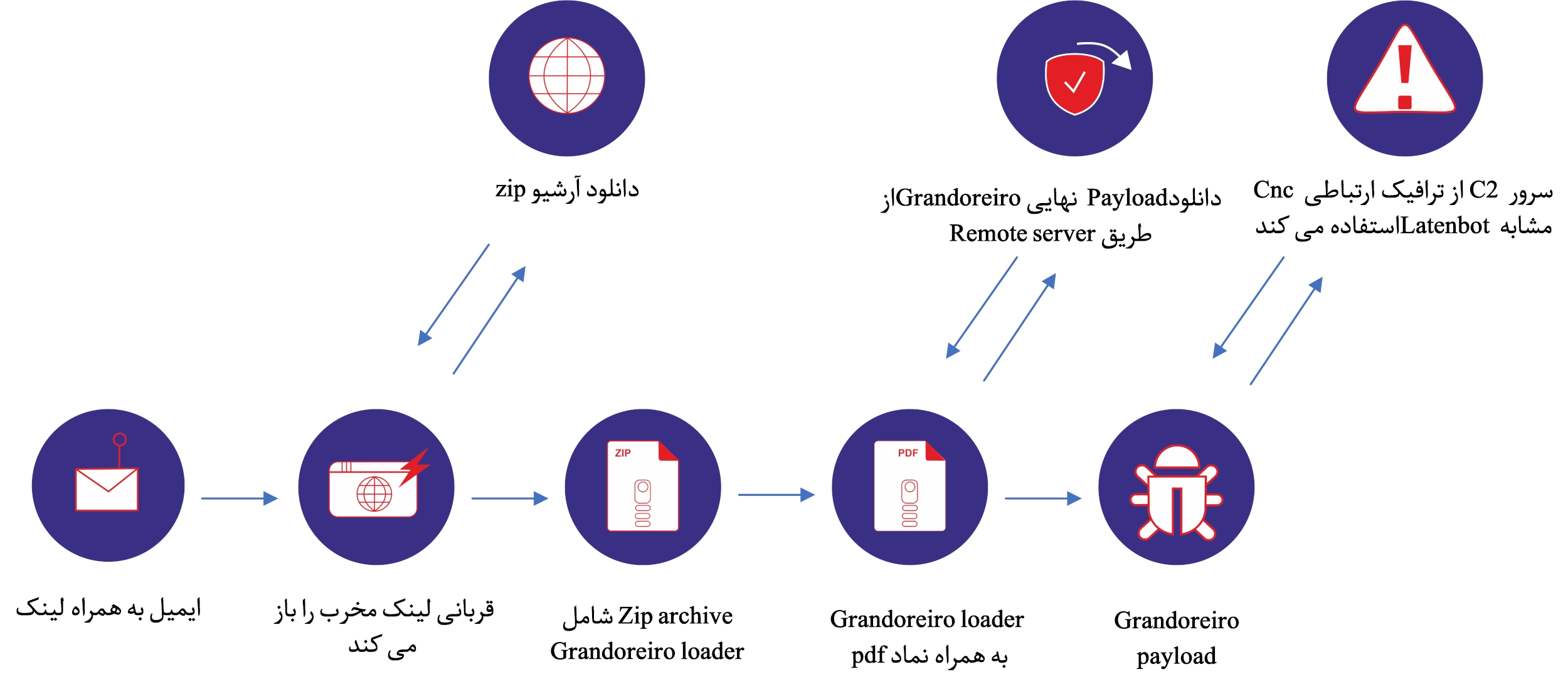

براساس بررسی های صورت گرفته، چندین روش حمله برای Grandoreiro کشف و مورد تجزیه و تحلیل قرار گرفته است. روش حمله به کار گرفته شده توسط عوامل تهدید در این کمپین کاملاً شبیه کمپین های قبلی Grandoreiro است. این حمله با یک ایمیل فیشینگ نیزه ای که به زبان اسپانیایی نوشته شده آغاز می شود و قربانیان مکزیکی و اسپانیایی را هدف قرار می دهد. این ایمیل شامل یک پیوند جاسازی شده است که با کلیک بر روی آن، قربانی را به وب سایتی هدایت می کند که آرشیو ZIP مخرب را در دستگاه قربانی بارگیری می کند. آرشیو ZIP با ماژول Grandoreiro Loader همراه با یک نماد PDF همراه است تا قربانی را فریب دهد. در ادامه، دانلود، استخراج و اجرای 400 مگابایت نهایی “Grandoreiro” از یک سرور HFS راه دور صورت می گیرد که با استفاده از ترافیکی مشابه با LatentBot با سرور CnC ارتباط برقرار می کند.

راه هایی برای کاهش این خطر پذیری

- قطع دسترسی فعال سازی ماکرو کاربران

- توصیه به کاربران برای باز نکردن ایمیل های مشکوک و عدم وارد کردن دستی URL های درخواست شده در ایمیل

- غیرفعال سازی احراز هویت قدیمی

روش های تشخیص این حمله

در صورت استفاده از سیستم شناسایی و پاسخ در نقاط پایانی هوپان (EDR) که یکی از اساسی ترین ماژول های راهکار گسترده شناسایی و پاسخ نخجیرپان (XDR) میباشد، تحلیل فعالیت های مرتبط و هشدارهای زیر مشاهده می گردد:

- شناسایی رفتار مخرب

- شناسایی Malware Loader

این تهدید از تکنیک های زیر که در جدول مایتر اتک موجود می باشد استفاده نموده است.

|

Execution |

Persistence |

Privilege Escalation |

Credential Access |

Discovery |

Collection |

Command and Control |

|

|

Command and Scripting Interpreter |

Account Manipulation |

Abuse Elevation Control Mechanism |

Adversary-in-the-Middle |

Account Discovery |

Adversary-in-the-Middle |

Application Layer Protocol |

|

|

Container Administration Command |

BITS Jobs |

Access Token Manipulation |

Brute Force |

Application Window Discovery |

Archive Collected Data |

Communication Through Removable Media |

|

|

Deploy Container |

Boot or Logon Autostart Execution |

Boot or Logon Autostart Execution |

Credentials from Password Stores |

Browser Bookmark Discovery |

Audio Capture |

Data Encoding |

|

|

Exploitation for Client Execution |

Boot or Logon Initialization Scripts |

Boot or Logon Initialization Scripts |

Exploitation for Credential Access |

Cloud Infrastructure Discovery |

Automated Collection |

Data Obfuscation |

|

|

Inter-Process Communication |

Browser Extensions |

Create or Modify System Process |

Forced Authentication |

Cloud Service Dashboard |

Browser Session Hijacking |

Dynamic Resolution |

|

|

Native API |

Compromise Client Software Binary |

Domain Policy Modification |

Forge Web Credentials |

Cloud Service Discovery |

Clipboard Data |

Encrypted Channel |

|

|

Scheduled Task/Job |

Create Account |

Escape to Host |

Input Capture |

Cloud Storage Object Discovery |

Data from Cloud Storage Object |

Fallback Channels |

|

|

Shared Modules |

Create or Modify System Process |

Event Triggered Execution |

Modify Authentication Process |

Container and Resource Discovery |

Data from Configuration Repository |

Ingress Tool Transfer |

|

|

Software Deployment Tools |

Event Triggered Execution |

Exploitation for Privilege Escalation |

Multi-Factor Authentication Interception |

Debugger Evasion |

Data from Information Repositories |

Multi-Stage Channels |

|

|

System Services |

External Remote Services |

Hijack Execution Flow |

Multi-Factor Authentication Request Generation |

Domain Trust Discovery |

Data from Local System |

Non-Application Layer Protocol |

|

|

User Execution |

Hijack Execution Flow |

Process Injection |

Network Sniffing |

File and Directory Discovery |

Data from Network Shared Drive |

Non-Standard Port |

|

|

Windows Management Instrumentation |

Implant Internal Image |

Scheduled Task/Job |

OS Credential Dumping |

Group Policy Discovery |

Data from Removable Media |

Protocol Tunneling |

|

|

Modify Authentication Process |

Valid Accounts |

Steal Application Access Token |

Network Service Discovery |

Data Staged |

Proxy |

||

|

Office Application Startup |

Steal or Forge Kerberos Tickets |

Network Share Discovery |

Email Collection |

Remote Access Software |

|||

|

Pre-OS Boot |

Steal Web Session Cookie |

Network Sniffing |

Input Capture |

Traffic Signaling |

|||

|

Scheduled Task/Job |

Unsecured Credentials |

Password Policy Discovery |

Screen Capture |

Web Service |

|||

|

Server Software Component |

Peripheral Device Discovery |

Video Capture |

|||||

|

Traffic Signaling |

Permission Groups Discovery |

||||||

|

Valid Accounts |

Process Discovery |

||||||

|

Query Registry |

|||||||

|

Remote System Discovery |

|||||||

|

Software Discovery |

|||||||

|

System Information Discovery |

|||||||

|

System Location Discovery |

|||||||

|

System Network Configuration Discovery |

|||||||

|

System Network Connections Discovery |

|||||||

|

System Owner/User Discovery |

|||||||

|

System Service Discovery |

|||||||

|

System Time Discovery |

|||||||

|

Virtualization/Sandbox Evasion |

|||||||