ZLoader

Zloader یک تروجان بانکی است که هدف آن سرقت کوکی ها، رمزهای عبور و هرگونه اطلاعات حساس می باشد. Zloader از طریق تقلب در تبلیغات و ایجاد نصب کننده های جعلی برای نرم افزارهای معروف و شناخته شده، به اهدف مخرب خود دست پیدا می کند. ساختار Zloader از تروجان زئوس مشتق شده است.

روش کار Zloader

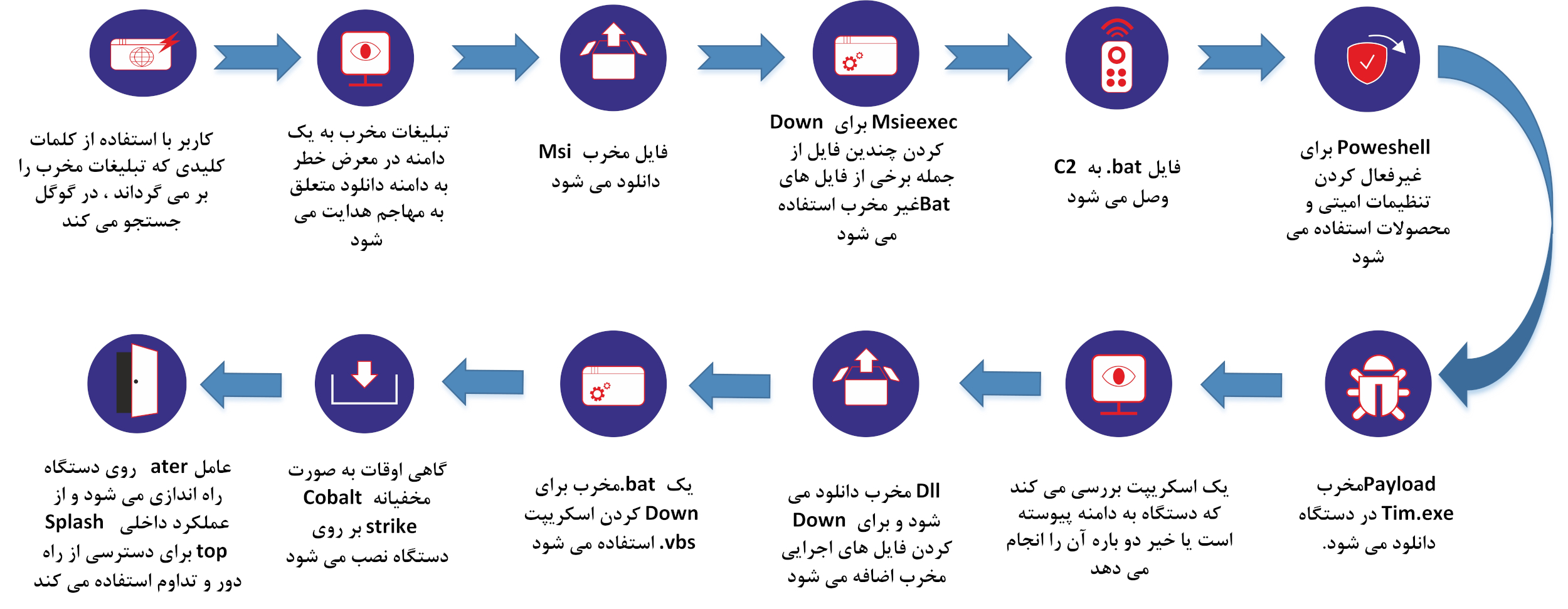

کاربر برای نصب یک نرم افزار روی یکی از بنر های تبلیغاتی که اصطلاحا google ads نامیده می شود کلیک می کند. با کلیک روی آن، به مسیری هدایت می شود که فایل را نصب کند. مسیر به این صورت طراحی شده است که دو زیر دامنه در دامنه اصلی قرار داده شده است. دامین اصلی معمولا دامین یک کسب و کار کوچک و البته قانونی می باشد که شکی در قربانی ایجاد نمی کند. زیر دامنه اول هم معمولا عبارت طولانی ای می باشد که شامل اسم نرم افزار می باشد. پس از نصب فایل روی سیستم، اسکریپت های bat نصب، راه اندازی و بارگیری می شود. با اجرایی شدن این اسکریپت، عملا سیستم از راه دور به کنترل هکر در می آید. با راه اندازی فایل های bat، دستوراتی جهت غیر فعال کردن سیستم های امنیتی دستگاه اجرا می گردد.

روش کار به این صورت است که فایل bat به وسیله دستورات PowerShell، تنظیمات امنیتی را تغییر می دهد یا حذف می نماید مانند فایل های dll. و exe.و regsvr32.exe .PowerShell از یک دامنه اضافی برای دانلود payload Tim.exe استفاده می کند. با نصب Tim.exe، یک فایل اضافی bat. را دانلود می کند. با راه اندازی bat. جدید، bat. به همان دامنه ای که Tim.exe از آنجا دانلود شده بود باز می گردد تا اسکریپت PowerShell را دانلود کند. اسکریپت PowerShell، دو فایل مخرب network.exe و timnew.dll را دانلود می کند. این اسکریپت از regsvr32.exe برای راهاندازی timnew.dll استفاده میکند و دستوری را برای 200 ثانیه اجرا میکند. سپس Timnew.dll از msiexec.exe برای بارگیری یک فایل .dll اضافی از دو دامنه دانلود جدید استفاده می کند. پس از آن فایل مخرب دیگری به نام VBS توسط wscript بارگذاری و نصب می شود.

همچنین دسترسی کامل هکر به سیستم جهت شناسایی و سرقت اطلاعات دستگاه فراهم می گردد. علاوه بر آن می توانند با استفاده از نصب برنامه Cobalt Strike دسترسی کامل به صفحه کلید قربانی داشته باشند.به صورت معمول بعد از نفوذ به سیستم قربانی ، هکر دسترسی خود را جهت استفاده از هکر های دیگر به فروش می گذارد.

روند کار به صورت زیر می باشد:

راه هایی برای کاهش این خطر پذیری

- تشویق کاربران برای استفاده از مرورگر Edge که از Smartscreen استفاده می کنند. با استفاده از این مرورگر وب سایت های مخرب شناسایی و مسدود شوند.

- استفاده از applocker ها و سایر برنامه های کنترل برنامه که برای جلوگیری از اجرای برنامه های تایید نشده توسط کاربر اجرا می شود.

- استفاده از راهکارهای هوش تهدید برای مسدود سازی ارتباط با دامنه ها که این فعالیت را سرویس وریا (TIP) نیز انجام می دهد.

- استفاده از رول ها برای کم کردن سطح حملات

روش های تشخیص این حمله

با استفاده از آنتی ویروس ، اجزای تهدید این حمله به عنوان بدافزار شناخته می شوند.

در صورت استفاده از سیستم شناسایی و پاسخ در نقاط پایانی هوپان (EDR) که یکی از اساسی ترین ماژول های راهکار گسترده شناسایی و پاسخ نخجیرپان (XDR) میباشد، تحلیل فعالیت های مرتبط و هشدارهای زیر مشاهده می گردد:

- رفتار مشکوک مرتبط با Zloader

- فایل مرتبط با Zloader

- اتصال به دامنه مرتبط با Zloader

این تهدید از تکنیک های زیر که در جدول مایتر اتک موجود می باشد استفاده نموده است.

| Initial Access | Execution | Persistence | Defense Evasion | Discovery | Command and Control |

| Drive-by Compromise | Command and Scripting Interpreter | Account Manipulation | Abuse Elevation Control Mechanism | Account Discovery | Application Layer Protocol |

| Exploit Public-Facing Application | Container Administration Command | BITS Jobs | Access Token Manipulation | Application Window Discovery | Communication Through Removable Media |

| External Remote Services | Deploy Container | Boot or Logon Autostart Execution | BITS Jobs | Browser Bookmark Discovery | Data Encoding |

| Hardware Additions | Exploitation for Client Execution | Boot or Logon Initialization Scripts | Build Image on Host | Cloud Infrastructure Discovery | Data Obfuscation |

| Phishing | Inter-Process Communication | Browser Extensions | Deobfuscate/Decode Files or Information | Cloud Service Dashboard | Dynamic Resolution |

| Replication Through Removable Media | Native API | Compromise Client Software Binary | Deploy Container | Cloud Service Discovery | Encrypted Channel |

| Supply Chain Compromise | Scheduled Task/Job | Create Account | Direct Volume Access | Cloud Storage Object Discovery | Fallback Channels |

| Trusted Relationship | Shared Modules | Create or Modify System Process | Domain Policy Modification | Container and Resource Discovery | Ingress Tool Transfer |

| Valid Accounts | Software Deployment Tools | Event Triggered Execution | Execution Guardrails | Domain Trust Discovery | Multi-Stage Channels |

| System Services | External Remote Services | Exploitation for Defense Evasion | File and Directory Discovery | Non-Application Layer Protocol | |

| User Execution | Hijack Execution Flow | File and Directory Permissions Modification | Group Policy Discovery | Non-Standard Port | |

| Windows Management Instrumentation | Implant Internal Image | Hide Artifacts | Network Service Scanning | Protocol Tunneling | |

| Modify Authentication Process | Hijack Execution Flow | Network Share Discovery | Proxy | ||

| Office Application Startup | Impair Defenses | Network Sniffing | Remote Access Software | ||

| Pre-OS Boot | Indicator Removal on Host | Password Policy Discovery | Traffic Signaling | ||

| Scheduled Task/Job | Indirect Command Execution | Peripheral Device Discovery | Web Service | ||

| Server Software Component | Masquerading | Permission Groups Discovery | |||

| Traffic Signaling | Modify Authentication Process | Process Discovery | |||

| Valid Accounts | Modify Cloud Compute Infrastructure | Query Registry | |||

| Modify Registry | Remote System Discovery | ||||

| Modify System Image | Software Discovery | ||||

| Network Boundary Bridging | System Information Discovery | ||||

| Obfuscated Files or Information | System Location Discovery | ||||

| Pre-OS Boot | System Network Configuration Discovery | ||||

| Process Injection | System Network Connections Discovery | ||||

| Reflective Code Loading | System Owner/User Discovery | ||||

| Rogue Domain Controller | System Service Discovery | ||||

| Rootkit | System Time Discovery | ||||

| Signed Binary Proxy Execution | Virtualization/Sandbox Evasion |