یک مدل تشخیص تهدیدات جدید که خلا امنیت سایبری را برطرف می کند

عدم آگاهی از شکافهای امنیت سایبری

شکافهای امنیت سایبری مربوط به فاصله زمانی میان حمله موفق یک مهاجم به سامانههای امنیتی پیشگیرانه موجود در سازمان و مرحله پاکسازی است که یک سازمان متوجه سرقت یا نابودی داراییهای مهم میشود.

مهاجمان در این فاصله دست بالا را بر محصولات امنیتی مبتنی بر پیشگیری دارند. اگرچه امروزه استفاده گستردهای از ابزارها و تکنیکهای پیشگیرانه اجرایی میشود، اما مجرمان سایبری بهوسیله حملات پیچیده و هوشمند معمولاً آنها را دور میزنند.

حملههای سایبری دیگر، دلهدزدیهای سادهای نیستند که توسط بدافزارهای برنامهنویسیشده انجام شوند. همه آنها توسط افرادی باهوش، خلاق و بسیار ماهر کنترل میشوند. مهاجمان با هماهنگسازی مداوم قادرند که بهتدریج اطلاعات بیشتری درباره هدف به دست بیاورند و حمله را بهمرور زمان پیش ببرند.

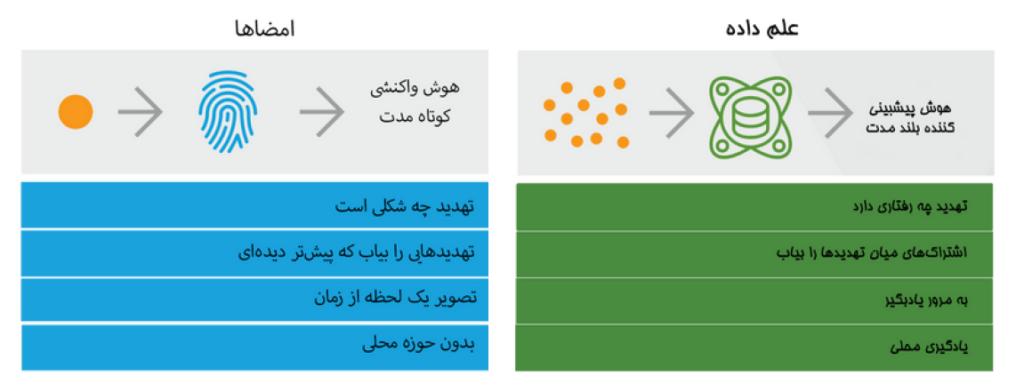

درحالیکه پیچیدگی حملهها یک تحول بسیار بزرگ را تجربه کرده است، اما پدافندهای امنیتی عقبماندهاند. پدافندها تمام ظرفیتهای خود را صرف این کردهاند که بهوسیله تطبیق الگوی امضای تهدیدها و بدافزارها، حملات را بیابند.

امنیت سنتی همچنان متکی به تصمیمهای لحظهای برخاسته از اطلاعات ناقص است، درحالیکه تهدیدها با گذر زمان هوشمندتر و پیشرفتهتر شدهاند.

امنیت سنتی همچنان متکی به تصمیمهای لحظهای برخاسته از اطلاعات ناقص است.

این عدمتوازن مزیت پررنگی در اختیار مهاجمان قرار میدهد. سازمانها به رویکردی هوشمندانهتر نیاز دارند تا این فاصله را جبران کنند؛ نوع جدید از امنیت که قادر به یادگیری، رشد و تفکر است.

این مقاله الزامات یک روش جدید برای شناسایی تهدیدها را برمیشمارد که بر اساس آنچه از گذشته و داخل سازمان آموخته، با پیوند رویدادها درگذر زمان میزان پیشرفت یک حمله را ارزیابی میکند.

چالش روش مبتنی بر امضا

پدافندهای امنیتی سعی کردهاند که عقبماندگی خود را با شناسایی امضاهای بیشتر و انتشار سریع آنها جبران کنند. این امضاها سنگ بنای فناوری امنیت سنتی هستند و برای شناسایی بهرهجوییها، URL های مخرب و بدافزارهای شناختهشده نوشته میشوند.

امضاها میتوانند تهدیدهای شناختهشده را در مقیاس لازم بهسرعت شناسایی و مسدود کنند. بااینوجود، نقطهضعف آنها است که خاصیت کاهشدهندگی دارند؛ برای اینکه جریان ترافیک برنامه کاربردی را کند نکنند و در عرض چند صدم ثانیه به یک پاسخ بله یا خیر برسند، یک تهدید شناختهشده را به سادهترین اثرانگشت آن کاهش میدهند.

تمرکز این سادهسازی بر پاسخهای سریع و ساده است و موجب شده است برای مهاجمانی که میتوانند خود را سازگار کنند، به یک مزیت تبدیل شود. امضاها تنها اثرانگشت تهدیدهای شناختهشده را بررسی میکنند و مهاجمان یاد گرفتهاند که بهوسیله تهدیدهای جدید ناآشنا از ایجاد این امضاها جلوگیری کنند.

گزارش ورزیون درمورد بررسی رخنه به دادهها در سال ۲۰۱۵ این روند را با جزئیات کامل نشان میدهد که ۷۰٪-۹۰٪ بدافزارهایی که برای رخنه به دادهها بهکاررفتهاند، مختص همان سازمان بودهاند و پیشتر دیده نشده بودند.

این بدان معنی است که هر سازمانی برای محافظت از خود به مجموعه ای از امضاهای مختص به خود نیاز دارد و این رویکرد قابلگسترش نخواهد بود. اما اگر یک مهاجم از یک تهدید ناشناخته یا روز صفر استفاده کند، احتمالاً هیچ امضایی نیست که بتواند آن را تشخیص دهد.

مهاجمان هنوز امضا را مهم میدانند و نمیتوانند بهسادگی آن را دور بزنند.

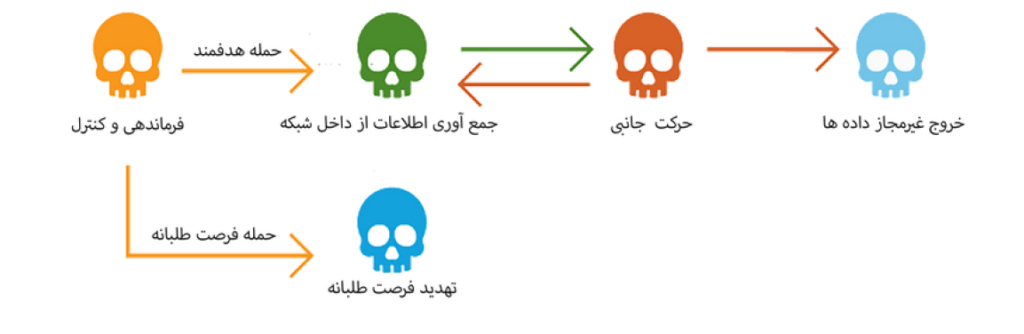

اگرچه مهاجمان در مسئله امضاها دست بالا را دارند؛ اما این پایداری ادامه حملات است که بازی را عوض میکند. مهاجمان پس از سازگاری با پدافند بیرونی سازمانها قادرند وارد شبکه شوند، جاسوسی گستردهای انجام دهند و آنقدر پیش بروند تا داراییهای مهم را بیابند و آنها را بدزدند یا نابود کنند.

این فرآیند معمولاً شامل چند میزبان تسخیرشده، انواع ابزارها و بدافزارها و سرقت و سوءاستفاده از اعتبارنامه کاربران معتبر است. مسئله مهم این است در تمام مدتی که مهاجمان در حال پیشبرد اقدامات و وفق خود با سامانه هستند، تهدید در جریان است.

مسئله مهم این است در تمام مدتی که مهاجمان در حال پیشبرد اقدامات و وفق خود با سامانه هستند، تهدید در جریان است.

ماهیت کاهشدهنده امضاها که از آنها برای شناسایی تهدیدها در سطح اتمی (پایینترین سطح) استفاده میشود، فاقد ملزومات کافی برای تشخیص فعلوانفعالات پیچیدهتری است که زیر گوششان اتفاق میافتند. این شکاف در آگاهی دقیقاً علت نیاز مبرم به یک مدل امنیتی جدید است.

مدل جدید تشخیص تهدید

جدیدترین و پیشرفتهترین مدل تشخیص تهدید کاری فراتر از ترمیم شکاف موجود در فناوریهای امنیتی سنتی انجام میدهد. این مدل به برتری استراتژیکی پایان میدهد که مهاجمان برای مدت مدیدی از آن برخوردار بودند.

سازوکارهای تشخیص دانهدرشت ماندگار

هرگاه مهاجمان از دامنه جدیدی استفاده کنند یا چند بیت به بدافزارهای شناختهشده بیفزایند و امضاها دیگر با آنها مطابقت نداشته باشند، سازوکارهای تشخیصی که از امضاهای سنتی استفاده میکنند، کنار گذاشته خواهند شد. این مسئله برتری حرکت اول را نصیب مهاجمان میکند، آنهم در حوزهای که کوچکترین تغییرات باعث میشود که مهاجمها چند گام از پدافندها جلو بیفتند.

یکی از هدفهای اصلی مدل جدید تشخیص تهدید فراهمسازی سازوکارهای تشخیصی است که برای مدت طولانی ماندگاری داشته باشند. برای این منظور، نیاز به یک تغییر رویکرد است و بهجای بررسی اثرانگشت هر نمونهای از تهدیدها باید مشخصههای بنیادی از حمله شناسایی شوند که در میان تمام تهدیدها منتشر کند.

علوم داده و یادگیری ماشین ابزارهای قدرتمندی هستند که میتوانند در سطح ترافیک بستهها، مشخصههای بنیادی را شناسایی و ترافیک عادی را از مخرب تفکیک کنند.

اقدامها و رفتار مهاجم زیر ذرهبین

مدلهای سنتی تشخیص تلاش میکنند که قطعه کدهای اکسپلویت مانند یک نمونه شناختهشده از بدافزار یا یک دامنه مخرب را بیابند. این شیوه منجر به یک فرآیند تعاملی کشف و انگشتنگاری دائمی و بینهایت رویداد مخرب میشود. این فرآیند پایانی ندارد و مهاجمان با بهکارگیری یک روش اکسپلویت جدید از پدافند پیشی میگیرند.

مدل جدید تشخیص تهدید این حلقه را میشکند و بهجای اینکه سعی در شناسایی تمام موارد خرابکارانه داشته باشد، نشانههای یکتایی را شناسایی میکند که بیانگر رفتارها یا اقدامهای مربوط به حمله هستند.

بهعبارتدیگر، هدف از شناسایی «چیستی» یک نمونه به شناسایی عملکرد آن نمونه تغییر میکند. اگرچه مهاجمان با تغییرات جزئی در بدافزار یا خرید یک دامنه جدید قادر به مخفی کردن تهدیدها هستند، اما اقدامها و اهداف یک حمله همیشه ثابت است.

برای مثال، هر حملهای باید بهصورت مجازی با مهاجم ارتباط مخفی برقرار کند تا حمله را هماهنگ و مدیریت نماید. همچنین حمله باید در شبکه داخلی گسترش و با دستگاههای داخلی و اعتبارنامههای بیشتری سازگاری پیدا کند تا درنهایت موفق به نابودی یا انتقال غیرمجاز داراییها در شبکه شود.

هر حملهای باید بهصورت مجازی با مهاجم ارتباط مخفی برقرار کند تا حمله را هماهنگ و مدیریت نماید.

مدافعان با تمرکز روی رفتارهای حمله میتوانند ورقبازی را به نفع خود برگرداند و به مقابله بپردازند و در این جنگ نامتقارن امنیت سایبری پیروز شوند. آنها بهجای استفاده از هزاران امضا برای یافتن گونههای مختلف از یک تهدید، میتوانند روی چند رفتار کلیدی تمرکز کنند که مهاجمان برای موفقیت حتماً باید آنها را انجام دهند.

تشخیص تهدیدها با گذر زمان

یکی از قابل تشخیصترین ویژگیهای رخنه مدرن در دادههای شبکه، بهتر شدن آنها درگذر زمان است. این رویکرد کند و آهسته در حملههای پیشرفته به یکروند عملیاتی استاندارد تبدیلشده است. امنیت سنتی فاقد حافظه کوتاهمدت است و پس از رخنه کاملاً آن را فراموش میکند.

.

مدل جدید تشخیص تهدید میتواند تهدیدها را بیدرنگ تشخیص دهد و علائم حمله را شناسایی کند که درگذر زمان تکمیل میشوند. عدم شناسایی یکی مانع شناسایی بقیه نمیشود. برای مثال، ناهنجاریهای زمانی کوچک و افتوخیزهای یک نشست شبکه میتواند بیانگر وجود تونلهای مخفی و دستیابی ابزارهای راهدور توسط مهاجمان باشد.

یا بالعکس، زمانی که از اعتبارنامه یک کاربر سوءاستفاده شده است شاید نیاز به یادگیری رفتار عادی او در چند روز، هفته یا ماه باشد. در هر دو این موارد درحالیکه مقیاس زمانی میتواند کوتاه یا طولانی باشد، لازم است که درک کارآمدی از تهدیدها در آن بازه زمانی به دست آید.

علاوه بر تکنیکها، باید حملهها را شناخت

امنیت باید مخاطرههای واقعی کسبوکار یک سازمان را شناسایی کند تا بتواند ارزشآفرین باشد و تهیه فهرستی از اخطارها کافی نیست. درک ارتباط متقابل میان رویدادها و تأثیر این تهدیدها بر داراییهای یک سازمان نیازمند راهکارهای امنیتی است.

و این مستلزم ترکیبی از حوزه تهدیدها با حوزه سازمانی است. فصل تمایز یک حمله هدفمند با تهدیدهای عادی که روزانه سیلوار در شبکه اتفاق میافتند، این است که میتوان در مراحل مختلف یک حمله هوشمند، نقاطی را یافت و آنها را به هم وصل کرد.

شناسایی تهدیدها با علم داده

با اعمال مستقیم تکنیکهای علم داده و یادگیری ماشین روی ترافیک شبکه میتوان این نیازمندیها را رفع کرد. جدیدترین مدل تشخیص تهدید از هر دو این تکنیک برای یافتن پیشدستانه حملههای پنهان شبکه استفاده میکند.

چرا علم داده؟

علم داده و یادگیری ماشین ورد زبان همگان در این صنعت شده است و هزاران ادعا و کاربرد درموردشان وجود دارد. نباید فراموش کرد که این دو فقط ابزار هستند، نه آب حیاتی که همه مشکلات امنیتی را بشویند و با خود ببرد.

لازم است که آورده این رویکردها، تفاوت آنها با دیگر رویکردها و نقاط ضعف و قوت آنها را دقیقاً شناخت، تا از افسون بازاریابی در امان ماند.

علم داده موجب یک تغییر اساسی در امنیت شده است. برخلاف رویکردهای مبتنی بر امضا که بهعنوان اقدام متقابل یک نگاشت یکبهیک میان تهدیدها ایجاد میکند، علم داده برای شناسایی پیشدستانه تهدیدهایی که پیشازاین مشاهده نکرده، از آموخته جامعی استفاده میکند که از تمام حملات پیشین کسب کرده است.

بهبیاندیگر، لازم است که «چرایی»، «چگونگی»، «چیستی» و «زمان» درک شود. دانش و فهم واقعی زمانی سودمندتر است که بتواند یک مسئله جدید و پیشتر دیدهشده را ارزیابی و حل کند.

و این وجه تمایز بسیار مهم استفاده از علم داده برای شناسایی تهدیدهاست. یک مدل سنتی باید تمام پاسخها را از قبل داشته باشد تا بتواند خوب کار کند. برای مثال، چون دامنه ACME.com قبلاً رفتار مخربی داشته، ازاینپس همیشه مخرب شناخته میشود.

انتظار میرود که علم داده به پرسشهای واقعی پاسخ دهد و از آموختهای جامع برای ارزیابی یک مسئله ناآشنا استفاده کند.

در سناریو دیگری ACME123.com پیشتر هرگز رفتار مخربی نداشته است، اما با نگاه به ترافیک فعلی آن میتوان چهار رفتار مختلف را دید که ترکیب آنها با رفتار حمله فرماندهی و کنترل مشابهت دارد.

بر اساس دانش جمعی گردآمده از تهدیدهای جهان واقعی، میتوان این دامنه را بهعنوان موجودیتی شناسایی کرد که رفتار مخرب دارد.

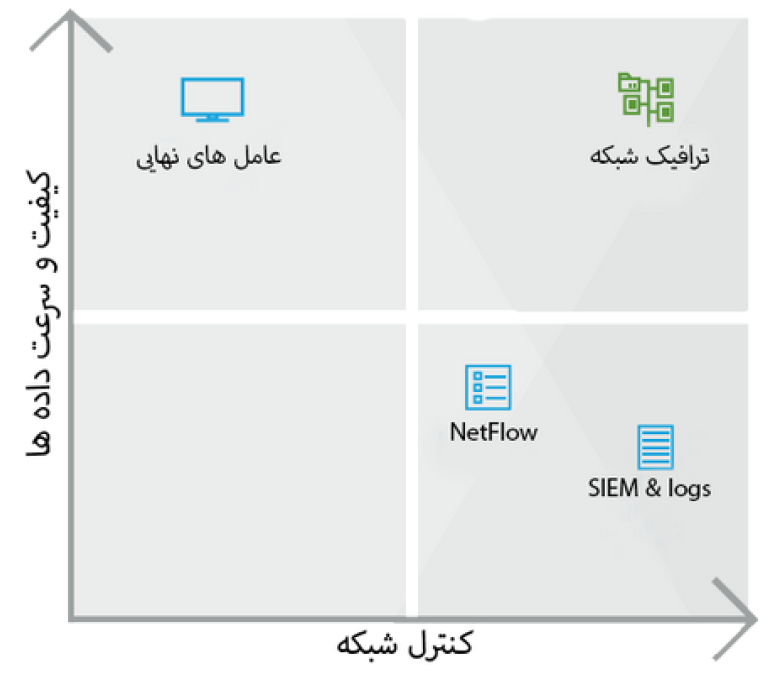

اهمیت دادههای مستقیم دستاول

مدلهای علم داده به کیفیت دادههایی که تحلیل میکنند وابسته هستند، و این مسئله در حوزه امنیت سایبری از تأثیر بیشتری برخوردار است. راهکارهای امنیت سایبری برای یافتن تهدیدهای پنهانی که از پدافندهای سنتی عبور میکنند، نیاز دارند که به ترافیک شبکه دسترسی مستقیم و دستاول داشته باشند.

اکثر رویکردهایی که از علم داده برای تشخیص تهدیدها استفاده میکنند، روی مجموعه دادههای بزرگی از گزارش رویدادها، دادهکاوی انجام میدهند. اگرچه این رویکرد قادر به یافتن همبستگی میان گزارشهایی است که قبلاً از قلم افتاده بودند، اما با محدودیتهایی روبهرو است.

این گزارشها منبع دستدوم هستند که یک رویداد را خلاصه میکنند. اطلاعاتی که در گزارش نیامدهاند، از دست میروند و نمیتوان آنها را تحلیل کرد. بهعلاوه، کیفیت این گزارشها وابسته به سامانهای است که آنها را تولید میکند. اگر یک دیوار آتش بالادستی یا دستگاه امنیتی قادر به تشخیص یک تهدید نباشد، گزارش برای بررسی و تحلیل نخواهد بود.

محدودیتهای داده موجود در گزارشها همهچیز را مختل میکند. وظیفه یک راهکار امنیت سایبری یافتن تهدیدهایی است که به لایههای استاندارد پدافند نفوذ میکند. منطقی نیست که انتظار داشت دستگاههایی که نتوانستهاند یک تهدید را شناسایی کنند، گزارشی مفید از آن ثبت نمایند.

منطقی نیست که انتظار داشت دستگاههایی که نتوانستهاند یک تهدید را شناسایی کنند، گزارشی مفید از آن ثبت نمایند.

این مسئله درمورد NetFlow و دیگر خلاصه جریانها صادق است. داده مربوط به جریان برای نظارت بر و پیگیری عملکرد سراسر ساختار شبکه است. این گزارشها در پیگیری مسیر و حجم ترافیک شبکه خلاصه میشوند و شفافیت لازم را بهعنوان داده دستاول و مستقیم برای یافتن تهدیدهای پنهان بسیار فرار ندارند.

مدلهای علم داده رویدادههای باکیفیتتر عملکرد بسیار بهتری دارند. مدل جدید تشخیص تهدید بهجای دادهکاوی روی منابع ناقص، تکنیکهای علم داده و یادگیری ماشین را روی سطح بستهها در ترافیک شبکه اجرا میکند.

این دسترسی مستقیم دستاول به ترافیک یک شیوه کاملاً جدید از تشخیص تهدید است. در تشخیص پیشرفته تهدید، بهجای ایجاد ارتباط میان رویدادها یا آموختن یک نمونه مبنا، از مدلهای بیدرنگ برای شناسایی رفتار مخرب ترافیک استفاده میشود.

حملههای سایبری همیشه در حال رشد و تکامل هستند. اما مدل جدید تشخیص تهدید با بهرهگیری از شفافیت دستاول ترافیک قادر است خود را برای شناسایی تکنیکها و استراتژیهای جدید حمله مهیا کند. این وجه تمایز برجستهای با سامانهها مبتنی بر جریان و گزارش است که همیشه وابسته به داده منابع بالادستی هستند.

نقش یادگیری ماشین در علم داده

علم داده بهطور عام مربوط به شیوههای است که میتوان دانش را از دادهها استخراج کرد. چشمانداز فراگیر آن حاوی شاخههای متنوعی ازجمله ریاضیات، آمار، یادگیری ماشین و بسیاری دیگر از روشهای تجزیهوتحلیل است.

باید توجه داشت که یادگیری ماشین زیرشاخهای از علم داده است. مدل جدید تشخیص تهدید از طیف گستردهای از تکنیکهای علم داده مانند یادگیری ماشین با ناظر و بی ناظر، مدلهای ابتکاری ریاضی برای تشخیص، مدلسازی آماری و تحلیلهای رفتاری استفاده میکند.

نرمافزارها به کمک یادگیری ماشین میتوانند طی تکرارهایی دانش موجود در دادهها را بیاموزند و بدون اینکه مستقیماً کدی برایشان نوشته شود، قادر به انجام هدف موردنظر باشند. یادگیری ماشین در حوزه تشخیص تهدیدها، الگوها و رفتارهایی را میآموزد که بیانگر یک حمله هستند.

یادگیری ماشین در حوزه تشخیص تهدیدها، الگوها و رفتارهایی را میآموزد که بیانگر یک حمله هستند.

یادگیری ماشین با ناظر و بی ناظر

شناسایی تهدیدها به دو مجموعه داده سطح بالا نیاز دارد. مجموعه اول شامل تجربهها و نمونههای کلی است که نشان میدهد تهدیدها با ترافیک عادی و بیخطر چه تفاوتی دارند. دوم مجموعهای از تجربهها و نمونههای محلی است که رفتار مخرب و غیرعادی را در یک محیط مشخص نشان میدهند.

رویکرد اول رفتارهایی را شناسایی میکند که همیشه مخربند، فارغ از اینکه در چه شبکهای رخ میدهند؛ و رویکرد دوم باتوجه به داخل سازمان تهدید را مییابد. هردو مورد برای تشخیص تهدیدها ضروری هستند و باید با همکاری هم کار کنند.

یادگیری ماشین با ناظر با تحلیل و بررسی بدافزارها، تهدیدها و تکنیکهای حمله شناختهشده، به رویکرد اول مربوط میشود.. این تحلیلها بهعنوان ورودی به الگوریتمی داده میشوند که ماهیت رفتار مخرب را در ترافیک شبکه شناسایی میکند.

اگرچه دانش جمعی بسیار مفید است، اما برخی از حملهها تنها از روی درک داخل سازمان شبکه مورد هدف قابلشناسایی هستند. یادگیری ماشین بی ناظر به مدلهایی گفته میشود که بهطور کنشگرایانه تشخیص میدهند که در یک شبکه معین چه چیزی عادی است و چه زمانی یک رفتار از حالت عادی منحرفشده است.

هر دو سبک از یادگیری ماشین ضروری هستند و در کنار هم تهدیدهای پنهان را کشف میکنند. همچنین، در هر دو سبک میتوان از الگوریتمهای تشخیصی استفاده کرد که بر اساس اطلاعات گردآمده از بازههای زمانی طولانی کار میکنند.

مدل جدید تشخیص تهدید بهجای شناسایی از روی یک بسته یا جریان داده در عرض چند صدم ثانیه، میآموزد که الگوهای رفتار حمله را در چند ثانیه و اگر لازم باشد در چند هفته شناسایی کند.

این مسئله درمورد NetFlow و دیگر خلاصه جریانها صادق است. داده مربوط به جریان برای نظارت بر و پیگیری عملکرد سراسر ساختار شبکه است. این گزارشها در پیگیری مسیر و حجم ترافیک شبکه خلاصه میشوند و شفافیت لازم را بهعنوان داده دستاول و مستقیم برای یافتن تهدیدهای پنهان بسیار فرار ندارند.

مدلهای علم داده رویدادههای باکیفیتتر عملکرد بسیار بهتری دارند. مدل جدید تشخیص تهدید بهجای دادهکاوی روی منابع ناقص، تکنیکهای علم داده و یادگیری ماشین را روی سطح بستهها در ترافیک شبکه اجرا میکند.

این دسترسی مستقیم دستاول به ترافیک یک شیوه کاملاً جدید از تشخیص تهدید است. در تشخیص پیشرفته تهدید، بهجای ایجاد ارتباط میان رویدادها یا آموختن یک نمونه مبنا، از مدلهای بیدرنگ برای شناسایی رفتار مخرب ترافیک استفاده میشود.

حملههای سایبری همیشه در حال رشد و تکامل هستند. اما مدل جدید تشخیص تهدید با بهرهگیری از شفافیت دستاول ترافیک قادر است خود را برای شناسایی تکنیکها و استراتژیهای جدید حمله مهیا کند. این وجه تمایز برجستهای با سامانهها مبتنی بر جریان و گزارش است که همیشه وابسته به داده منابع بالادستی هستند.

نقش یادگیری ماشین در علم داده

علم داده بهطور عام مربوط به شیوههای است که میتوان دانش را از دادهها استخراج کرد. چشمانداز فراگیر آن حاوی شاخههای متنوعی ازجمله ریاضیات، آمار، یادگیری ماشین و بسیاری دیگر از روشهای تجزیهوتحلیل است.

باید توجه داشت که یادگیری ماشین زیرشاخهای از علم داده است. مدل جدید تشخیص تهدید از طیف گستردهای از تکنیکهای علم داده مانند یادگیری ماشین با ناظر و بی ناظر، مدلهای ابتکاری ریاضی برای تشخیص، مدلسازی آماری و تحلیلهای رفتاری استفاده میکند.

نرمافزارها به کمک یادگیری ماشین میتوانند طی تکرارهایی دانش موجود در دادهها را بیاموزند و بدون اینکه مستقیماً کدی برایشان نوشته شود، قادر به انجام هدف موردنظر باشند. یادگیری ماشین در حوزه تشخیص تهدیدها، الگوها و رفتارهایی را میآموزد که بیانگر یک حمله هستند.

یادگیری ماشین در حوزه تشخیص تهدیدها، الگوها و رفتارهایی را میآموزد که بیانگر یک حمله هستند.

یادگیری ماشین با ناظر و بی ناظر

شناسایی تهدیدها به دو مجموعه داده سطح بالا نیاز دارد. مجموعه اول شامل تجربهها و نمونههای کلی است که نشان میدهد تهدیدها با ترافیک عادی و بیخطر چه تفاوتی دارند. دوم مجموعهای از تجربهها و نمونههای محلی است که رفتار مخرب و غیرعادی را در یک محیط مشخص نشان میدهند.

رویکرد اول رفتارهایی را شناسایی میکند که همیشه مخربند، فارغ از اینکه در چه شبکهای رخ میدهند؛ و رویکرد دوم باتوجه به داخل سازمان تهدید را مییابد. هردو مورد برای تشخیص تهدیدها ضروری هستند و باید با همکاری هم کار کنند.

یادگیری ماشین با ناظر با تحلیل و بررسی بدافزارها، تهدیدها و تکنیکهای حمله شناختهشده، به رویکرد اول مربوط میشود. این تحلیلها بهعنوان ورودی به الگوریتمی داده میشوند که ماهیت رفتار مخرب را در ترافیک شبکه شناسایی میکند.

اگرچه دانش جمعی بسیار مفید است، اما برخی از حملهها تنها از روی درک داخل سازمان شبکه مورد هدف قابلشناسایی هستند. یادگیری ماشین بی ناظر به مدلهایی گفته میشود که بهطور کنشگرایانه تشخیص میدهند که در یک شبکه معین چه چیزی عادی است و چه زمانی یک رفتار از حالت عادی منحرفشده است.

هر دو سبک از یادگیری ماشین ضروری هستند و در کنار هم تهدیدهای پنهان را کشف میکنند. همچنین، در هر دو سبک میتوان از الگوریتمهای تشخیصی استفاده کرد که بر اساس اطلاعات گردآمده از بازههای زمانی طولانی کار میکنند.

مدل جدید تشخیص تهدید بهجای شناسایی از روی یک بسته یا جریان داده در عرض چند صدم ثانیه، میآموزد که الگوهای رفتار حمله را در چند ثانیه و اگر لازم باشد در چند هفته شناسایی کند.

نتیجهگیری

جدیدترین و پیشرفتهترین مدل تشخیص تهدید، ترکیبی از انواع تکنیکهای هوشمند و تشخیص پیشگام در صنعت است که میتواند تهدیدها را از زوایای مختلف بیدرنگ ببیند. این مدل یک روش تشخیص بسیار ماهرانه و کارآمد جدید است که با کمک علم داده میتواند تهدیدهایی را تشخیص دهد که مدلهای امنیتی سنتی از شناسایی آنها عاجزند.