مدیریت سطح حمله (ASM)

1. مقدمه

در حوزه دیجیتال و IT تهدیدهای سایبری متعددی وجود دارد که ممکن است سیستم ها و داده های سازمان های مرتبط با این حوزه را به خطر بیندازد. مدیریت سطح حمله (ASM) بهعنوان یک فرایند حیاتی برای بهبود دفاع سایبری ظاهر شده است که با حفظ دید پذیری در محیط شبکه یک سازمان و پرداختن به آسیبپذیریها قبل از آنکه توسط حملهکنندگان بهرهمند شوند، تقویت میشود. این مقاله به مفهوم مدیریت سطح حمله، اهمیت آن در کاهش ریسکهای سایبری، چالشهای مرتبط با نقشهبرداری سطح حمله خارجی، عملکردهای اصلی ASM، شیوههای بهترین عملکرد، نمونههای واقعی، ابزارها و راهکارهای موجود و مراحل پیادهسازی ASM در سازمان شما میپردازد.

2. درک مدیریت سطح حمله (ASM)

تعریف سطح حمله

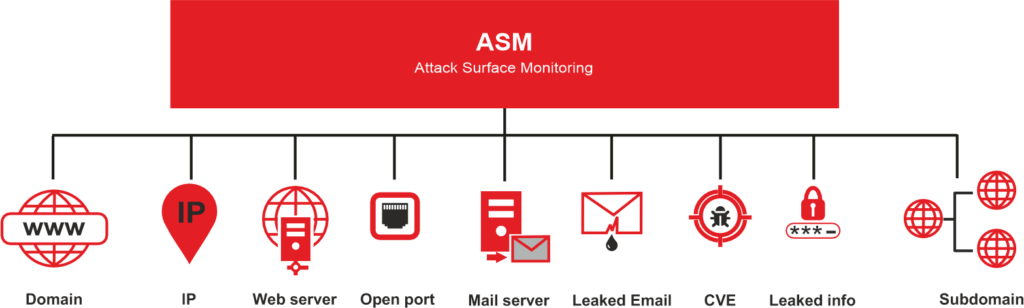

سطح حمله به مجموع تعداد نقاط ورود، آسیبپذیریها و نقاط ضعف اشاره دارد که توسط مهاجمان برای دسترسی غیرمجاز به یک سیستم یا شبکه مورد سوءاستفاده قرار میگیرد. این موارد تمام داراییهای داخلی و خارجی که به اینترنت متصل هستند، از جمله دستگاهها، سیستمها، برنامهها و شبکهها میشود. مدیریت سطح حمله با تمرکز بر کشف، شناسایی، ثبت و ارزیابی مستمر تهدیدات بر روی داراییهای IT تشکیل شده است.

فرایندهای اصلی مدیریت سطح حمله (ASM)

ASM از چندین فرایند اصلی تشکیل شده است که بهصورت مستمر اجرا میشوند تا با شیوهای پویا نقاطی که می تواند راه ورود مهاجم باشد را شناسایی کند. این فرایندها شامل کشف دارایی، طبقهبندی و اولویتبندی، تقویت و نظارت میشوند.

کشف دارایی: ASM بهصورت خودکار و مداوم برای شناسایی دستگاهها، نرمافزارها و داراییهای ابری که بهعنوان نقاط ورودی برای هکرها یا مهاجمان عمل کرده، اقدام میکند. این موارد شامل داراییهای شناخته شده توسط سازمان، داراییهای ناشناخته، داراییهای شرکتهای شخص ثالث یا فروشندگان و داراییهای مخرب است.

طبقهبندی و اولویتبندی: پس از شناسایی داراییها، آنها طبقهبندی میشوند، بررسی شده و بر اساس قابلیت حمله به آنها اولویتبندی میشوند. داراییها ثبت شده، بررسی شده و از نظر آسیبپذیریها، علتهای آسیبپذیریها و برداشتهای حمله ارزیابی میشوند. سپس آسیبپذیریها بر اساس عواملی مانند امتیاز امنیتی، ذخیرههای اطلاعات تهدید، و فعالیتهای مدیریت آسیبپذیری و ارزیابی ریسک سازمان اولویتبندی میشوند.

تقویت: آسیبپذیریها بر اساس اولویت تقویت میشوند تا خطر حملات سایبری یا نقض دادهها کاهش یابد یا از بین برود. این مواردشامل اعمال کنترلهای امنیتی مناسب، کنترل داراییهای ناشناخته، داراییهای شرکتهای شخص ثالث یا فروشندگان، داراییهای دختر یا داراییهای مخرب است.

نظارت: نظارت مداوم بر شبکه و داراییهای ثبت شده امری اساسی برای شناسایی و ارزیابی آسیبپذیریها و برداشتهای حمله جدید بهصورت لحظهای است. این امکان را فراهم میکند تا تیمهای امنیت بهسرعت به تهدیدات و آسیبپذیریهای جدید که نیازمند توجه فوری هستند، پاسخ دهند.

3. اهمیت مدیریت سطح حمله (ASM)

مدیریت مؤثر سطح حمله برای سازمانها بسیار حیاتی است تا دفاعیات سایبری خود را بهبود دهند و خطر حملات سایبری و نقض دادهها را کاهش دهند. با حفظ دید پذیری به سطح حمله و پرداختن به آسیبپذیریها، ASM چندین مزیت کلیدی ارائه میدهد:

افزایش دید پذیری و کاهش خطر

ASM اطمینان حاصل میکند که تیمهای امنیت یک مخزن کامل و بهروز از تمام داراییهای Breach شده داخل شبکه سازمان دارند. خروجی ASM به شناسایی داراییهای شناختهشده و ناشناخته کمک میکند که ممکن است ریسکهای امنیتی ایجاد کنند. با کسب دیدگاه جامع، سازمانها میتوانند مناطق کلیدی خود را بهتر درک کرده و اقدامات فعال برای کاهش تهدیدات احتمالی انجام دهند.

مقابله با آسیبپذیریها و تهدیدات ظاهر شونده

کشف دائمی دارایی و نظارت ASM این امکان را فراهم میکند که در زمان واقعی آسیبپذیریها، اشتباهات پیکربندی و نقاط آسیبپذیر را شناسایی کند. ASM به تیمهای امنیت این امکان را میدهد که تلاشهای درستی را بر اساس شدت ریسک و تأثیر احتمالی بر سازمان اولویتبندی کنند. ASM همچنین به سازمانها کمک میکند تا در برابر تهدیدات جدید با بهرهگیری از اطلاعات تهدید و یکپارچهسازی آن در فرایندهای مدیریت آسیبپذیریهای خود، گامهای لازم را اقدام کنند.

4. مدیریت سطح حمله خارجی (EASM)

مدیریت سطح حمله خارجی بر روی شناسایی و نظارت داراییهایی تمرکز دارد که بهصورت عمومی به اینترنت متصل هستند و ممکن است در معرض بهرهمندی از حملات قرار بگیرند. EASM شامل بهدستآوردن دیدگاه در داراییهای خارجی سازمان، نظارت بر آسیبپذیریها و اشتباهات پیکربندی، و بهرهگیری از اطلاعات تهدید خارجی برای شناسایی و اولویتبندی ریسکها و تهدیدات میشود.

جنبههای کلیدی EASM شامل:

شناسایی داراییهای عمومی متصل به اینترنت

EASM به دنبال کشف و ثبتنام همه داراییهایی است که بهعنوان داراییهای عمومی به اینترنت متصل هستند. این داراییها ممکن است شامل دامنهها، دامنههای آیپی، مخازن داده، وبسایتها، سرورها، منابع ابری و برنامهها باشند. با شناسایی این داراییها، سازمانها میتوانند وضعیت امنیتی خود را ارزیابی کرده و آسیبپذیریهای احتمالی را تشخیص دهند.

نظارت بر آسیبپذیریها و اشتباهات پیکربندی

راهکارهای EASM به طور مداوم داراییهای عمومی متصل به اینترنت را برای آسیبپذیریها، اشتباهات پیکربندی و اطلاعات افشاشده نظارت میکنند. با بهرهگیری از تکنیکهای اسکن و نظارت خودکار، سازمانها میتوانند آسیبپذیریها را قبل از اینکه توسط مهاجمان بهرهمندی شوند، شناسایی و تصحیح کنند. پیکربندی صحیح محیطهای ابری برای کاهش سطح حمله و حفاظت در برابر گستره گستردهای از تهدیدات اساسی است.

بهره مندی از اطلاعات تهدید خارجی

راهکارهای مدیریت سطح حمله خارجی با جریانهای اطلاعات تهدید خارجی یکپارچه میشوند تا بررسیهای زمان واقعی از منظر تهدیدات را ارائه دهند. با بهرهگیری از این اطلاعات، سازمانها میتوانند بهصورت فعالانه ریسکها و تهدیداتی که ممکن است بر سطح حمله آنها اثر بگذارد، شناسایی و اولویتبندی کنند. این به تیمهای امنیت کمک میکند تا تصمیمات اطلاعاتی بگیرند و منابع را به بهترین نحو برای کاهش ریسکهای احتمالی تخصیص دهند.

5. چالشها در نقشه برداری سطح حمله خارجی

نقشهبرداری سطح حمله خارجی برای مدیریت مؤثر سطح حمله (ASM) ضروری است، سازمانها اغلب با چندین چالش در این فرایند روبرو میشوند. این چالشها شامل موارد زیر میشود:

اکوسیستم های توزیع شده IT

جابهجایی به سمت محیطهای محاسبات ابری و نیروی کارهای توزیعشده منجر به یک اکوسیستم IT پیچیدهتر شده است. اکنون داراییهای سازمان در انواع مختلف از محیطهای ابری، زیرساختهای On-Premises، و دستگاههای کارکنان از راه دور پخش شدهاند. مدیریت و امنیت این اکوسیستم IT توزیعشده ممکن است چالشبرانگیز باشد، زیرا مرز مشخصی تعریف نشده است و اقدامات امنیتی سنتی ممکن است کافی نباشد.

تیمهای ایزوله

همکاری بین تیمهای ایزوله بهعنوانمثال تیمهای IT، امنیت، و توسعه برای مدیریت مؤثر سطح حمله بسیار حیاتی است. بااینحال، تیمهای توزیع شده جغرافیایی و ایزوله شده سازمان ممکن است باعث محدودیت ارتباط و هماهنگی شود که سختی نظارت و Mapping سطح حمله را برای تهدیدات احتمالی میکند. شکستن این ایزولهها و ترویج همکاری مهم برای مدیریت موفق سطح حمله است.

تغییر مداوم سطح حمله

سطح حمله یک سازمان به طور مداوم در حال تکامل و گسترش است. داراییهای جدید به طور منظم به شبکه ملحق میشوند و پیکربندیها ممکن است به طور مکرر تغییر کنند. ردگیری این تغییرات و اطمینان از امنیت سطح حمله گسترده میتواند یک وظیفه دشوار باشد. اتوماسیون عملیات و بهرهگیری از نظارت مداوم میتواند به سازمانها کمک کند تا در جلوی چشمانداز تهدید در حال تکامل باقی بمانند.

6. توابع اصلی مدیریت سطح حمله (ASM)

ASM شامل چندین عملیات اصلی است که برای کاهش مؤثر خطرات ضروری هستند. این عملیات اصلی عبارتاند از:

کشف

عملیات کشف شامل اسکن و نظارت گسترده است تا سیستمها، داراییها و نقاط ورودی که ممکن است در معرض تهدیدات قرار گیرند، شناسایی شوند. این موارد شامل شناسایی برنامهها، خدمات، Hosts و سیستمهای عامل در شبکه سازمان میشود. با شناسایی این داراییها، سازمانها میتوانند یک دید جامع از سطح حمله خود به دست آورند و خطرات احتمالی را شناسایی کنند.

آزمون

تست نفوذ یک مؤلفه حیاتی در ASM است که شامل ارزیابی آسیبپذیری، تست نفوذ برنامههای دینامیک و استاتیک میشود. ارزیابی آسیبپذیری یک مبنای سیستمها و آسیبپذیریهای آنها را مشخص میکند، درحالیکه تست نفوذ حملات واقعی را شبیهسازی میکند تا نقاط ضعف را شناسایی کند.

سازو کارسازی

سازماندهی شامل تجزیهوتحلیل داراییها و آسیبپذیریها در زمینه پروفایل خطر خاص، نیازهای تطابق و اهداف تجاری یک سازمان است که به ترتیب تلاشهای رفع خطر را بر اساس شدت خطرات و تأثیر احتمالی رتبهبندی میکند. درنظرگرفتن هویت اطلاعات تهدید و دادههای آسیبپذیری بهشدت به تفسیر اهمیت داراییها و سطح خطر آنها کمک میکند.

اولویتبندی

اولویتبندی شامل ارزیابی شدت آسیبپذیریها، تأثیر احتمالی یک حمله و دشواری رفع آنها است. با اولویتبندی آسیبپذیریها بر اساس این عوامل، سازمانها میتوانند منابع را به طور کارآمد تخصیص دهند و ابتدا به مهمترین خطرات پردازند.

رفع نقص

رفع نقص شامل برطرف کردن آسیبپذیریها، تنظیمات نادرست و نقاط آسیبپذیر شناسایی شده در سطح حمله سازمان است. رفع نقص شامل اعمال کنترلهای امنیتی مناسب، پچگذاری نرمافزار، تنظیمات فایروال، محدودکردن دسترسی و خاموشکردن سیستمها یا برنامههای قدیمی میشود. تلاشهای مداوم در زمینه رفع خطرات ضروری است تا سطح حمله امن و انعطافپذیر باقی بماند.

7. بهترین روشها برای مدیریت سطح حمله

برای مدیریت مؤثر سطح حمله، سازمانها باید از بهترین روشهای زیر استفاده کنند:

ارزیابی آسیبپذیری

ارزیابی منظم آسیبپذیریها به سازمانها کمک میکند تا یکپایه از سیستمها ایجاد کنند و آسیبپذیریهای احتمالی را شناسایی کنند. با نظارت و ارزیابی مداوم آسیبپذیریها، سازمانها میتوانند در برابر تهدیدات جدید جلوگیری کنند و بهسرعت به خطرات پاسخ دهند.

تست نفوذ

انجام تست نفوذ به سازمانها امکان شبیهسازی حملات واقعی و شناسایی آسیبپذیریهای احتمالی را میدهد که توسط مهاجمان قابلبهرهبرداری هستند. تست نفوذ به اعتبار کنترلهای امنیتی میافزاید و به سازمان بینش ارزشمندی از سطح امنیتی خود میدهد.

نظارت مداوم و تشخیص تهدید

نظارت مداوم بر روی سطح حمله به سازمانها امکان شناسایی و پاسخ به تهدیدات جدید در زمان واقعی را میدهد. پیادهسازی مکانیزمهای شناسایی تهدید و بهرهمندی از تجزیهوتحلیل پیشرفته میتواند کمک کند تا فعالیتهای مشکوک و خسارات امنیتی احتمالی شناسایی شوند.

اتوماسیون و ادغام جریان کار

اتوماسیون نقش حیاتی در مدیریت سطح حمله دارد. با اتوماسیون اسکن آسیبپذیریها، کشف داراییها و فرایندهای رفع، سازمانها میتوانند عملیات خود را بهبود بخشند، زحمات دستی را کاهش دهند و به تهدیدات بهصورت مؤثرتری پاسخ دهند. ادغام جریانهای کاری مدیریت سطح حمله با ابزارها و فرایندهای امنیتی موجود، دفاعیات سایبری کلی را بهبود میبخشد.

8. نمونههای واقعی از مدیریت سطح حمله

مدیریت سطح حمله در موارد مختلف واقعی بهعنوان مؤثر ثابت شده است. در زیر چند مثال آورده شده است:

کشف دیتابیس های داده غیرمجاز

با پیادهسازی مدیریت سطح حمله، سازمانها پایگاههای داده یا نمونههایی را کشف کردهاند که توسط توسعهدهندگان بدون اجازه ایجاد شدهاند.

داراییهای ازکار افتاده

مدیریت سطح حمله به شناسایی مواردی کمک کرده است که داراییهای غیرفعال مانند صفحات ورود به بازارهای بازاریابی تصاحب و تجدید فعالیت شدهاند. نظارت مداوم و ارزیابی آسیبپذیری در شناسایی چنین حوادثی حائز اهمیت است و باید اقدامات مناسبی انجام شود.

مدیریت ریسکهای زنجیره تأمین دیجیتال

مدیریت سطح حمله به سازمانها کمک میکند تا خطرات امنیتی مرتبط با زنجیره تأمین دیجیتال خود را شناسایی و ارزیابی کنند. با انجام ارزیابیها در مورد تأمینکنندگان خارجی و نظارت بر وابستگیها، سازمانها میتوانند بهصورت پیشگیرانه ریسکهای زنجیره تأمین را مدیریت کرده و امانت داراییهای خود را تضمین کنند.

9. آینده مدیریت سطح حمله

مقابله با چالشهای اکوسیستم توزیعشده IT

راهحلهای مدیریت سطح حمله باید با پیچیدگیهای اکوسیستمهای توزیعشده IT سازگار شوند و دید کلی را در افق چندین محیط ابر و محیطهای کاری از راه دور فراهم کنند.

همکاری و دید اشتراکی

بهبود همکاری بین تیمهای IT، امنیت و توسعه برای مدیریت سطح حمله مؤثر اساسی خواهد بود. دید اشتراکی و یکزبان مشترک، تیمهای چندرشتهای را قادر میسازد که با همکاری جلوی تهدیدها را بگیرند و آسیبپذیریها را رفع کنند.

اتوماسیون و تدابیر هوشمندانه

اتوماسیون به میزان قابلتوجهی در مدیریت سطح حمله ادامه خواهد یافت. ادغام قابلیتهای هوش مصنوعی و یادگیری ماشین تدابیر هوشمندانه را فراهم خواهد کرد، زمان پاسخ سریعتر و پیشگیری فعّال از تهدیدها را امکانپذیر خواهد ساخت.

نتیجهگیری

مدیریت سطح حمله یک فرایند بحرانی برای سازمانها بهمنظور بهبود دفاع سایبری در منظر تهدیدهای بهسرعت در حال تحول امروزی است. با ادامه کشف، نظارت و رفع بهموقع آسیبپذیریها در سطح حمله، سازمانها میتوانند خطرات را کاهش دهند، حملات سایبری را جلوگیری کنند و دادهها و سیستمهای خود را حفاظت کنند. پیادهسازی شیوههای بهترین کارها، بهرهگیری از ابزارها و راهکارها، و فعالیت پیشگیرانه در مدیریت سطح حمله کلیدی خواهد بود تا یک پوزیسیون امن و مقاوم در زمینه سایبر ایجاد شود.