Akira Ransomware

گروه باجافزار Akira، یک گروه مخرب باانگیزه مالی است که بدافزار خود را برای کسب سود میفروشد و استفاده میکند. این گروه بهعنوان یک سرویس باجافزاری (RaaS) فعالیت میکند و قربانیان آنها عمدتاً کسبوکارهای کوچک و متوسط هستند، هرچند که به سازمانهای بزرگتر در آمریکای شمالی و اروپا نیز حمله کردهاند.

در ژوئن 2024، گروهی با استفاده از باجافزار Akira به یک شرکت هواپیمایی در آمریکای لاتین حمله کردند. آنها از ابزارهای قانونی و نرمافزارهای Open Source برای Reconnaissance و Persistent در محیط قربانی استفاده کردند. در این نفوذ، ابزارهای قانونی و اسکریپتهای موجود در سیستم (LOLBAS) مورد سوءاستفاده قرار گرفتند که به مهاجمان اجازه داد تا Reconnaissance انجام دهند و در محیط قربانی Persistent انجام دهند.

تاکتیکها، تکنیکهای (TTPs) مرتبط با باجافزار Akira شامل سوءاستفاده از نرمافزارهای قانونی، از جمله ابزارهای Open Source مانند نرمافزارهای تست نفوذ است. این گروه همچنین از آسیبپذیریها در زیرساخت سازمان هدف، مانند سیستمهای بدون پچ یا قدیمی و نرمافزارهای VPN آسیبپذیر استفاده میکند.

تا ژانویه 2024، این گروه بیش از 42 میلیون دلار باج دریافت کرده و به بیش از 250 سازمان مختلف حمله کرده است. هرچند که آنها عمدتاً سیستمهای ویندوز را هدف قرار میدهند، اما نسخههای لینوکس از جمله ماشینهای مجازی VMware ESXi را در ابزارهای خود را نیز دارند .

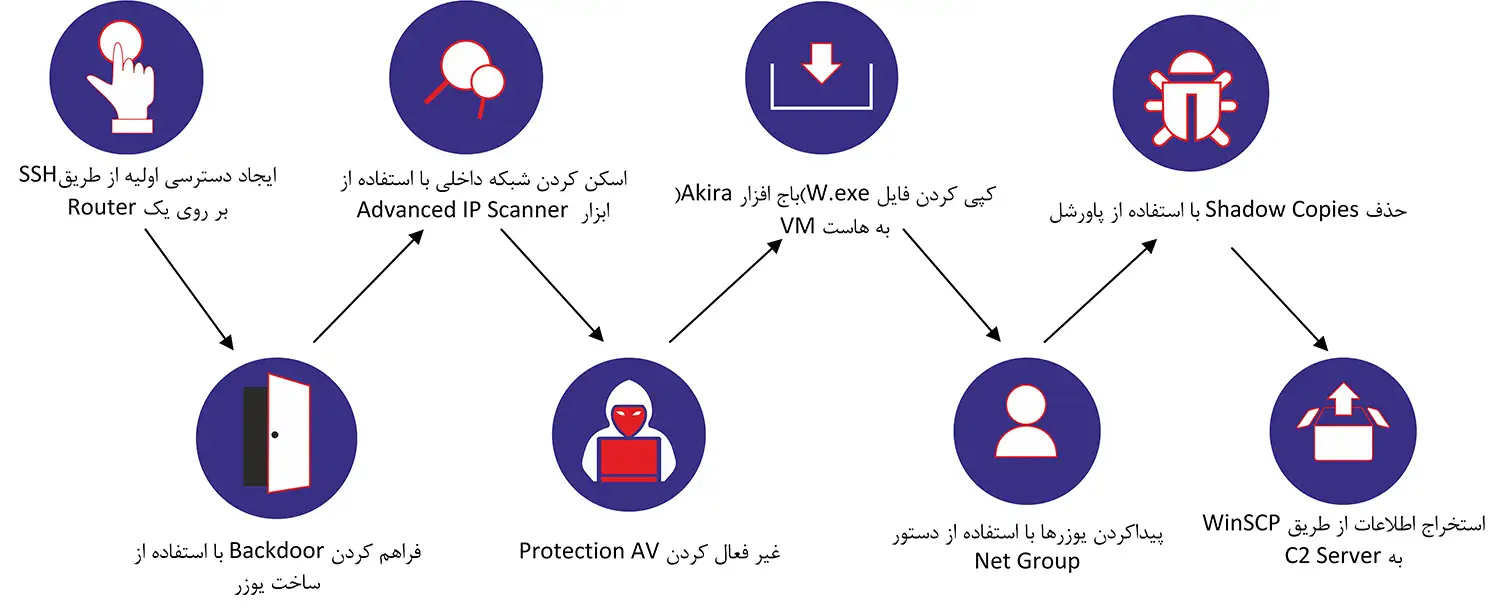

در این حمله لاگهای نفوذ اولیه موجود نبود، اما مشاهده شد که دسترسی اولیه مهاجم به سیستم “Patient Zero“ از طریق پروتکل SSH از آدرس IP یکروتر بوده است. پروتکل SSH برای ارسال امن دستورات به یک کامپیوتر از طریق شبکهای ناامن استفاده میشود و از رمزنگاری برای تأیید و رمزگذاری اتصالات بین دستگاهها بهره میبرد. “Patient Zero” یک سرور Veeam backup بود که بروز رسانی نشده بود و متوجه شدند که از آسیبپذیری عمومی CVE-2023-27532 برای دسترسی اولیه استفاده شده است و این یک آسیبپذیری در مؤلفه Veeam Backup & Replication است.

این حمله شامل روشهای شناختهشده قبلی Akira بود که توسط FBI و آژانس امنیت سایبری و زیرساخت (CISA) در آوریل 2024 در مورد باجافزار Akira ارائه شده بود. اپراتورهای Akira قبلاً از CVE-2020-3259 و CVE-2023-20269 برای دسترسی به اهداف استفاده کرده بودند.

پس از دسترسی مهاجم به شبکه، یک کاربر به نام “backup“ ایجاد و آن را به گروه Administrator اضافه میکند تا در محیط شبکه Backdoor داشته باشد. سپس ابزار مدیریت شبکه Advanced IP Scanner را نصب کرد و زیرشبکههای محلی را از طریق “Route Print“ اسکن میکند. حضور ناگهانی این ابزار میتواند نشانهای از فعالیتهای مخرب باشد.

پس از دسترسی مهاجم به Veeam Backup اطلاعات را از سایر سیستمها فشرده و از طریق WinSCP روی سرور خود آپلود کرده است، و زمان کل حمله از ورود اولیه تا استخراج دادهها فقط ۱۳۳ دقیقه بوده است.

لاگهایی که شبیه به Impacket’s Smbexec بودند نشان دادند که مهاجم اسکن یوزرها را در تعدادی از ماشینها انجام داده و سپس وارد سرور اصلی Veeam Backup شده است. فایل “netscan.zip” با استفاده از Google Chrome دانلود و با WinRAR استخراج شده و ماشینهای متصل به دایرکتوری فعال شناسایی و به فایل “AdComputers.csv“ اضافه شدند.

درحالیکه NetScan روی سرور اصلی Veeam Backup اجرا میشد، Protection آنتیویروس روی میزبان ماشین مجازی از طریق رابط کاربری آنتیویروس و خط فرمان غیرفعال شد. روی سرور اصلی Veeam Backup، فایل “win.zip“ دانلود و با WinRAR استخراج شد. این فایل شامل “w.exe“ بود که باجافزار Akira است. فایل w.exe سپس به میزبان VM کپی شد.

مهاجم با استفاده از کامند “net group“ یوزرهای هاست را پیدا کرد و نرمافزار AnyDesk را دانلود و روی پنج سیستم مختلف اجرا کرده است.

با تثبیت حضور، مهاجم تلاش کرد با استفاده از سرور Veeam Backup بهعنوان نقطه کنترل، باجافزار را در کل شبکه پیادهسازی کند. باجافزار Akira از سرور Veeam به سیستمهای مختلف توزیع شد و درعینحال، Shadow Copies از طریق PowerShell حذف شدند تا بازیابی از پشتیبانها غیرممکن شود.

باجافزار Akira اغلب سعی میکند تمام Backup ها را حذف کند تا از بازگردانی آسان پس از حمله جلوگیری کند، و قربانی را تحتفشار بیشتری برای پرداخت باج قرار دهد.

برای این حمله خاص، لاگهای Endpoint آدرس IP عمومی اتصال SSH ورودی را ثبت نکردند. بااینحال، بخشی از ترافیک خروجی ثبت شد. درخواستهای DNS به دامنه “plugins.remmina.org” نشان میدهد که مهاجم از Remmina که یک Open Source Remote Desktop Client، برای دسترسی از راه دور استفاده میکرد. این نرمافزار در ویندوز قابلاستفاده نیست مگر با استفاده از Windows Subsystem for Linux که نشان میدهد مهاجم احتمالاً یک کاربر مبتنی بر لینوکس است. آدرس 77.247.126.158 برای استخراج دادهها استفاده شد.

راه هایی برای کاهش این خطر پذیری

- بهروزرسانی و پچ کردن سیستمها

- استفاده از احراز هویت چندعاملی (MFA)

- استفاده از ابزارهای دومنظوره مانند Advanced IP Scanner را محدود کنید.

روش های تشخیص این حمله

در صورت استفاده از سیستم شناسایی و پاسخ در نقاط پایانی هوپان (EDR) که یکی از اساسی ترین ماژول های راهکار گسترده شناسایی و پاسخ نخجیرپان (XDR) میباشد، تحلیل فعالیت های مرتبط و هشدارهای زیر مشاهده می گردد:

- نظارت و تحلیل ترافیک شبکه

- نظارت بر تلاشهای ناموفق برای دسترسی و تغییرات در فایلها

- نظارت بر فعالیتهای باج افزار Akira

این تهدید از تکنیک های زیر که در جدول مایتر اتک موجود می باشد استفاده نموده است.

| Resource Development | Initial Access | Execution | Persistence | Privilege Escalation | Defense Evasion | Discovery | Lateral Movement | Collection | Command and Control | Exfiltration | Impact |

| Acquire Access | Content Injection | Cloud Administration Command | Account Manipulation | Abuse Elevation Control Mechanism | Abuse Elevation Control Mechanism | Account Discovery | Exploitation of Remote Services | Adversary-in-the-Middle | Application Layer Protocol | Automated Exfiltration | Account Access Removal |

| Acquire Infrastructure | Drive-by Compromise | Command and Scripting Interpreter | BITS Jobs | Access Token Manipulation | Access Token Manipulation | Application Window Discovery | Internal Spearphishing | Archive Collected Data | Communication Through Removable Media | Data Transfer Size Limits | Data Destruction |

| Compromise Accounts | Exploit Public-Facing Application | Container Administration Command | Boot or Logon Autostart Execution | Account Manipulation | BITS Jobs | Browser Information Discovery | Lateral Tool Transfer | Audio Capture | Content Injection | Exfiltration Over Alternative Protocol | Data Encrypted for Impact |

| Compromise Infrastructure | External Remote Services | Deploy Container | Boot or Logon Initialization Scripts | Boot or Logon Autostart Execution | Build Image on Host | Cloud Infrastructure Discovery | Remote Service Session Hijacking | Automated Collection | Data Encoding | Exfiltration Over C2 Channel | Data Manipulation |

| Develop Capabilities | Hardware Additions | Exploitation for Client Execution | Browser Extensions | Boot or Logon Initialization Scripts | Debugger Evasion | Cloud Service Dashboard | Remote Services | Browser Session Hijacking | Data Obfuscation | Exfiltration Over Other Network Medium | Defacement |

| Establish Accounts | Phishing | Inter-Process Communication | Compromise Host Software Binary | Create or Modify System Process | Deobfuscate/Decode Files or Information | Cloud Service Discovery | Replication Through Removable Media | Clipboard Data | Dynamic Resolution | Exfiltration Over Physical Medium | Disk Wipe |

| Obtain Capabilities | Replication Through Removable Media | Native API | Create Account | Domain or Tenant Policy Modification | Deploy Container | Cloud Storage Object Discovery | Software Deployment Tools | Data from Cloud Storage | Encrypted Channel | Exfiltration Over Web Service | Endpoint Denial of Service |

| Stage Capabilities | Supply Chain Compromise | Scheduled Task/Job | Create or Modify System Process | Escape to Host | Direct Volume Access | Container and Resource Discovery | Taint Shared Content | Data from Configuration Repository | Fallback Channels | Scheduled Transfer | Financial Theft |

| Trusted Relationship | Serverless Execution | Event Triggered Execution | Event Triggered Execution | Domain or Tenant Policy Modification | Debugger Evasion | Use Alternate Authentication Material | Data from Information Repositories | Hide Infrastructure | Transfer Data to Cloud Account | Firmware Corruption | |

| Valid Accounts | Shared Modules | External Remote Services | Exploitation for Privilege Escalation | Execution Guardrails | Device Driver Discovery | Data from Local System | Ingress Tool Transfer | Inhibit System Recovery | |||

| Software Deployment Tools | Hijack Execution Flow | Hijack Execution Flow | Exploitation for Defense Evasion | Domain Trust Discovery | Data from Network Shared Drive | Multi-Stage Channels | Network Denial of Service | ||||

| System Services | Implant Internal Image | Process Injection | File and Directory Permissions Modification | File and Directory Discovery | Data from Removable Media | Non-Application Layer Protocol | Resource Hijacking | ||||

| User Execution | Modify Authentication Process | Scheduled Task/Job | Hide Artifacts | Group Policy Discovery | Data Staged | Non-Standard Port | Service Stop | ||||

| Windows Management Instrumentation | Office Application Startup | Valid Accounts | Hijack Execution Flow | Log Enumeration | Email Collection | Protocol Tunneling | System Shutdown/Reboot | ||||

| Power Settings | Impair Defenses | Network Service Discovery | Input Capture | Proxy | |||||||

| Pre-OS Boot | Impersonation | Network Share Discovery | Screen Capture | Remote Access Software | |||||||

| Scheduled Task/Job | Indicator Removal | Network Sniffing | Video Capture | Traffic Signaling | |||||||

| Server Software Component | Indirect Command Execution | Password Policy Discovery | Web Service | ||||||||

| Traffic Signaling | Masquerading | Peripheral Device Discovery | |||||||||

| Valid Accounts | Modify Authentication Process | Permission Groups Discovery | |||||||||

| Modify Cloud Compute Infrastructure | Process Discovery | ||||||||||

| Modify Registry | Query Registry | ||||||||||

| Modify System Image | Remote System Discovery | ||||||||||

| Network Boundary Bridging | Software Discovery | ||||||||||

| Obfuscated Files or Information | System Information Discovery | ||||||||||

| Plist File Modification | System Location Discovery | ||||||||||

| Pre-OS Boot | System Network Configuration Discovery | ||||||||||

| Process Injection | System Network Connections Discovery | ||||||||||

| Reflective Code Loading | System Owner/User Discovery | ||||||||||

| Rogue Domain Controller | System Service Discovery | ||||||||||

| Rootkit | System Time Discovery | ||||||||||

| Subvert Trust Controls | Virtualization/Sandbox Evasion | ||||||||||

| System Binary Proxy Execution | |||||||||||

| System Script Proxy Execution | |||||||||||

| Template Injection | |||||||||||

| Traffic Signaling | |||||||||||

| Trusted Developer Utilities Proxy Execution | |||||||||||

| Unused/Unsupported Cloud Regions | |||||||||||

| Use Alternate Authentication Material | |||||||||||

| Valid Accounts | |||||||||||

| Virtualization/Sandbox Evasion | |||||||||||

| Weaken Encryption | |||||||||||

| XSL Script Processing | |||||||||||

| Disable or Modify Tools | |||||||||||

منابع

Akira Ransomware Makes a Play for VPNs Without Multi-Factor Authentication - https://www.kroll.com - Apr 19, 2024

Anything but science fiction: The anatomy of an Akira ransomware attack - https://www.threatdown.com - June 18, 2024

A spotlight on Akira ransomware from X-Force Incident Response and Threat Intelligence - https://securityintelligence.com - May 2, 2024