SideWinder

گروه APT SideWinder که با نامهای Razor Tiger، Rattlesnake و T-APT-04 نیز شناخته میشود، یکی از قدیمیترین مهاجمان تهدید دولتی است که از سال ۲۰۱۲ فعال است، این گروه از تکنیکهایی نظیر ایمیل فیشینگ، بهرهبرداری از اسناد و DLL side-loading استفاده میکند. این گروه از اسناد جعلی با عناوین تحریکآمیز و با استفاده از آسیبپذیری CVE-2017-0199 برای نفوذ به سیستم قربانیان استفاده میکند.

این کمپین جدید بندرها و تسهیلات دریایی در اقیانوس هند و دریای مدیترانه را هدف قرار داده است، اسناد و دامنهها نشان میدهند که این حملات به پاکستان، مصر و سریلانکا متمرکز بوده و در مرحله دوم به بنگلادش، میانمار، نپال و مالدیو نیز گسترشیافته است، هدف اصلی این کمپین، جاسوسی و جمعآوری اطلاعات بوده است.

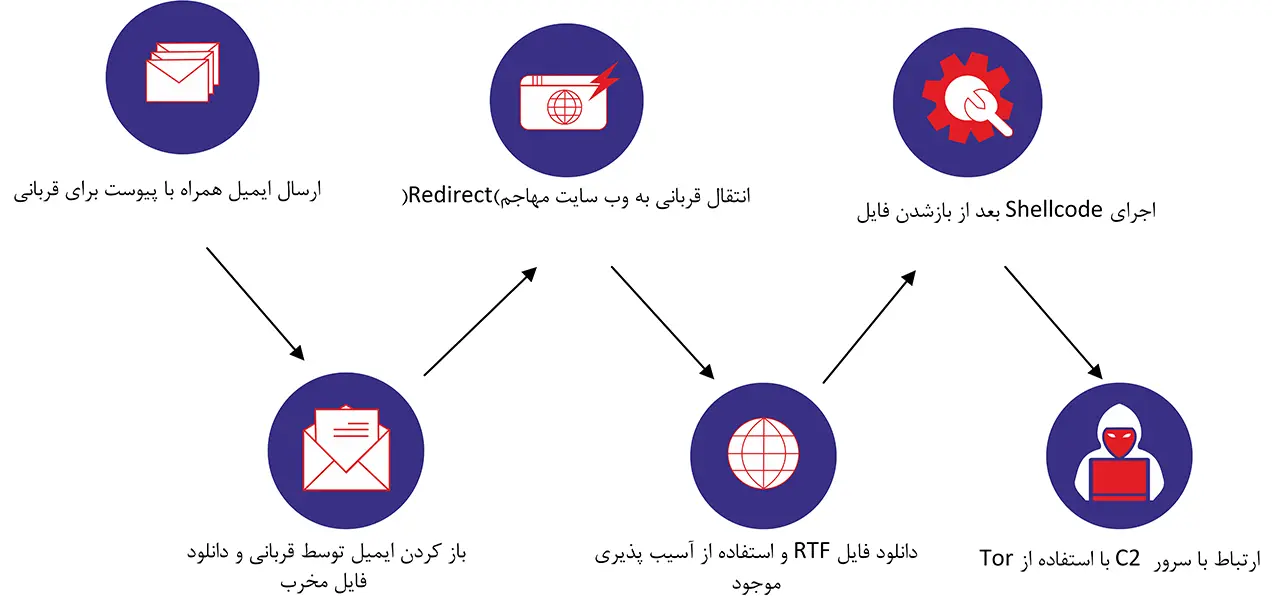

معمولاً قربانی سند مخربی را که تشخیص کمی در VirusTotal دارد دانلود و باز میکند و باعث شروع مرحله بعدی زنجیره حمله میشود.

اسناد مخرب بادقت زیادی توسط مهاجم تهدید آماده شدهاند تا به نظر برسد که سندی رسمی از سازمانی معتبر و شناخته شده برای هدف است، این اسناد شامل لوگوهای آشنا، نام شرکتها و تمهای مرتبط با محل کار یا زمینه فعالیت هدف هستند. در این مورد، اسناد جعلی به زیرساختهای خاص بندری، از جمله بندر اسکندریه در دریای مدیترانه و اداره بندر دریای سرخ نسبت داده شدهاند.

مهاجم سعی میکند که با ایجاد احساسات قوی مانند ترس یا اضطراب قربانی بلافاصله سند را باز کند و بخواند و در نتیجه از توجه به رویدادهای عجیب در دستگاه خود مانند پاپآپهای سیستم یا افزایش نویز فن ناشی از استفاده زیاد از CPU که اغلب نشانههای اولیه یک بدافزار در حال پیشرفت هست غافل شود.

این اسناد مخرب همه از CVE-2017-0199 برای دستیابی اولیه به سیستم هدف استفاده میکنند. این CVE یک آسیبپذیری شناخته شده در مایکروسافت آفیس است. بهرهبرداری از این آسیبپذیری نیازمند این است که کاربر یک فایل مخصوص طراحی شده را با نسخه آسیبپذیر مایکروسافت آفیس یا Wordpad باز کند. در یک سناریوی حمله ایمیل فیشینگ، مهاجم با ارسال یک فایل مخصوص طراحی شده به کاربر و سپس متقاعدکردن او برای باز کردن فایل، از این آسیبپذیری بهرهبرداری میکند.

سند تحویل داده شده بهعنوان یک ایمیل فیشینگ حاوی یک URL بهصورت Plain Text است که به یک سایت مخرب که متعلق به مهاجم است فرستاده میشود که فایل مرحله بعدی از آنجا دانلود میشود. پس از باز شدن سند مخرب، با URL مشخص شده تماس میگیرد و مرحله بعدی حمله را دانلود میکند.

یک فایل RTF یک سند را دانلود میکند که از آسیبپذیری CVE-2017-11882 بهره میبرد. این سند حاوی Shellcode است که پس از باز شدن فایل اجرا میشود. هدف این Shellcode بررسی سیستم قربانی برای اطمینان از واقعی بودن آن و عدم استفاده از محیط مجازی است.

در صورت تأیید، Shellcode یک کد JavaScript کوچک را رمزگشایی و اجرا میکند که مرحله بعدی حمله را از سرور از راه دور دانلود میکند، در مرحله بعد C2 سرور از یک نود قدیمی Tor برای پنهانکردن تحلیل شبکه استفاده میکند.

راه هایی برای کاهش این خطر پذیری

- بهروزرسانی و پچگذاری منظم

- Backup گیری از دادهها

- نظارت دقیق بر ترافیک شبکه و شناسایی فعالیتهای مشکوک یا غیرعادی

روش های تشخیص این حمله

در صورت استفاده از سیستم شناسایی و پاسخ در نقاط پایانی هوپان (EDR) که یکی از اساسی ترین ماژول های راهکار گسترده شناسایی و پاسخ نخجیرپان (XDR) میباشد، تحلیل فعالیت های مرتبط و هشدارهای زیر مشاهده می گردد:

- نظارت بر ترافیک شبکه

- نظارت بر برنامههای مشکوک در حال اجرا

- تشخیص ارتباط با IP های مخرب

این تهدید از تکنیک های زیر که در جدول مایتر اتک موجود می باشد استفاده نموده است.

| Execution | Defense Evasion | Discovery | Command and Control |

| Cloud Administration Command | Abuse Elevation Control Mechanism | Account Discovery | Application Layer Protocol |

| Command and Scripting Interpreter | Access Token Manipulation | Application Window Discovery | Communication Through Removable Media |

| Container Administration Command | BITS Jobs | Browser Information Discovery | Content Injection |

| Deploy Container | Build Image on Host | Cloud Infrastructure Discovery | Data Encoding |

| Exploitation for Client Execution | Debugger Evasion | Cloud Service Dashboard | Data Obfuscation |

| Inter-Process Communication | Deobfuscate/Decode Files or Information | Cloud Service Discovery | Dynamic Resolution |

| Native API | Deploy Container | Cloud Storage Object Discovery | Encrypted Channel |

| Scheduled Task/Job | Direct Volume Access | Container and Resource Discovery | Fallback Channels |

| Serverless Execution | Domain or Tenant Policy Modification | Debugger Evasion | Hide Infrastructure |

| Shared Modules | Execution Guardrails | Device Driver Discovery | Ingress Tool Transfer |

| Software Deployment Tools | Exploitation for Defense Evasion | Domain Trust Discovery | Multi-Stage Channels |

| System Services | File and Directory Permissions Modification | File and Directory Discovery | Non-Application Layer Protocol |

| User Execution | Hide Artifacts | Group Policy Discovery | Non-Standard Port |

| Windows Management Instrumentation | Hijack Execution Flow | Log Enumeration | Protocol Tunneling |

| Impair Defenses | Network Service Discovery | Proxy | |

| Impersonation | Network Share Discovery | Remote Access Software | |

| Indicator Removal | Network Sniffing | Traffic Signaling | |

| Indirect Command Execution | Password Policy Discovery | Web Service | |

| Masquerading | Peripheral Device Discovery | ||

| Modify Authentication Process | Permission Groups Discovery | ||

| Modify Cloud Compute Infrastructure | Process Discovery | ||

| Modify Registry | Query Registry | ||

| Modify System Image | Remote System Discovery | ||

| Network Boundary Bridging | Software Discovery | ||

| Obfuscated Files or Information | System Information Discovery | ||

| Plist File Modification | System Location Discovery | ||

| Pre-OS Boot | System Network Configuration Discovery | ||

| Process Injection | System Network Connections Discovery | ||

| Reflective Code Loading | System Owner/User Discovery | ||

| Rogue Domain Controller | System Service Discovery | ||

| Rootkit | System Time Discovery | ||

| Subvert Trust Controls | Virtualization/Sandbox Evasion | ||

| System Binary Proxy Execution | |||

| System Script Proxy Execution | |||

| Template Injection | |||

| Traffic Signaling | |||

| Trusted Developer Utilities Proxy Execution | |||

| Unused/Unsupported Cloud Regions | |||

| Use Alternate Authentication Material | |||

| Valid Accounts | |||

| Virtualization/Sandbox Evasion | |||

| Weaken Encryption | |||

| XSL Script Processing | |||

منابع

SideWinder (hacker group) - https://tadviser.com - February 17, 2023

India-backed cyber threat 'SideWinder' targeted over 60 companies in Afghanistan, Bhutan, Myanmar, Nepal and Sri Lanka: Group-IB - https://www.tbsnews.net - February 15, 2023

State-Sponsored Sidewinder Hacker Group's Covert Attack Infrastructure Uncovered - https://thehackernews.com - May 17, 2023