ModiLoader

اخیراً وبلاگی در مورد کمپینهای بزرگ فیشینگ در سراسر اروپای مرکزی و شرقی که در نیمه دوم سال 2023 انجام شده بود منتشر شد، در آن کمپینها بدافزار Rescoms که به نام Remcos نیز شناخته میشود با استفاده از AceCryptor به قربانیان تحویل داده میشد و هدف آن سرقت اطلاعات کاربری و دسترسی اولیه به شبکههای شرکتی بود.

کمپینهای فیشینگ هدفمند در سال 2024 نیز ادامه یافتند و علاوه بر لهستان، ایتالیا و رومانی نیز هدف قرار گرفتند. در مجموع نه کمپین فیشینگ ثبت شده که هفت مورد از آنها لهستان را در ماه May هدف قرار دادند.

در مقایسه با کمپینهایی که در اواخر سال 2023 انجام شد، مشاهده شد که استفاده از AceCryptor بهعنوان ابزار مورد استفاده برای محافظت و انتقال بدافزار کاهش یافته است. در عوض، در هر نه کمپین، مهاجمان از ModiLoader که به نام DBatLoader نیز شناخته میشود بهعنوان ابزار ترجیحی خود استفاده کردند. بدافزار نهایی که باید در دستگاههای قربانی اجرا شود، متفاوت بود، مانند موارد زیر :

- Formbook بدافزار سرقت اطلاعات که در سال 2016 کشف شد.

- Agent Tesla یک تروجان دسترسی از راه دور و سرقت اطلاعات

- Rescoms RAT نرمافزار کنترل از راه دور و نظارت که قادر به سرقت اطلاعات حساس است.

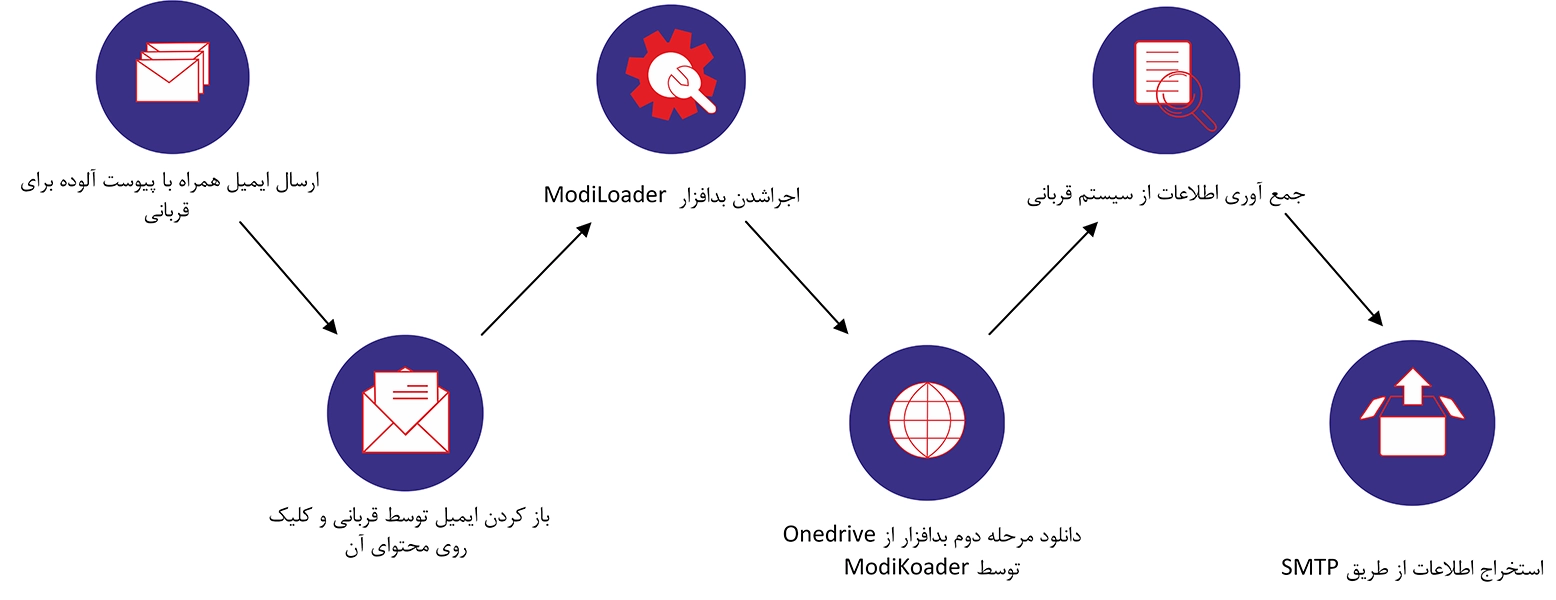

در همه کمپینها، سناریوی مشابهی وجود داشت. شرکت هدف یک ایمیل دریافت میکرد که در آن پیشنهاد تجاری مطرح میشد، این ایمیلها ممکن است کوتاه باشند، مانند درخواست قیمت برای یک سفارش مشخص، یا شامل جزئیات بیشتر بهعنوانمثال در یک ایمیل فیشینگ، درخواست خرید محصول برای مشتری مطرح میشد و گیرنده تشویق میشد تا به جزئیات پیوست شده پاسخ دهد در این پیامها معمولاً از شرکت خواسته میشد که تا یک تاریخ مشخص پاسخ دهد یا در صورت نیاز به زمان بیشتر اعلام کند.

مانند کمپینهای فیشینگ در نیمه دوم سال 2023، مهاجمان از نام شرکتها و کارکنان موجود استفاده کردند تا شانس موفقیت کمپین خود را افزایش دهند. به این ترتیب، حتی اگر قربانی احتمالی به دنبال نشانههای خطر بود، این نشانهها معمولاً در ایمیلها وجود نداشتند و ایمیلها بهطور قانونی به نظر میرسیدند.

ایمیلهای همه کمپینها حاوی یک فایل پیوست مخرب بودند که قربانی احتمالی به دلیل متن ایمیل تشویق به باز کردن آن میشد. این پیوستها نامهایی مانند RFQ8219000045320004.tar (درخواست قیمت) یا ZAMÓWIENIE_NR.2405073.IMG (سفارش شماره) داشتند و فایلها بهصورت ISO یا فایل فشرده بودند.

در کمپینهایی که یک فایل ISO بهعنوان پیوست ارسال شده بود، محتوای آن شامل فایل اجرایی ModiLoader بود که با نام مشابه یا همان نام فایل ISO نامگذاری شده بود و در صورت تلاش قربانی برای باز کردن فایل اجرایی، اجرا میشد.

در موارد دیگر، زمانی که یک فایل RAR بهعنوان پیوست ارسال شده بود، محتوای آن یک اسکریپت batch بهشدت مخفی شده بود که با نام مشابه فایل فشرده و با پسوند فایل cmd. بود. این فایل همچنین حاوی فایل اجرایی ModiLoader بهصورت کد base64 بود، اسکریپت وظیفه داشت تا فایل ModiLoader جاسازی شده را رمزگشایی و اجرا کند.

ModiLoader یک دانلودر Delphi است که وظیفه دانلود و اجرای بدافزار را دارد. در دو کمپین، نمونههای ModiLoader برای دانلود بدافزار مرحله بعدی از یک سرور آلوده متعلق به یک شرکت مجارستانی پیکربندی شده بودند، در بقیه کمپینها ModiLoader بدافزار مرحله بعدی را از فضای ذخیرهسازی ابری OneDrive مایکروسافت دانلود میکرد.

سه خانواده مختلف بدافزار بهعنوان Payload نهایی استفاده شدند Agent Tesla، Rescoms و Formbook همه این خانوادهها قادر به سرقت اطلاعات هستند. اگرچه مکانیسمهای استخراج دادهها بین خانوادههای بدافزار و کمپینها متفاوت است، دو مثال از این مکانیسمها قابلتوجه است:

در یک کمپین، اطلاعات از طریق SMTP به آدرسی که از یک دامنه مشابه دامنه یک شرکت آلمانی استفاده میکرد، ارسال میشد. توجه داشته باشید که تکنیک typosquatting (استفاده از دامنههای مشابه با دامنههای واقعی) در کمپینهای Rescoms از اواخر سال گذشته رایج بود. این کمپینهای قدیمی از دامنههای مشابه برای ارسال ایمیلهای فیشینگ استفاده میکردند. یکی از کمپینهای جدید از یک دامنه مشابه برای استخراج دادهها استفاده کرد. وقتی کسی سعی میکرد از صفحات وب این دامنه مشابه بازدید کند، بلافاصله به صفحه وب شرکت واقعی هدایت میشد.

در کمپین دیگری، دادهها به یک سرور وب مربوط به یک مهمانخانه در رومانی ارسال میشدند. در این مورد، به نظر میرسد که سرور وب قانونی است و ما معتقدیم که سرور مهمانخانه در طی کمپینهای قبلی آلوده شده و برای فعالیتهای مخرب سوءاستفاده شده است.

راه هایی برای کاهش این خطر پذیری

- عدم کلیک روی ایمیلهای مشکوک

- عدم باز کردن فایلهای پیوست مشکوک

- بهروزرسانیهای منظم

روش های تشخیص این حمله

در صورت استفاده از سیستم شناسایی و پاسخ در نقاط پایانی هوپان (EDR) که یکی از اساسی ترین ماژول های راهکار گسترده شناسایی و پاسخ نخجیرپان (XDR) میباشد، تحلیل فعالیت های مرتبط و هشدارهای زیر مشاهده می گردد:

- تشخیص پروسسهای مشکوک

- تشخیص IP های مشکوک

- تشخیص فایلهای پیوست مخرب

- تشخیص رفتار غیرعادی سیستم

این تهدید از تکنیک های زیر که در جدول مایتر اتک موجود می باشد استفاده نموده است.

| Reconnaissance | Resource Development | Initial Access | Execution | Persistence | Defense Evasion | Credential Access | Lateral Movement | Collection | Command and Control | Exfiltration |

| Active Scanning | Acquire Access | Content Injection | Cloud Administration Command | Account Manipulation | Abuse Elevation Control Mechanism | Adversary-in-the-Middle | Exploitation of Remote Services | Adversary-in-the-Middle | Application Layer Protocol | Automated Exfiltration |

| Gather Victim Host Information | Acquire Infrastructure | Drive-by Compromise | Command and Scripting Interpreter | BITS Jobs | Access Token Manipulation | Brute Force | Internal Spearphishing | Archive Collected Data | Communication Through Removable Media | Data Transfer Size Limits |

| Gather Victim Identity Information | Compromise Accounts | Exploit Public-Facing Application | Container Administration Command | Boot or Logon Autostart Execution | BITS Jobs | Credentials from Password Stores | Lateral Tool Transfer | Audio Capture | Content Injection | Exfiltration Over Alternative Protocol |

| Gather Victim Network Information | Compromise Infrastructure | External Remote Services | Deploy Container | Boot or Logon Initialization Scripts | Build Image on Host | Exploitation for Credential Access | Remote Service Session Hijacking | Automated Collection | Data Encoding | Exfiltration Over C2 Channel |

| Gather Victim Org Information | Develop Capabilities | Hardware Additions | Exploitation for Client Execution | Browser Extensions | Debugger Evasion | Forced Authentication | Remote Services | Browser Session Hijacking | Data Obfuscation | Exfiltration Over Other Network Medium |

| Phishing for Information | Establish Accounts | Phishing | Inter-Process Communication | Compromise Host Software Binary | Deobfuscate/Decode Files or Information | Forge Web Credentials | Replication Through Removable Media | Clipboard Data | Dynamic Resolution | Exfiltration Over Physical Medium |

| Search Closed Sources | Obtain Capabilities | Replication Through Removable Media | Native API | Create Account | Deploy Container | Input Capture | Software Deployment Tools | Data from Cloud Storage | Encrypted Channel | Exfiltration Over Web Service |

| Search Open Technical Databases | Stage Capabilities | Supply Chain Compromise | Scheduled Task/Job | Create or Modify System Process | Direct Volume Access | Modify Authentication Process | Taint Shared Content | Data from Configuration Repository | Fallback Channels | Scheduled Transfer |

| Search Open Websites/Domains | Trusted Relationship | Serverless Execution | Event Triggered Execution | Domain or Tenant Policy Modification | Multi-Factor Authentication Interception | Use Alternate Authentication Material | Data from Information Repositories | Hide Infrastructure | Transfer Data to Cloud Account | |

| Search Victim-Owned Websites | Valid Accounts | Shared Modules | External Remote Services | Execution Guardrails | Multi-Factor Authentication Request Generation | Data from Local System | Ingress Tool Transfer | |||

| Software Deployment Tools | Hijack Execution Flow | Exploitation for Defense Evasion | Network Sniffing | Data from Network Shared Drive | Multi-Stage Channels | |||||

| System Services | Implant Internal Image | File and Directory Permissions Modification | OS Credential Dumping | Data from Removable Media | Non-Application Layer Protocol | |||||

| User Execution | Modify Authentication Process | Hide Artifacts | Steal Application Access Token | Data Staged | Non-Standard Port | |||||

| Windows Management Instrumentation | Office Application Startup | Hijack Execution Flow | Steal or Forge Authentication Certificates | Email Collection | Protocol Tunneling | |||||

| Power Settings | Impair Defenses | Steal or Forge Kerberos Tickets | Input Capture | Proxy | ||||||

| Pre-OS Boot | Impersonation | Steal Web Session Cookie | Screen Capture | Remote Access Software | ||||||

| Scheduled Task/Job | Indicator Removal | Unsecured Credentials | Video Capture | Traffic Signaling | ||||||

| Server Software Component | Indirect Command Execution | Web Service | ||||||||

| Traffic Signaling | Masquerading | |||||||||

| Valid Accounts | Modify Authentication Process | |||||||||

| Modify Cloud Compute Infrastructure | ||||||||||

| Modify Registry | ||||||||||

| Modify System Image | ||||||||||

| Network Boundary Bridging | ||||||||||

| Obfuscated Files or Information | ||||||||||

| Plist File Modification | ||||||||||

| Pre-OS Boot | ||||||||||

| Process Injection | ||||||||||

| Reflective Code Loading | ||||||||||

| Rogue Domain Controller | ||||||||||

| Rootkit | ||||||||||

| Subvert Trust Controls | ||||||||||

| System Binary Proxy Execution | ||||||||||

| System Script Proxy Execution | ||||||||||

| Template Injection | ||||||||||

| Traffic Signaling | ||||||||||

| Trusted Developer Utilities Proxy Execution | ||||||||||

| Unused/Unsupported Cloud Regions | ||||||||||

| Use Alternate Authentication Material | ||||||||||

| Valid Accounts | ||||||||||

| Virtualization/Sandbox Evasion | ||||||||||

| Weaken Encryption | ||||||||||

| XSL Script Processing | ||||||||||

منابع

ModiLoader malware campaign targeting Small and Medium-Sized Business (SMB) in Poland - https://www.broadcom.com - July 31, 2024

DBatLoader: Actively Distributing Malwares Targeting European Businesses - https://www.zscaler.com - March 27, 2023

Win32.Downloader.ModiLoader - https://threatlibrary.zscaler.com - February 26, 2024