Fake AI Photo Editor

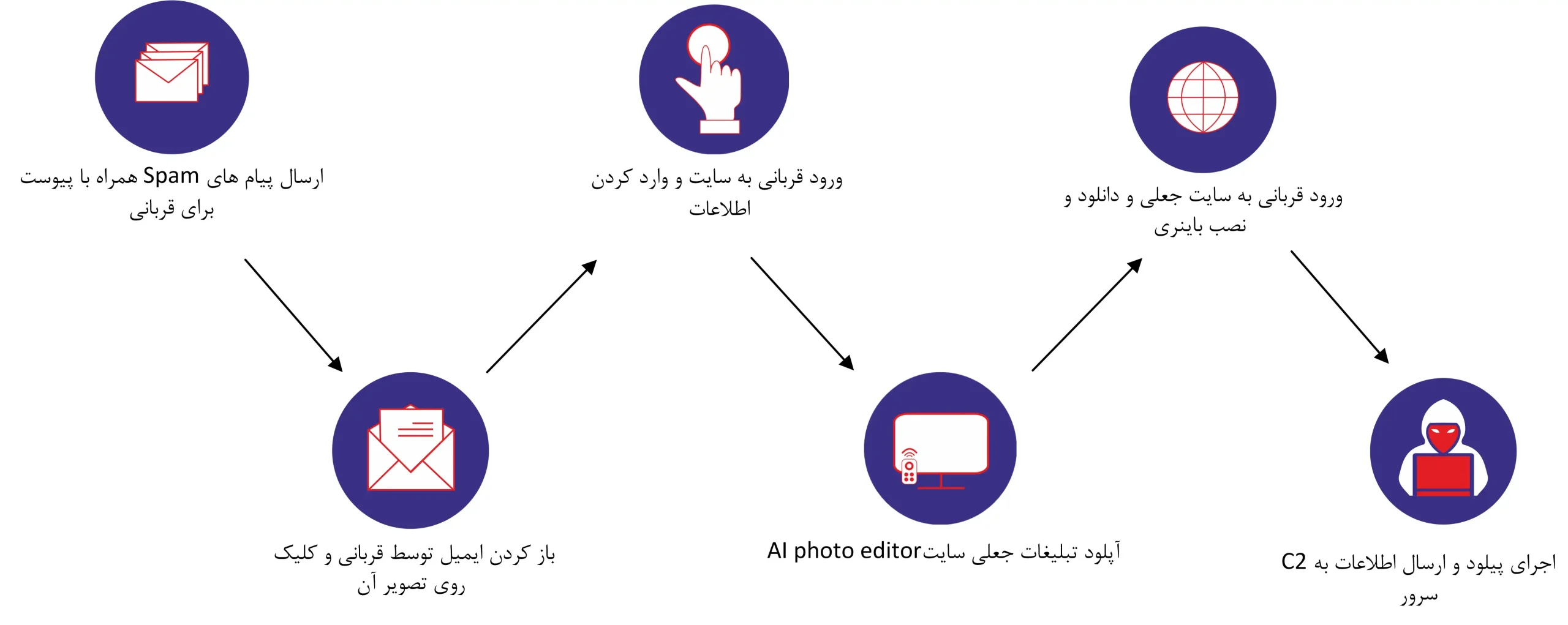

کمپینی مشاهده شده که با استفاده از تبلیغات مخرب بر روی پلتفرمهای مختلف قربانیان را به وبسایتهای جعلی AI Photo Editor هدایت کرده و پس از ورود به وبسایت قربانیان را مجاب به دانلود یک باینری بهعنوان Photo Editor کرده که در واقع یک فایل نظارت و مدیریت از راه دور است.

مهاجمان پیامهای spam را با مضمون نقض قوانین و شکایتهای جعلی در پلتفرمهای مختلف ارسال کرده و سعی میکنند که ادمینها را فریب دهند که برای تأیید حساب کاربری خود وارد لینکهای مهاجمان شده و سپس اطلاعات حساب خود را وارد کنند. از این طریق مهاجمان اطلاعات حسابهای کاربری متعددی را به دست میآورند، مشخصات حسابها را تغییر داده تا همچون یک صفحه فعال در حوزه هوش مصنوعی به نظر برسند پس از آنکه اطلاعات صفحه را تغییر دادند وقت آن است تبلیغاتی برای سایت جعلی AI Photo Editor خود پخش کرده و کاربران را برای ورود به این صفحه ترغیب کنند آنگاه مهاجم این پستهای مخرب را از طریق تبلیغات پولی تقویت میکنند.

مهاجمان با استفاده از تبلیغات قربانیان را فریب میدهند و آن ها وارد صفحات جعلی AI Photo Editor می شوند، آن صفحه بهگونهای طراحی شده که کاربران را برای دانلود یک نرمافزار ترغیب میکند. این نرمافزار در واقع یک Endpoint Management معتبر است؛ اما مهاجمان آن را Next-Generation Photo Retouching Tool معرفی میکنند.

پس از آنکه نرمافزار دانلود و اجرا شد در واقع یک نصبکننده MSI متعلق به ITarian اجرا شده که پس از اجرا بلافاصله دستگاه قربانی برای مدیریت ثبت میشود و مهاجمان به کنترل کامل از راه دور دستگاه دسترسی پیدا میکنند.

هنگامی که دستگاه با موفقیت برای مدیریت از راه دور ثبت میشود، چندین Scheduled Tasks اجرا میشود که از نوع Python_Procedure هستند و شامل این موارد است:

یک اسکریپت برای مستثنی کردن درایو C از اسکن Microsoft Defender. یک دانلودر با زبان پایتون برای دانلود و اجرای یک Payload که معمولاً Lumma Stealer است و فایل باینری آن با PackLab Crypter رمزگذاری میشود.

Payload نهایی Lumma Stealer است و اطلاعات حساسی مانند Cryptocurrency Wallet، دادههای مرورگر و Password Manager Databases را به C&C server ارسال میکند که ارتباط اولیه آن با C&C با دو درخواست متوالی POST به مسیر URL /api و content type x-www-form-urlencoded شروع میشود. اولین 32 بایت از بافر debased یک کلید XOR است، در حالی که بایتهای باقیمانده پیکربندی رمزگذاری شده هستند. پیکربندی رمزگشایی شده در قالب JSON است و تمام مواردی که سرقت کننده باید به سرقت ببرد را فهرست میکند.

راه هایی برای کاهش این خطر پذیری

۱- فعالکردن احراز هویت دومرحلهای (2FA) را برای تمام حسابهای شبکههای اجتماعی

۲- بهروزرسانی منظم رمزهای عبور

۳- نظارت بر فعالیتهای مشکوک مانند تغییر نام اکانت و …

روش های تشخیص این حمله

در صورت استفاده از سیستم شناسایی و پاسخ در نقاط پایانی هوپان (EDR) که یکی از اساسی ترین ماژول های راهکار گسترده شناسایی و پاسخ نخجیرپان (XDR) میباشد، تحلیل فعالیت های مرتبط و هشدارهای زیر مشاهده می گردد:

- نظارت بر پروسسهای مشکوک در حال اجرا

- نظارت بر فایلهای مشکوک

- نظارت بر دیتاهای خروجی از شبکه

این تهدید از تکنیک های زیر که در جدول مایتر اتک موجود می باشد استفاده نموده است.

| Resource Development | Initial Access | Execution | Defense Evasion | Credential Access | Discovery | Collection | Command and Control | Exfiltration |

| Acquire Access | Content Injection | Cloud Administration Command | Abuse Elevation Control Mechanism | Adversary-in-the-Middle | Account Discovery | Adversary-in-the-Middle | Application Layer Protocol | Automated Exfiltration |

| Acquire Infrastructure | Drive-by Compromise | Command and Scripting Interpreter | Access Token Manipulation | Brute Force | Application Window Discovery | Archive Collected Data | Communication Through Removable Media | Data Transfer Size Limits |

| Compromise Accounts | Exploit Public-Facing Application | Container Administration Command | BITS Jobs | Credentials from Password Stores | Browser Information Discovery | Audio Capture | Content Injection | Exfiltration Over Alternative Protocol |

| Compromise Infrastructure | External Remote Services | Deploy Container | Build Image on Host | Exploitation for Credential Access | Cloud Infrastructure Discovery | Automated Collection | Data Encoding | Exfiltration Over C2 Channel |

| Develop Capabilities | Hardware Additions | Exploitation for Client Execution | Debugger Evasion | Forced Authentication | Cloud Service Dashboard | Browser Session Hijacking | Data Obfuscation | Exfiltration Over Other Network Medium |

| Establish Accounts | Phishing | Inter-Process Communication | Deobfuscate/Decode Files or Information | Forge Web Credentials | Cloud Service Discovery | Clipboard Data | Dynamic Resolution | Exfiltration Over Physical Medium |

| Obtain Capabilities | Replication Through Removable Media | Native API | Deploy Container | Input Capture | Cloud Storage Object Discovery | Data from Cloud Storage | Encrypted Channel | Exfiltration Over Web Service |

| Stage Capabilities | Supply Chain Compromise | Scheduled Task/Job | Direct Volume Access | Modify Authentication Process | Container and Resource Discovery | Data from Configuration Repository | Fallback Channels | Scheduled Transfer |

| Trusted Relationship | Serverless Execution | Domain or Tenant Policy Modification | Multi-Factor Authentication Interception | Debugger Evasion | Data from Information Repositories | Hide Infrastructure | Transfer Data to Cloud Account | |

| Valid Accounts | Shared Modules | Execution Guardrails | Multi-Factor Authentication Request Generation | Device Driver Discovery | Data from Local System | Ingress Tool Transfer | ||

| Software Deployment Tools | Exploitation for Defense Evasion | Network Sniffing | Domain Trust Discovery | Data from Network Shared Drive | Multi-Stage Channels | |||

| System Services | File and Directory Permissions Modification | OS Credential Dumping | File and Directory Discovery | Data from Removable Media | Non-Application Layer Protocol | |||

| User Execution | Hide Artifacts | Steal Application Access Token | Group Policy Discovery | Data Staged | Non-Standard Port | |||

| Windows Management Instrumentation | Hijack Execution Flow | Steal or Forge Authentication Certificates | Log Enumeration | Email Collection | Protocol Tunneling | |||

| Impair Defenses | Steal or Forge Kerberos Tickets | Network Service Discovery | Input Capture | Proxy | ||||

| Impersonation | Steal Web Session Cookie | Network Share Discovery | Screen Capture | Remote Access Software | ||||

| Indicator Removal | Unsecured Credentials | Network Sniffing | Video Capture | Traffic Signaling | ||||

| Indirect Command Execution | Password Policy Discovery | Web Service | ||||||

| Masquerading | Peripheral Device Discovery | |||||||

| Modify Authentication Process | Permission Groups Discovery | |||||||

| Modify Cloud Compute Infrastructure | Process Discovery | |||||||

| Modify Registry | Query Registry | |||||||

| Modify System Image | Remote System Discovery | |||||||

| Network Boundary Bridging | Software Discovery | |||||||

| Obfuscated Files or Information | System Information Discovery | |||||||

| Plist File Modification | System Location Discovery | |||||||

| Pre-OS Boot | System Network Configuration Discovery | |||||||

| Process Injection | System Network Connections Discovery | |||||||

| Reflective Code Loading | System Owner/User Discovery | |||||||

| Rogue Domain Controller | System Service Discovery | |||||||

| Rootkit | System Time Discovery | |||||||

| Subvert Trust Controls | Virtualization/Sandbox Evasion | |||||||

| System Binary Proxy Execution | ||||||||

| System Script Proxy Execution | ||||||||

| Template Injection | ||||||||

| Traffic Signaling | ||||||||

| Trusted Developer Utilities Proxy Execution | ||||||||

| Unused/Unsupported Cloud Regions | ||||||||

| Use Alternate Authentication Material | ||||||||

| Valid Accounts | ||||||||

| Virtualization/Sandbox Evasion | ||||||||

| Weaken Encryption | ||||||||

| XSL Script Processing | ||||||||

منابع

Attackers Hijack Facebook Pages, Promote Malicious AI Photo Editor - https://www.darkreading.com/cyberattacks-data-breaches - August 2024

Fake AI Ads on Facebook deploy password-stealing malware - https://www.pureversity.com/blog/fake-ai-ads - August 2024

Fake AI editor ads on Facebook push password-stealing malware - https://www.bleepingcomputer.com/news/security/ - August 2024