Godzilla Backdoor

مهاجمان بسیاری از سرور های قدیمی و بروز نشده Atlassian Confluence را که آسیب پذیری خطرناک CVE-2023-22527 را دارند که با استفاده از Godzilla Webshell مورد حمله قرار داده و از آنها Remote Code Execution (REC) گرفتند.

شرکت Atlassian در سال 2002 تاسیس شده و محصولاتی مبتنی بر Cloud برای کنترل، توسعه، مدیریت و سازماندهی مانند jira, Confluence, Bitbucket ارائه می دهد. این شرکت در 16 ژوئن 2024 یک بیانیه در رابطه با تاثیر CVE-2023-22527 بر روی Confluence Data Center و Confluence Server منتشر کرده است.

آسیب پذیری CVE-2023-22527 یک آسیب پذیری بسیار خطرناک است که CVSS 10 دارد این اسیب پذیری بر روی سرور های قدیمی و آپدیت نشده Confluence رخ میدهد و باعث ایجاد RCE بر روی آن سرور می شود.

Godzilla یک بدافزار بسیار پیچیده است که توسط یک فرد چینی به نام BeichenDream توسعه یافته و این Backdoor باید توسط یک Loader در سرور قربانی بارگذاری شود، همچنین از AES Encryption برای رمزنگاری دیتای ارتباط بین سرور مهاجم و سرور قربانی و همچنین از روش In-Memory Fileless نیز استفاده می کند. این نوع ویروس ها به دلیل Fileless بودن توسط بسیاری از آنتی ویروس ها شناسایی نمی شوند.

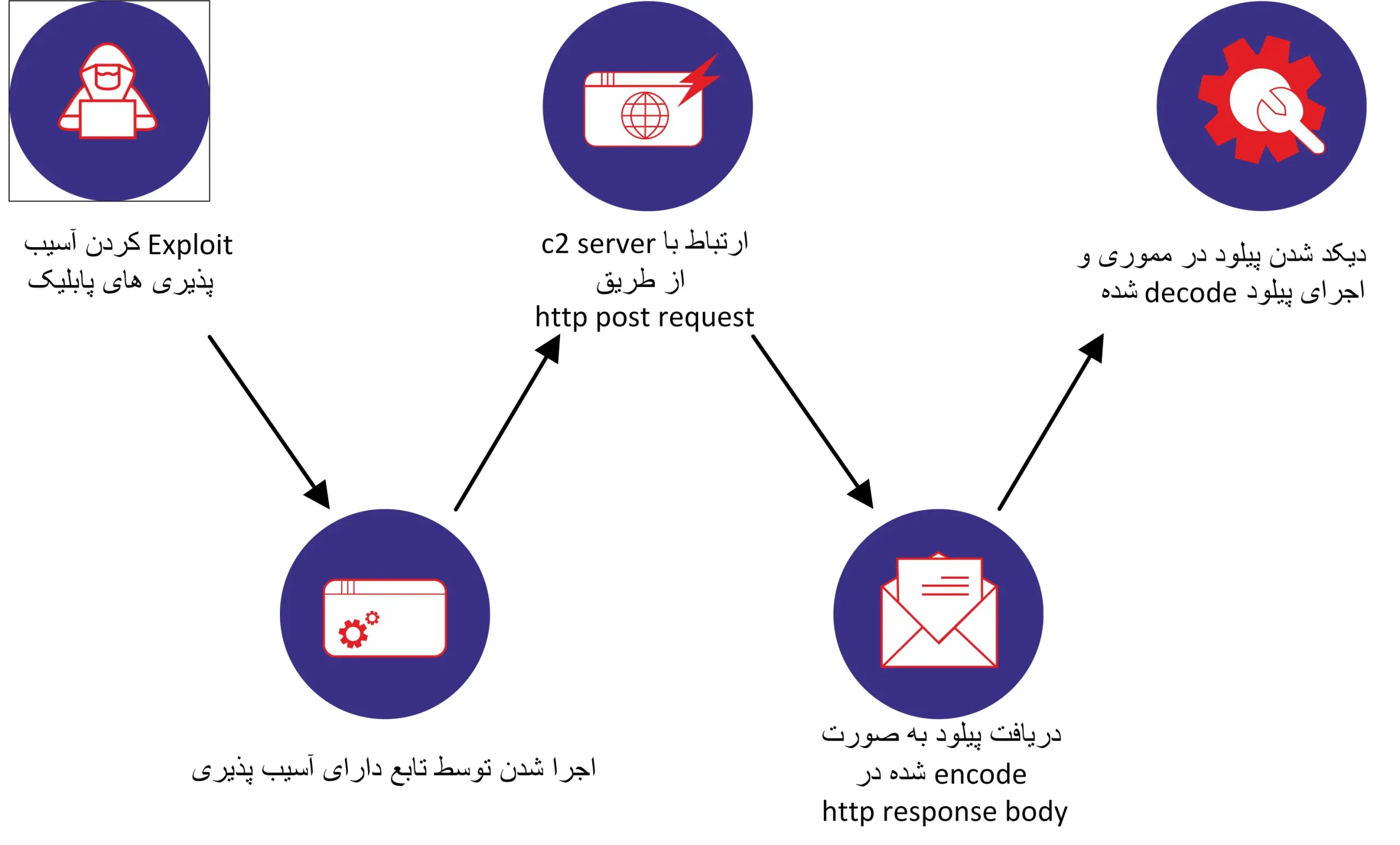

مهاجم ابتدا برای Exploite آسیب پذیری CVE-2023-22527 از Velocity.Struts2.Context استفاده می کند تا OGNL Object را اجرا کند و پارامتر X. را بخواند. دلیل استفاده مهاجم از Objects Linking این است که طبق Struts.Ognl.ExpressionMaxLength اگر طول OGNL بیشتر از 200 کاراکتر باشد بلاک می شود. همچنین header x_evc_ecneulfnoc را اضافه می کند تا از Response مطمئن شود که Object به درستی لود شده است. بخش بعدی کد در Object Called Data به صورت Base64 است که به عنوان یک Class ناشناس در Memory توسط Sun.Misc.Unsafe. اجرا می شود.

پس از دیکد شدن Data Base64 از Class ناشناس، کد java بدست می آید و سپس کد java را کامپایل کرده و Class MemGodValueShell را اجرا می کند. این تابع چهار Attributes دارد uri, ServerName, standardContext, و valveString که این Attributes ها برای ذخیره سازی اطلاعات مهم Class استفاده می شوند. این Class دارای سه Function می باشد getField، getStandardContext و Function اصلی MemGodValueShell که چند روش دارد:

1- یک valve را بارگذاری می کند تا به یک Class از Loader متصل شود.

2- از Function StandardContext یک خروجی میگیرد و در Value StandardContext ذخیره میکند و … در انتها تابع های Encoding، Decoding و در انتها Backdoor کار خود را با یک POST Request و چند Header به C2 Server کار خود را آغاز میکنند.

آسیب پذیریCVE-2023-22527 هنوز توسط عوامل تهدید استفاده می شود و طیف وسیعی از سرور های Atlassian Confluence وجود دارند که آپدیت نشدند و این آسیب پذیری بر روی این سرور ها وجود دارد و در معرض خطر هستند.

راه هایی برای کاهش این خطر پذیری

۱- بروز رسانی به موقع و منظم ابزارها و سیستم

۲- رصد فعالیت های مشکوک بر روی وب سرور

۳- امن سازی سرویس های وب

روش های تشخیص این حمله

در صورت استفاده از سیستم شناسایی و پاسخ در نقاط پایانی هوپان (EDR) که یکی از اساسی ترین ماژول های راهکار گسترده شناسایی و پاسخ نخجیرپان (XDR) میباشد، تحلیل فعالیت های مرتبط و هشدارهای زیر مشاهده می گردد:

- تشخیص حملات fileless

- نظارت بر پروسس های غیر عادی

- نظارت بر ترافیک غیرعادی شبکه

این تهدید از تکنیک های زیر که در جدول مایتر اتک موجود می باشد استفاده نموده است.

| Initial Access | Execution | Persistence | Defense Evasion | Exfiltration |

| Content Injection | Cloud Administration Command | Account Manipulation | Abuse Elevation Control Mechanism | Automated Exfiltration |

| Drive-by Compromise | Command and Scripting Interpreter | BITS Jobs | Access Token Manipulation | Data Transfer Size Limits |

| Exploit Public-Facing Application | Container Administration Command | Boot or Logon Autostart Execution | BITS Jobs | Exfiltration Over Symmetric Encrypted Non-C2 Protocol |

| External Remote Services | Deploy Container | Boot or Logon Initialization Scripts | Build Image on Host | Exfiltration Over C2 Channel |

| Hardware Additions | Exploitation for Client Execution | Browser Extensions | Debugger Evasion | Exfiltration Over Other Network Medium |

| Phishing | Inter-Process Communication | Compromise Host Software Binary | Deobfuscate/Decode Files or Information | Exfiltration Over Physical Medium |

| Replication Through Removable Media | Native API | Create Account | Deploy Container | Exfiltration Over Web Service |

| Supply Chain Compromise | Scheduled Task/Job | Create or Modify System Process | Direct Volume Access | Scheduled Transfer |

| Trusted Relationship | Serverless Execution | Event Triggered Execution | Domain or Tenant Policy Modification | Transfer Data to Cloud Account |

| Valid Accounts | Shared Modules | External Remote Services | Execution Guardrails | |

| Software Deployment Tools | Hijack Execution Flow | Exploitation for Defense Evasion | ||

| System Services | Implant Internal Image | File and Directory Permissions Modification | ||

| User Execution | Modify Authentication Process | Hide Artifacts | ||

| Windows Management Instrumentation | Office Application Startup | Hijack Execution Flow | ||

| Power Settings | Impair Defenses | |||

| Pre-OS Boot | Impersonation | |||

| Scheduled Task/Job | Indicator Removal | |||

| Server Software Component | Indirect Command Execution | |||

| Traffic Signaling | Masquerading | |||

| Valid Accounts | Modify Authentication Process | |||

| Modify Cloud Compute Infrastructure | ||||

| Modify Registry | ||||

| Modify System Image | ||||

| Network Boundary Bridging | ||||

| Embedded Payloads | ||||

| Plist File Modification | ||||

| Pre-OS Boot | ||||

| Process Injection | ||||

| Reflective Code Loading | ||||

| Rogue Domain Controller | ||||

| Rootkit | ||||

| Subvert Trust Controls | ||||

| System Binary Proxy Execution | ||||

| System Script Proxy Execution | ||||

| Template Injection | ||||

| Traffic Signaling | ||||

| Trusted Developer Utilities Proxy Execution | ||||

| Unused/Unsupported Cloud Regions | ||||

| Use Alternate Authentication Material | ||||

| Valid Accounts | ||||

| Virtualization/Sandbox Evasion | ||||

| Weaken Encryption | ||||

| XSL Script Processing | ||||

| Encrypted/Encoded File | ||||

منابع

Confluence Exploit Drops Godzilla Fileless Backdoor on Atlassian Servers-https://cyberpress.org/ - Sep 2, 2024

Godzilla Fileless Backdoor Exploits CVE-2023-22527 in Atlassian Confluence - https://cyberrisks.ai/ - Sep 3, 2024

Godzilla Fileless Backdoor Exploits Atlassian Confluence Vulnerability CVE-2023-22527 - https://cybersecuritynews.com/ - Sep 2, 2024