APT40

گروه APT40، یک گروه تهدید مستقر در جمهوری خلق چین است که به وزارت امنیت ملی چین (MSS) وابسته است، این گروه دائماً شبکههای استرالیا و دیگر کشورهای منطقه را هدف قرار داده و تهدیدی پایدار برای این شبکهها محسوب میشود. این گروه بهسرعت از آسیبپذیریهای جدید مانند Log4J و Microsoft Exchange بهرهبرداری میکند و بهجای تکنیکهایی که نیاز به تعامل با کاربر دارند، ترجیح میدهد زیرساختهای عمومی آسیبپذیر را هدف قرار دهد.

APT40 برای اجرای عملیات سایبری خود از روشها و تکنیکهای پیچیدهای استفاده میکند که شامل موارد زیر است:

- فیشینگ هدفمند: استفاده از ایمیلهای فیشینگ بهمنظور نفوذ به سیستمهای هدف و سرقت اطلاعات.

- بهرهبرداری از آسیبپذیریها: استفاده از آسیبپذیریهای نرمافزاری و سختافزاری برای نفوذ به شبکههای هدف.

- دسترسی از راه دور: استفاده از بدافزارهای دسترسی از راه دور برای کنترل سیستمهای آلوده و سرقت اطلاعات.

- حرکت جانبی: حرکت در داخل شبکههای آلوده برای دستیابی به سیستمها و دادههای حساس.

- جمعآوری اطلاعات: جمعآوری اطلاعات حساس و انتقال آنها به سرورهای تحت کنترل APT40.

دو روش حمله این گروه برسی شده است

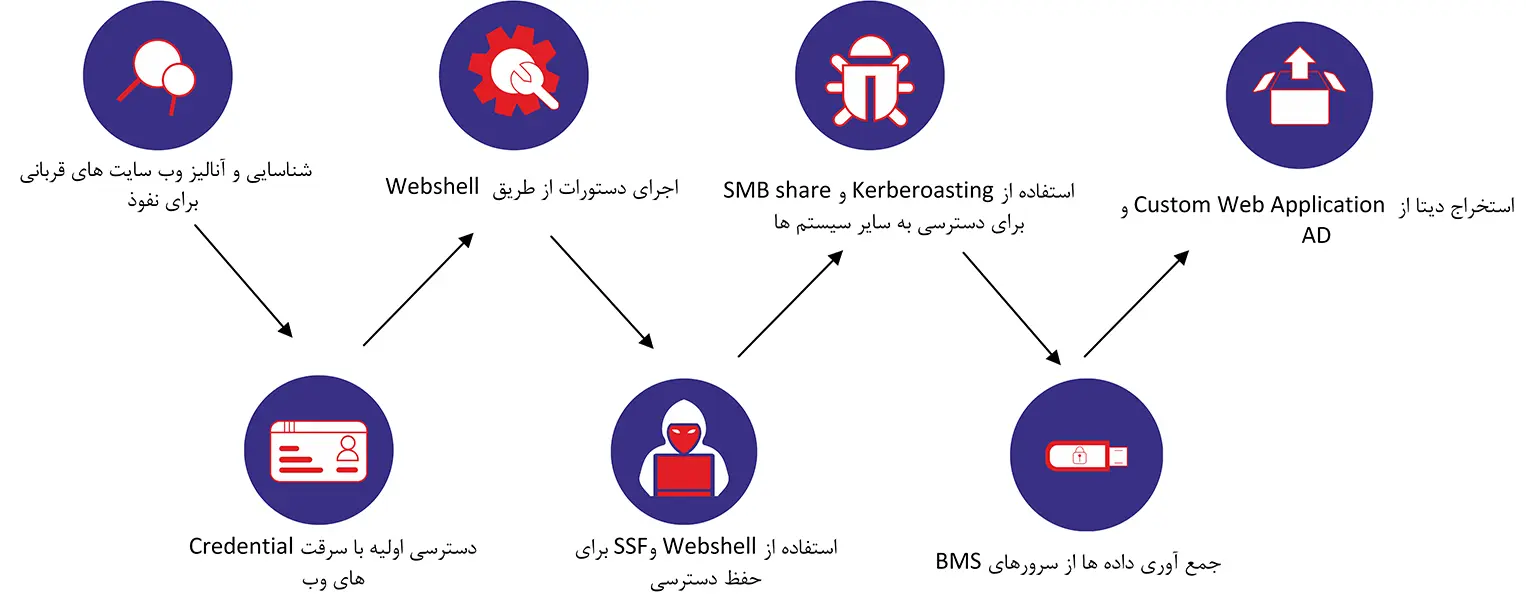

روش اول: در ماه جولای، یک مهاجم توانست از یک Custom Web Application در شبکه سازمان بهرهبرداری کرده و دسترسی اولیه به DMZ پیدا کند و از Credential های به خطر افتاده برای جستجو در اکتیو دایرکتوری و استخراج دادهها استفاده کرد. در ماه آگوست، مهاجمان فعالیتهای محدودی داشتند، اما در شبکه و اکتیو دایرکتوری Enumeration قابلتوجهی انجام دادند. در نهایت، سازمان IP مخرب را مسدود کرد و گروه فعالیتهای خود را متوقف کرد.

تاکتیکها و تکنیکها استفاده شده در روش اول

آنالیز وبسایتهای قربانی برای نفوذ، Exfiltration از Custom Web Application و استفاده از Credential های دامنه، اجرای دستورات از طریق Webshell و استفاده از ابزارهای Open Source مانند SSF(Secure Socket Funnelling)، استفاده از Web Shell و SSF برای حفظ دسترسی، سرقت Credential ها از فروشگاههای رمز و استفاده از Kerberoasting، استفاده از SMB Share ها برای دسترسی به دستگاههای دیگر، جمعآوری دادهها از سرورهای BMS، استخراج دادهها از اکتیو دایرکتوری.

روش دوم: در ماه مه ۲۰۲۲ سازمان متوجه شد که نرمافزار مخربی روی سروری که پورتال ورود به سیستم را فراهم میکند، نصب شده است. این تحقیق نشان داد که مهاجمان دستگاههای مسئول ورود از راه دور را به خطر انداخته و از این دستگاهها برای دسترسی به شبکه سازمان استفاده کردهاند. شواهد نشان میدهد که مهاجمین توانستهاند چندین نام کاربری و رمز عبور واقعی، کدهای احراز هویت و توکنهای JSON Web را جمعآوری کنند.

تاکتیکها و تکنیکها استفاده شده در روش دوم

Exfiltration از برنامههای عمومی با آسیبپذیریهای RCE، و احراز هویت برای Initial Access، اجرای دستورات در Unix Shell دستگاههای آسیبدیده، استقرار Webshell برای اجرای دستورات دلخواه، بهرهبرداری برای دستیابی به Privilege Escalation، سرقت رمز عبور و نام کاربری، توکنهای MFA و JWT با تغییر فرایندهای احراز هویت و استفاده از ابزارهایی مانند tcpdump، استفاده از ابزار nmap برای اسکن شبکه و کشف سرویسهای شبکه، دسترسی به فایلهای دستگاههای آسیبدیده و جمعآوری دادهها، استفاده از Webshell برای کنترل دستگاههای آسیبدیده از طریق پروتکلهای وب و HTTPS.

اهداف اصلی این حملات شامل موارد زیر است:

سرقت اطلاعات حساس و محرمانه، تضعیف امنیت ملی کشورهای هدف، تقویت قابلیتهای نظامی و اقتصادی جمهوری خلق چین.

راه هایی برای کاهش این خطر پذیری

- عدم کلیک بر روی ایمیلهای مشکوک

- بهروزرسانی مداوم نرمافزارها

- اعمال پالسی AAA

روش های تشخیص این حمله

در صورت استفاده از سیستم شناسایی و پاسخ در نقاط پایانی هوپان (EDR) که یکی از اساسی ترین ماژول های راهکار گسترده شناسایی و پاسخ نخجیرپان (XDR) میباشد، تحلیل فعالیت های مرتبط و هشدارهای زیر مشاهده می گردد:

- نظارت بر ترافیک شبکه

- نظارت بر برنامههای مشکوک در حال اجرا

- نظارت بر دستورات مخرب اجرا شده

این تهدید از تکنیک های زیر که در جدول مایتر اتک موجود می باشد استفاده نموده است.

| Reconnaissance | Resource Development | Initial Access | Execution | Persistence | Privilege Escalation | Defense Evasion | Credential Access | Discovery | Lateral Movement | Collection | Command and Control | Exfiltration | Impact |

| Active Scanning | Acquire Access | Content Injection | Cloud Administration Command | Account Manipulation | Abuse Elevation Control Mechanism | Abuse Elevation Control Mechanism | Adversary-in-the-Middle | Account Discovery | Exploitation of Remote Services | Adversary-in-the-Middle | Application Layer Protocol | Automated Exfiltration | Account Access Removal |

| Gather Victim Host Information | Acquire Infrastructure | Drive-by Compromise | Command and Scripting Interpreter | BITS Jobs | Access Token Manipulation | Access Token Manipulation | Brute Force | Application Window Discovery | Internal Spearphishing | Archive Collected Data | Communication Through Removable Media | Data Transfer Size Limits | Data Destruction |

| Gather Victim Identity Information | Compromise Accounts | Exploit Public-Facing Application | Container Administration Command | Boot or Logon Autostart Execution | Account Manipulation | BITS Jobs | Credentials from Password Stores | Browser Information Discovery | Lateral Tool Transfer | Audio Capture | Content Injection | Exfiltration Over Alternative Protocol | Data Encrypted for Impact |

| Gather Victim Network Information | Compromise Infrastructure | External Remote Services | Deploy Container | Boot or Logon Initialization Scripts | Boot or Logon Autostart Execution | Build Image on Host | Exploitation for Credential Access | Cloud Infrastructure Discovery | Remote Service Session Hijacking | Automated Collection | Data Encoding | Exfiltration Over C2 Channel | Data Manipulation |

| Gather Victim Org Information | Develop Capabilities | Hardware Additions | Exploitation for Client Execution | Browser Extensions | Boot or Logon Initialization Scripts | Debugger Evasion | Forced Authentication | Cloud Service Dashboard | Remote Services | Browser Session Hijacking | Data Obfuscation | Exfiltration Over Other Network Medium | Defacement |

| Phishing for Information | Establish Accounts | Phishing | Inter-Process Communication | Compromise Host Software Binary | Create or Modify System Process | Deobfuscate/Decode Files or Information | Forge Web Credentials | Cloud Service Discovery | Replication Through Removable Media | Clipboard Data | Dynamic Resolution | Exfiltration Over Physical Medium | Disk Wipe |

| Search Closed Sources | Obtain Capabilities | Replication Through Removable Media | Native API | Create Account | Domain or Tenant Policy Modification | Deploy Container | Input Capture | Cloud Storage Object Discovery | Software Deployment Tools | Data from Cloud Storage | Encrypted Channel | Exfiltration Over Web Service | Endpoint Denial of Service |

| Search Open Technical Databases | Stage Capabilities | Supply Chain Compromise | Scheduled Task/Job | Create or Modify System Process | Escape to Host | Direct Volume Access | Modify Authentication Process | Container and Resource Discovery | Taint Shared Content | Data from Configuration Repository | Fallback Channels | Scheduled Transfer | Financial Theft |

| Search Open Websites/Domains | Trusted Relationship | Serverless Execution | Event Triggered Execution | Event Triggered Execution | Domain or Tenant Policy Modification | Multi-Factor Authentication Interception | Debugger Evasion | Use Alternate Authentication Material | Data from Information Repositories | Hide Infrastructure | Transfer Data to Cloud Account | Firmware Corruption | |

| Search Victim-Owned Websites | Valid Accounts | Shared Modules | External Remote Services | Exploitation for Privilege Escalation | Execution Guardrails | Multi-Factor Authentication Request Generation | Device Driver Discovery | Data from Local System | Ingress Tool Transfer | Inhibit System Recovery | |||

| Software Deployment Tools | Hijack Execution Flow | Hijack Execution Flow | Exploitation for Defense Evasion | Network Sniffing | Domain Trust Discovery | Data from Network Shared Drive | Multi-Stage Channels | Network Denial of Service | |||||

| System Services | Implant Internal Image | Process Injection | File and Directory Permissions Modification | OS Credential Dumping | File and Directory Discovery | Data from Removable Media | Non-Application Layer Protocol | Resource Hijacking | |||||

| User Execution | Modify Authentication Process | Scheduled Task/Job | Hide Artifacts | Steal Application Access Token | Group Policy Discovery | Data Staged | Non-Standard Port | Service Stop | |||||

| Windows Management Instrumentation | Office Application Startup | Valid Accounts | Hijack Execution Flow | Steal or Forge Authentication Certificates | Log Enumeration | Email Collection | Protocol Tunneling | System Shutdown/Reboot | |||||

| Power Settings | Impair Defenses | Steal or Forge Kerberos Tickets | Network Service Discovery | Input Capture | Proxy | ||||||||

| Pre-OS Boot | Impersonation | Steal Web Session Cookie | Network Share Discovery | Screen Capture | Remote Access Software | ||||||||

| Scheduled Task/Job | Indicator Removal | Unsecured Credentials | Network Sniffing | Video Capture | Traffic Signaling | ||||||||

| Server Software Component | Indirect Command Execution | Password Policy Discovery | Web Service | ||||||||||

| Traffic Signaling | Masquerading | Peripheral Device Discovery | |||||||||||

| Valid Accounts | Modify Authentication Process | Permission Groups Discovery | |||||||||||

| Modify Cloud Compute Infrastructure | Process Discovery | ||||||||||||

| Modify Registry | Query Registry | ||||||||||||

| Modify System Image | Remote System Discovery | ||||||||||||

| Network Boundary Bridging | Software Discovery | ||||||||||||

| Obfuscated Files or Information | System Information Discovery | ||||||||||||

| Plist File Modification | System Location Discovery | ||||||||||||

| Pre-OS Boot | System Network Configuration Discovery | ||||||||||||

| Process Injection | System Network Connections Discovery | ||||||||||||

| Reflective Code Loading | System Owner/User Discovery | ||||||||||||

| Rogue Domain Controller | System Service Discovery | ||||||||||||

| Rootkit | System Time Discovery | ||||||||||||

| Subvert Trust Controls | Virtualization/Sandbox Evasion | ||||||||||||

| System Binary Proxy Execution | |||||||||||||

| System Script Proxy Execution | |||||||||||||

| Template Injection | |||||||||||||

| Traffic Signaling | |||||||||||||

| Trusted Developer Utilities Proxy Execution | |||||||||||||

| Unused/Unsupported Cloud Regions | |||||||||||||

| Use Alternate Authentication Material | |||||||||||||

| Valid Accounts | |||||||||||||

| Virtualization/Sandbox Evasion | |||||||||||||

| Weaken Encryption | |||||||||||||

| XSL Script Processing | |||||||||||||