AsyncRat Loader

نرمافزار AsyncRat یک ابزار منبع باز دسترسی از راه دور است که در سال ۲۰۱۹ منتشر شده و کد منبع آن هنوز در گیتهاب موجود است. این ابزار میتواند بهعنوان یک بدافزار تروجان از راه دور مورداستفاده قرار بگیرد؛ چون دسترسی به آن و استفاده از آن در گیت بهصورت رایگان فراهم شده است. به همین دلیل است که از AsyncRat بهعنوان یکی از شایعترین RAT ها نامبرده میشود. عناصر مشخصه آن شامل: انجام عملیات Keylogging ، تکنیکهای خروج اطلاعات، و یا ایجاد دسترسی اولیه برای پیلود نهایی میباشد.

از همان ابتدا که این RAT منتشر شد، در کمپینهای مختلف مورداستفاده قرار گرفت و ازآنجاییکه طبیعت آن منبعباز است، تغییرات زیادی نیز در هر نسخه آن اعمال شده است.

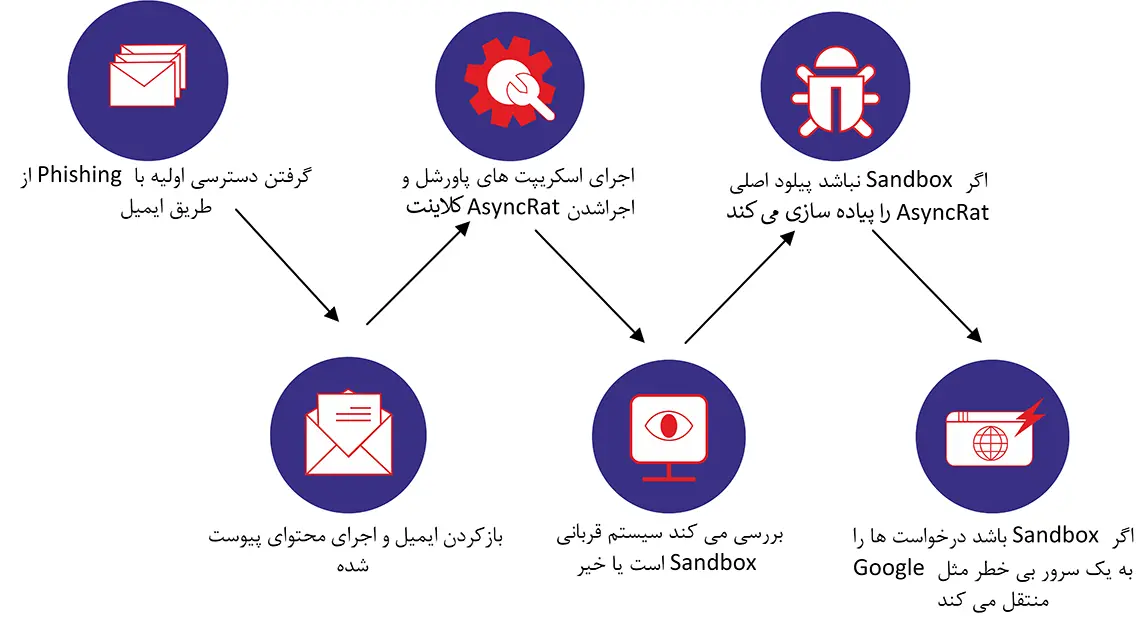

در اوایل سپتامبر شاهد افزایش ایمیلهای فیشینگ بودهایم که هدف این ایمیلها اغلب افرادی خاص بودند که در شرکتهای مهمی کار می کردند. در محتوای این ایمیلها یک فایل پیوست gif وجود داشته که به یک فایل svg مربوط میشده و در ادامه به دانلود یک فایل Javascript با درصد ابهام بالا (کد مخرب در آن به شکل فوقالعادهای مبهمسازی و غیرقابلشناسایی شده است.)، منجر میشود. با دانلود این فایل اسکریپتهای مبهم Powershell و در نهایت کلاینت AsyncRat اجرا میشود. این مورد توسط چند نفر از کاربران توییتر (X) گزارش شده است. یک سری از الگوهای قابلمشاهده در کد باعث شد متوجه شویم که نمونههای موجود به ماه February سال ۲۰۲۳ مربوط میشود. همچنان ثبت دامنهها و نمونههای AsyncRat در زمان نوشتن این مقاله قابلمشاهده است.

شیوه عمل برنامه Loader شامل چندین مرحله است که مبهمسازی در آنها توسط Command and Control ادامه داشته است. سرور C&C بررسی میکند که سیستم قربانی یک Sandbox است یا خیر. در غیر این صورت پیلود اصلی AsyncRat را پیادهسازی میکند. زمانی که سرور C&C به پارامترهای ارسالی یا دامنه اطمینان ندارد، (بدین معنی که پارامترها توسط تیم امنیت در حال تست یا دستکاری باشند) درخواستها را به یک صفحه بیخطر مثل گوگل منتقل میکند.

ساختار شبکه این بدافزار برای ارتباطات و دانلود پیلود اصلی به سیستم قربانی به این شکل کار میکند که با یک الگوریتم ساخت نام دامنه DGA (Domain Name Generator) و TLD به اسم Top دامنههای رندوم ایجاد و بر روی سرور تنظیم میکند. الگوریتم آن بر اساس ساختار روز و سال یکرشته از عبارات را به شکل رندوم ایجاد میکند و تغییراتی در آن ایجاد میکند. این عمل بعد از هر ۷ روز انجام میشود. بهعنوان نمونه دو دامنه زیر طی ۱۴ روز طبق تاریخ مورداستفاده این بدافزار بوده است:

23-17December: hlbibfkimfelcja [.]top

30-24December: dfmnkgnidkadgcd [.]top

در نتیجه کمپین معرفی شده نشان میدهد که عوامل تهدید برای آلودهسازی سیستم و درعینحال مخفی ماندن فعالیت خود چقدر مصمم و قاطع هستند.

راه هایی برای کاهش این خطر پذیری

- عدم کلیک بروی لینکهای ناشناس و ایمیلهای مشکوک

- آپدیت نگهداشتن سیستمها و پچ آسیبپذیری

- پیاده سازی کنترل های امنیتی برای مدیریت و اجرا شدن برنامه ها

روش های تشخیص این حمله

- در صورت استفاده از سیستم شناسایی و پاسخ در نقاط پایانی هوپان (EDR) که یکی از اساسی ترین ماژول های راهکار گسترده شناسایی و پاسخ نخجیرپان (XDR) میباشد، تحلیل فعالیت های مرتبط و هشدارهای زیر مشاهده می گردد:

- مشاهده و جلوگیری از ایجاد دسترسی اولیه از راه دور

- جلوگیری از اجرای پیلود اولیه

- مشاهده فعالیت مشکوک و واکنش سریع به آن

این تهدید از تکنیک های زیر که در جدول مایتر اتک موجود می باشد استفاده نموده است.

| Initial Access | Execution | Defense Evasion | Impact | Command and control |

| Drive-by Compromise | AppleScript | Access Token Manipulation | Account Access Removal | application layer protocol |

| Exploit Public-Facing Application | CMSTP | Binary Padding | Data Destruction | Multi-Stage Channels |

| External Remote Services | Command and scripting interpreter | BITS Jobs | Data Encrypted for Impact | Content injection |

| Hardware Additions | Command-Line Interface | Bypass User Account Control | Defacement | Data encoding |

| Replication Through Removable Media | Compiled HTML File | Clear Command History | Disk Content Wipe | |

| Spearphishing Attachment | Component Object Model and Distributed COM | CMSTP | Disk Structure Wipe | |

| Spearphishing via Service | Control Panel Items | Code Signing | Endpoint Denial of Service | |

| Supply Chain Compromise | Dynamic Data Exchange | Compile After Delivery | Firmware Corruption | |

| Trusted Relationship | Execution through API | Compiled HTML File | Inhibit System Recovery | |

| Valid Accounts | Execution through Module Load | Component Firmware | Network Denial of Service | |

| Exploitation for Client Execution | Component Object Model Hijacking | Resource Hijacking | ||

| Graphical User Interface | Connection Proxy | Runtime Data Manipulation | ||

| InstallUtil | Control Panel Items | Service Stop | ||

| Launchctl | DCShadow | Stored Data Manipulation | ||

| Local Job Scheduling | Deobfuscate/Decode Files or Information | System Shutdown/Reboot | ||

| LSASS Driver | Disabling Security Tools | Transmitted Data Manipulation | ||

| Mshta | DLL Search Order Hijacking | |||

| Regsvcs/Regasm | DLL Side-Loading | |||

| Regsvr32 | Execution Guardrails | |||

| Rundll32 | Exploitation for Defense Evasion | |||

| Scheduled Task | Extra Window Memory Injection | |||

| Scripting | File and Directory Permissions Modification | |||

| Service Execution | File Deletion | |||

| Signed Binary Proxy Execution | File System Logical Offsets | |||

| Signed Script Proxy Execution | Gatekeeper Bypass | |||

| Source | Group Policy Modification | |||

| Space after Filename | Hidden Files and Directories | |||

| Third-party Software | Hidden Users | |||

| Trap | Hidden Window | |||

| Trusted Developer Utilities | HISTCONTROL | |||

| User Execution | Image File Execution Options Injection | |||

| Windows Management Instrumentation | impair defenses | |||

| Windows Remote Management | Indicator Blocking | |||

| XSL Script Processing | Indicator Removal from Tools | |||

| Indicator Removal on Host | ||||

| Indirect Command Execution | ||||

| Install Root Certificate | ||||

| InstallUtil | ||||

| Launchctl | ||||

| LC_MAIN Hijacking | ||||

| Masquerading | ||||

| Modify Registry | ||||

| Mshta | ||||

| Network Share Connection Removal | ||||

| NTFS File Attributes | ||||

| Obfuscated Files or Information | ||||

| Parent PID Spoofing | ||||

| Plist Modification | ||||

| Port Knocking | ||||

| Process Doppelgänging | ||||

| Process Hollowing | ||||

| Process Injection | ||||

| Redundant Access | ||||

| Regsvcs/Regasm | ||||

| Regsvr32 | ||||

| Rootkit | ||||

| Rundll32 | ||||

| Scripting | ||||

| Signed Binary Proxy Execution | ||||

| Signed Script Proxy Execution | ||||

| SIP and Trust Provider Hijacking | ||||

| Software Packing | ||||

| Space after Filename | ||||

| Template Injection | ||||

| Timestomp | ||||

| Trusted Developer Utilities | ||||

| Valid Accounts | ||||

| Virtualization/Sandbox Evasion | ||||

| Web Service | ||||

| XSL Script Processing | ||||

منابع

Advanced CyberChef Tips: AsyncRAT Loader - https://www.huntress.com/blog/ - May 2023

Stealthy AsyncRAT malware attacks targets US infrastructure for 11 months - https://www.bleepingcomputer.com/news/security/ - January 2024

How AsyncRAT is escaping security defenses - https://seguranca-informatica.pt/ - Feb 2023