BlackSuit Ransomware

باجافزار BlackSuit بهعنوان یکجانشین احتمالی برای گروه Conti شناخته میشود که این گروه قبلاً بهخاطر حملات گسترده و سازماندهیشدهای که انجام میداد معروف بود. ارتباطات و شباهتهای فنی بین این باجافزار و باج افزار Royal وجود دارد که به این فرضیه دامن زده است که توسعهدهندگان یا حداقل بخشهایی از تیمهای فنی پشت این بدافزارها مشترک باشند.

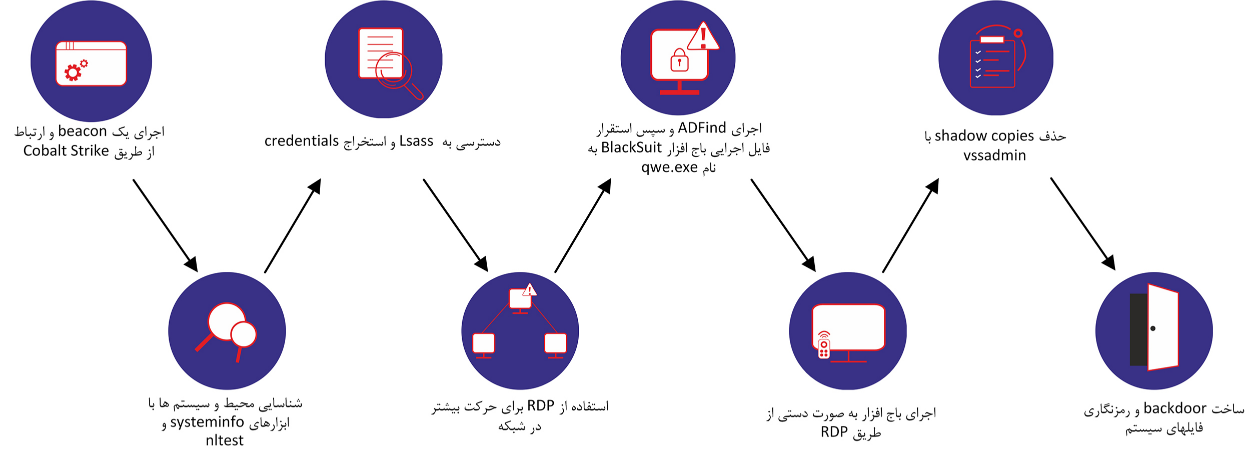

حمله در دسامبر ۲۰۲۳ آغاز شد و نشانه اولیه آن اجرای یک Beacon از Cobalt Strike بود که روش دسترسی اولیه هنوز مشخص نیست. ترافیک C2 Cobalt Strike به آدرسهای IP مدیریتشده توسط CloudFlare که بهعنوان سرور پراکسی بین شبکه قربانی و سرور تیم آنها عمل میکرد، ارسال شد.

تقریباً شش ساعت پس از اجرای اولیه عامل تهدید از ابزارهای ویندوزی مانند systeminfo و nltest برای شناسایی سیستم و محیط استفاده کرد. سپس آنها حملات AS-REP Roasting و Kerberoasting را علیه دو Domain Controller با استفاده از Rubeus که در حافظه از طریق Cobalt Strike اجرا شد، انجام دادند. پس از آن عامل تهدید Sharphound را در حافظه از طریق Beacon Cobalt Strike اجرا کرده و خروجی را در دیسک ذخیره کرد.

تقریباً ده دقیقه پس از شناسایی اولیه عامل تهدید اولین Lateral Movement خود را انجام داد. آنها یک Beacon از Cobalt Strike را از طریق SMB منتقل کرده و آن را از طریق یک سرویس به یک ایستگاه کاری دیگر اجرا کردند. در آن ایستگاه کاری آنها به LSASS دسترسی پیدا کرده و اطلاعات اعتبارنامهها را از حافظه استخراج کردند. در طول روز دوم نفوذ عامل تهدید چندین Beacon از Cobalt Strike را در ایستگاههای کاری و سرورها مستقر کرد و همچنین از RDP برای Lateral Movement بیشتر استفاده کرد.

عامل تهدید چندین فایل اجرایی SystemBC را در یکی از سرورهای فایل مستقر کرد. دومین فایل اجرایی با استفاده از یک کلید رجیستری برای اجرا در زمان Persistence ایجاد کرد و یک کانال C2 جدید باز کرد. در روز هفتم دامنه C2 Cobalt Strike استفاده از CloudFlare را متوقف کرد و به یک آدرس IP از Amazon AWS برای ادامه نفوذ تغییر داد.

در روز هشتم عامل تهدید یک Beacon جدید از Cobalt Strike را با استفاده از PowerShell در یک Domain Controller مستقر کرد، این بار به یک سرور C2 جداگانه اشاره کرد. پس از دو روز عدم فعالیت نفوذ با توزیع بیشتر Beaconهای Cobalt Strike همراه با RDP ازسرگرفته شد. فعالیت شناسایی بیشتری مشاهده شد زمانی که Sharphound دوباره اجرا شد همچنین عامل تهدید چندین بار تلاش کرد تا ADFind را اجرا کند اما در هر مورد شکست خورد.

پنجروز بعد عامل تهدید بازگشت تا اهداف خود را نهایی کند اما این بار ADFind با موفقیت اجرا شد و پس از آن اجرای اسکریپت PowerShell به نام Get-DataInfo.ps1 انجام شد. آخرین مرحله استقرار فایل اجرایی باجافزار BlackSuit به نام qwe.exe بود که از طریق SMB به سیستمهای راه دور از طریق اشتراک C$ توزیع شد. مهاجم سپس بهصورت دستی به این سیستمها از طریق RDP متصل شد تا باجافزار را اجرا کند. پس از اجرا باجافزار از vssadmin برای حذف Shadow Copies قبل از رمزگذاری میزبانها استفاده کرد. TTR کمی کمتر از ۳۲۸ ساعت بود که در ۱۵ روز تقویمی گسترش یافت و فایلها رمزگذاری شدند و یادداشت باج BlackSuit در دسکتاپها و پوشههای سیستمها باقی ماند.

عامل تهدید ابتدا از ابزار Cobalt Strike برای اجرای Beacon استفاده کرد و پس از آن با استفاده از PsExec به اجرای فرایندهای از راه دور پرداخت و برای حفظ دسترسی پایدار یک کلید رجیستری با نام “socks5“ ایجاد کرد و از PowerShell برای اجرای Backdoor استفاده نمود. همچنین از تکنیکهای پیشرفتهای مانند Process Injection و استفاده از PowerShell برای دورزدن شناسایی و دسترسی به اطلاعات کاربری بهره برد. در زمینه Lateral Movement عامل تهدید از تکنیک Pass the Hash و استفاده از پروتکل RDP استفاده کرد. در نهایت از ابزارهای 7z برای بایگانی دادهها و ابزارهای Cobalt Strike و SystemBC برای C2 استفاده شد.

در این گزارش نفوذ به یک سیستم توسط Cobalt Strike و SystemBC بررسی شده است. مهاجمین از Beacon های Cobalt Strike برای ارتباط با سرورهای C2 استفاده کردند که در ابتدا از طریق سرویس CDN CloudFlare ترافیک خود را مخفی میکردند سپس ارتباطات به یک آدرس IP در AWS تغییر کرد. لاگهای DNS ارتباطات شبکه به این سرورها ثبت شدند و پیکربندی Beacon ها استخراج شد.

مهاجمین همچنین از SystemBC ابزاری پراکسی محبوب در گروههای باجافزار برای دسترسی به شبکه محلی و انجام اقدامات بیشتر استفاده کردند و این ابزار بهصورت دستی بر روی سرور فایلها اجرا شد.

در نهایت هدف اصلی مهاجمین باجگیری مالی بود همچنین آنها یک باجافزار به نام BlackSuit را به طور استراتژیک در زیرساخت توزیع و اجرا کردند و برای اطمینان از اجرای صحیح آن از یک فایل کمکی به نام `123.txt` نیز استفاده کردند.

راه هایی برای کاهش این خطر پذیری

- تقویت کنترل دسترسی و استفاده از احراز هویت چندمرحلهای (MFA)

- تقویت پیکربندی امنیتی PowerShell

- Vlan بندی شبکه سازمان

- پشتیبانگیری منظم، بهروزرسانی نرمافزارها و بررسی منظم آسیبپذیریها

روش های تشخیص این حمله

در صورت استفاده از سیستم شناسایی و پاسخ در نقاط پایانی هوپان (EDR) که یکی از اساسی ترین ماژول های راهکار گسترده شناسایی و پاسخ نخجیرپان (XDR) میباشد، تحلیل فعالیت های مرتبط و هشدارهای زیر مشاهده می گردد:

- نظارت بر اسکریپتهای اجرا شده در PowerShell

- نظارت بر IP و دامنههای مشکوک

- نظارت بر ترافیک SMB غیرمعمول

- نظارت بر فعالیتهای مشکوک RDP

این تهدید از تکنیک های زیر که در جدول مایتر اتک موجود می باشد استفاده نموده است.

| Execution | Persistence | Privilege Escalation | Defense Evasion | Credential Access | Discovery | Lateral Movement | Collection | Command and Control | Impact |

| Cloud Administration Command | Account Manipulation | Abuse Elevation Control Mechanism | Abuse Elevation Control Mechanism | Adversary-in-the-Middle | Account Discovery | Exploitation of Remote Services | Adversary-in-the-Middle | Application Layer Protocol | Account Access Removal |

| Command and Scripting Interpreter | BITS Jobs | Access Token Manipulation | Access Token Manipulation | Brute Force | Application Window Discovery | Internal Spearphishing | Archive Collected Data | Communication Through Removable Media | Data Destruction |

| Container Administration Command | Boot or Logon Autostart Execution | Account Manipulation | BITS Jobs | Credentials from Password Stores | Browser Information Discovery | Lateral Tool Transfer | Audio Capture | Content Injection | Data Encrypted for Impact |

| Deploy Container | Boot or Logon Initialization Scripts | Boot or Logon Autostart Execution | Build Image on Host | Exploitation for Credential Access | Cloud Infrastructure Discovery | Remote Service Session Hijacking | Automated Collection | Data Encoding | Data Manipulation |

| Exploitation for Client Execution | Browser Extensions | Boot or Logon Initialization Scripts | Debugger Evasion | Forced Authentication | Cloud Service Dashboard | Remote Services | Browser Session Hijacking | Data Obfuscation | Defacement |

| Inter-Process Communication | Compromise Host Software Binary | Create or Modify System Process | Deobfuscate/Decode Files or Information | Forge Web Credentials | Cloud Service Discovery | Replication Through Removable Media | Clipboard Data | Dynamic Resolution | Disk Wipe |

| Native API | Create Account | Domain or Tenant Policy Modification | Deploy Container | Input Capture | Cloud Storage Object Discovery | Software Deployment Tools | Data from Cloud Storage | Encrypted Channel | Endpoint Denial of Service |

| Scheduled Task/Job | Create or Modify System Process | Escape to Host | Direct Volume Access | Modify Authentication Process | Container and Resource Discovery | Taint Shared Content | Data from Configuration Repository | Fallback Channels | Financial Theft |

| Serverless Execution | Event Triggered Execution | Event Triggered Execution | Domain or Tenant Policy Modification | Multi-Factor Authentication Interception | Debugger Evasion | Use Alternate Authentication Material | Data from Information Repositories | Hide Infrastructure | Firmware Corruption |

| Shared Modules | External Remote Services | Exploitation for Privilege Escalation | Execution Guardrails | Multi-Factor Authentication Request Generation | Device Driver Discovery | Data from Local System | Ingress Tool Transfer | Inhibit System Recovery | |

| Software Deployment Tools | Hijack Execution Flow | Hijack Execution Flow | Exploitation for Defense Evasion | Network Sniffing | Domain Trust Discovery | Data from Network Shared Drive | Multi-Stage Channels | Network Denial of Service | |

| System Services | Implant Internal Image | Process Injection | File and Directory Permissions Modification | OS Credential Dumping | File and Directory Discovery | Data from Removable Media | Non-Application Layer Protocol | Resource Hijacking | |

| User Execution | Modify Authentication Process | Scheduled Task/Job | Hide Artifacts | Steal Application Access Token | Group Policy Discovery | Data Staged | Non-Standard Port | Service Stop | |

| Windows Management Instrumentation | Office Application Startup | Valid Accounts | Hijack Execution Flow | Steal or Forge Authentication Certificates | Log Enumeration | Email Collection | Protocol Tunneling | System Shutdown/Reboot | |

| Power Settings | Impair Defenses | Steal or Forge Kerberos Tickets | Network Service Discovery | Input Capture | Proxy | ||||

| Pre-OS Boot | Impersonation | Steal Web Session Cookie | Network Share Discovery | Screen Capture | Remote Access Software | ||||

| Scheduled Task/Job | Indicator Removal | Unsecured Credentials | Network Sniffing | Video Capture | Traffic Signaling | ||||

| Server Software Component | Indirect Command Execution | Password Policy Discovery | Web Service | ||||||

| Traffic Signaling | Masquerading | Peripheral Device Discovery | |||||||

| Valid Accounts | Modify Authentication Process | Permission Groups Discovery | |||||||

| Modify Cloud Compute Infrastructure | Process Discovery | ||||||||

| Modify Registry | Query Registry | ||||||||

| Modify System Image | Remote System Discovery | ||||||||

| Network Boundary Bridging | Software Discovery | ||||||||

| Obfuscated Files or Information | System Information Discovery | ||||||||

| Plist File Modification | System Location Discovery | ||||||||

| Pre-OS Boot | System Network Configuration Discovery | ||||||||

| Process Injection | System Network Connections Discovery | ||||||||

| Reflective Code Loading | System Owner/User Discovery | ||||||||

| Rogue Domain Controller | System Service Discovery | ||||||||

| Rootkit | System Time Discovery | ||||||||

| Subvert Trust Controls | Virtualization/Sandbox Evasion | ||||||||

| System Binary Proxy Execution | |||||||||

| System Script Proxy Execution | |||||||||

| Template Injection | |||||||||

| Traffic Signaling | |||||||||

| Trusted Developer Utilities Proxy Execution | |||||||||

| Unused/Unsupported Cloud Regions | |||||||||

| Use Alternate Authentication Material | |||||||||

| Valid Accounts | |||||||||

| Virtualization/Sandbox Evasion | |||||||||

| Weaken Encryption | |||||||||

| XSL Script Processing | |||||||||