BlindEagle

در ژوئن 2024، فعالیتهای جدیدی از گروه تهدید BlindEagle معروف به APT-C-36 شناسایی شد که بیشتر سازمانها و افراد در آمریکای جنوبی بهویژه کلمبیا و اکوادور را هدف قرار میدهد. این گروه برای نفوذ اولیه از ایمیلهای فیشینگ استفاده کرده و با استفاده از تروجانهای دسترسی از راه دور (RAT) اطلاعات بانکی را سرقت میکنند که در این حملات نسخهای از بدافزار BlotchyQuasar که نوعی از QuasarRAT به کار گرفته شده است.

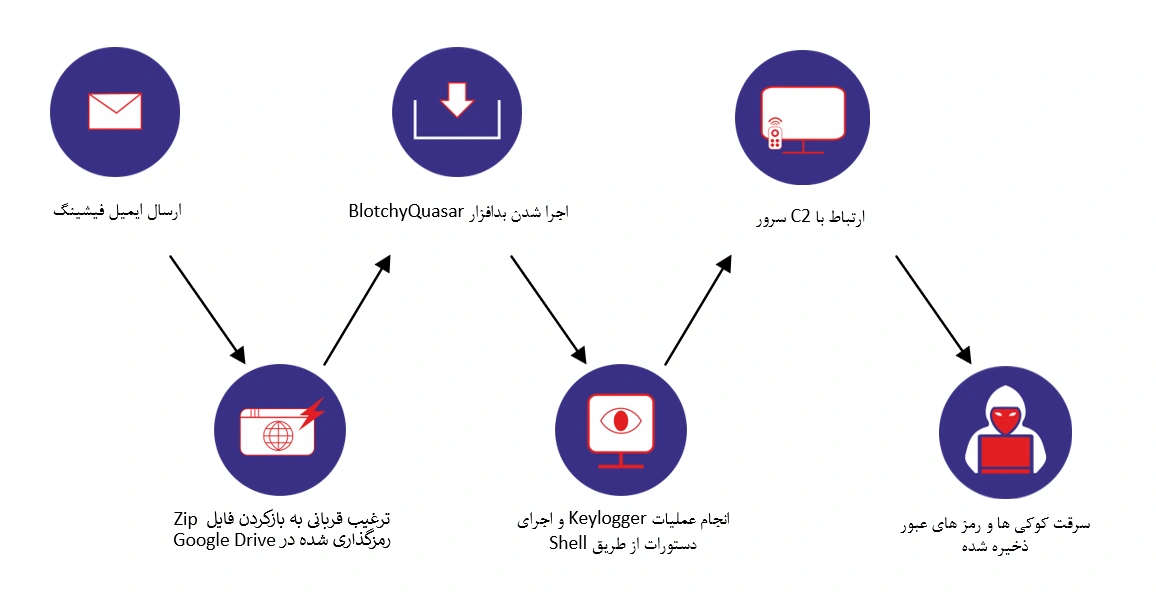

در این حمله فیشینگ، گروه BlindEagle با جعل هویت سازمان مالیات کلمبیا (DIAN) ایمیلی ارسال میکند که ادعا میکند قربانی به دلیل بدهیهای مالیاتی تحت حکم توقیف است، این پیام برای ایجاد اضطرار و فشار بر قربانی طراحی شده و معمولاً کارکنان بخش بیمه کلمبیا را هدف قرار میدهد که لینک موجود در ایمیل، قربانی را به فایل ZIP رمزگذاری شدهای هدایت میکند که روی یک حساب Google Drive متعلق به یک سازمان دولتی آلوده قرار دارد، قربانی با کلیک روی لینک موجود در ایمیل یا پیدیاف، فایل ZIP آلوده را دانلود کرده و بدافزار BlotchyQuasar نصب میشود.

ایمیلها از طریق سرویس VPN به نام Powerhouse Management ارسال میشوند که BlindEagle از آن برای مخفیکردن منبع واقعی حملات استفاده میکند.

بدافزار BlotchyQuasar که نسخهای تغییریافته از QuasarRAT است دارای قابلیتهای گستردهای مانند keylogger و اجرای فرمانهای Shell است همچنین این بدافزار در چندین لایه محافظتی قرار دارد تا تحلیل آن را دشوارتر کند و هر لایه فایلهای اجرایی و DLL های رمزگذاری شده را بارگذاری و رمزگشایی میکند که در نهایت منجر به اجرای فایل اصلی بدافزار BlotchyQuasar میشود.

BlotchyQuasar برای بهدستآوردن C2 از سایت Pastebin استفاده میکند که دادههای C2 از طریق یک URL بازیابی شده و پس از رمزگشایی به دست میآید. در این نمونه، دامنه C2 edificiobaldeares.linkpc.net است که از پورت 9057 برای ارتباط استفاده میکند.

این بدافزار قابلیت نظارت بر تعاملات کاربر با سرویسهای بانکی و پرداختی را دارد و با بررسی عنوان برنامه های باز، اگر مرتبط با سرویسهای هدف باشد رویدادها ثبت میشوند و گزارش این نظارت بهصورت فایل XML ذخیره میشود. BlotchyQuasar عمدتاً بانکها و سرویسهای پرداختی در کلمبیا و اکوادور مانند بانکهای Bancolombia، Banco Coomeva و سرویس PayPal را هدف قرار میدهد.

این ابزار به طور خاص برای نظارت بر تراکنشهای مالی در این کشورها طراحی شده است.

BlotchyQuasar قابلیت keylogging را دارد و هر ۱۵ ثانیه لاگهای کلیدهای فشرده شده را در مسیر %APPDATA%\GPrets ذخیره میکند که این فایلها رمزگذاری شده و شامل اطلاعات کلیدهای فشرده شده و هش یکپارچگی هستند و برای رمزگشایی لاگها، از الگوریتم AES در حالت CBC استفاده میشود.

همچنین BlotchyQuasar اطلاعات حساسی را از مرورگرها و کلاینتهای FTP مانند رمزهای عبور ذخیرهشده و کوکیها سرقت میکند. مرورگرهایی مانند Chrome، Firefox، و برنامههای FTP مانند FileZilla و WinSCP از جمله برنامههای هدف قرار گرفته توسط این بدافزار هستند.

BlotchyQuasar برای بازیابی دامنه C2 از Pastebin استفاده میکند و با رمزگشایی محتوا، سه دامنه C2 جدید شناسایی شد که این دامنهها از DNS پویا و آدرسهای IP مرتبط با سرویسهای VPN و ISP های کلمبیا استفاده میکنند که احتمالاً به روترهای آلوده مربوط هستند.

این حمله به گروه تهدید BlindEagle نسبت داده میشود، زیرا از روشهای فیشینگ مالیاتی و بدافزار BlotchyQuasar استفاده شده است. این کمپین صنعت بیمه کلمبیا را با ایمیلهای جعلی DIAN هدف قرار داده و بدافزار را از طریق لینکهای Google Drive منتشر کرده است.

راه هایی برای کاهش این خطر پذیری

- استفاده از احراز هویت MFA

- نظارت بر پراسس های در حال اجرا

- پیادهسازی AAA

روش های تشخیص این حمله

در صورت استفاده از سیستم شناسایی و پاسخ در نقاط پایانی هوپان (EDR) که یکی از اساسی ترین ماژول های راهکار گسترده شناسایی و پاسخ نخجیرپان (XDR) میباشد، تحلیل فعالیت های مرتبط و هشدارهای زیر مشاهده می گردد:

- نظارت بر دامینها و ایمیلهای مشکوک

- نظارت بر ترافیک مشکوک شبکه

- نظارت بر DLL های مشکوک در حال اجرا

- نظارت بر پراسس مشکوک در حال اجرا

این تهدید از تکنیک های زیر که در جدول مایتر اتک موجود می باشد استفاده نموده است.

| Resource Development | Initial Access | Execution | Persistence | Defense Evasion | Credential Access | Collection | Command and Control | Exfiltration | Impact |

| Acquire Access | Content Injection | Cloud Administration Command | Account Manipulation | Abuse Elevation Control Mechanism | Adversary-in-the-Middle | Adversary-in-the-Middle | Application Layer Protocol | Automated Exfiltration | Account Access Removal |

| Acquire Infrastructure | Drive-by Compromise | Command and Scripting Interpreter | BITS Jobs | Access Token Manipulation | Brute Force | Archive Collected Data | Communication Through Removable Media | Data Transfer Size Limits | Data Destruction |

| Compromise Accounts | Exploit Public-Facing Application | Container Administration Command | Boot or Logon Autostart Execution | BITS Jobs | Credentials from Password Stores | Audio Capture | Content Injection | Exfiltration Over Alternative Protocol | Data Encrypted for Impact |

| Compromise Infrastructure | External Remote Services | Deploy Container | Boot or Logon Initialization Scripts | Build Image on Host | Exploitation for Credential Access | Automated Collection | Data Encoding | Exfiltration Over C2 Channel | Data Manipulation |

| Develop Capabilities | Hardware Additions | Exploitation for Client Execution | Browser Extensions | Debugger Evasion | Forced Authentication | Browser Session Hijacking | Data Obfuscation | Exfiltration Over Other Network Medium | Defacement |

| Establish Accounts | Phishing | Inter-Process Communication | Compromise Host Software Binary | Deobfuscate/Decode Files or Information | Forge Web Credentials | Clipboard Data | Dynamic Resolution | Exfiltration Over Physical Medium | Disk Wipe |

| Obtain Capabilities | Replication Through Removable Media | Native API | Create Account | Deploy Container | Input Capture | Data from Cloud Storage | Encrypted Channel | Exfiltration Over Web Service | Endpoint Denial of Service |

| Stage Capabilities | Supply Chain Compromise | Scheduled Task/Job | Create or Modify System Process | Direct Volume Access | Modify Authentication Process | Data from Configuration Repository | Fallback Channels | Scheduled Transfer | Financial Theft |

| Trusted Relationship | Serverless Execution | Event Triggered Execution | Domain or Tenant Policy Modification | Multi-Factor Authentication Interception | Data from Information Repositories | Hide Infrastructure | Transfer Data to Cloud Account | Firmware Corruption | |

| Valid Accounts | Shared Modules | External Remote Services | Execution Guardrails | Multi-Factor Authentication Request Generation | Data from Local System | Ingress Tool Transfer | Inhibit System Recovery | ||

| Software Deployment Tools | Hijack Execution Flow | Exploitation for Defense Evasion | Network Sniffing | Data from Network Shared Drive | Multi-Stage Channels | Network Denial of Service | |||

| System Services | Implant Internal Image | File and Directory Permissions Modification | OS Credential Dumping | Data from Removable Media | Non-Application Layer Protocol | Resource Hijacking | |||

| User Execution | Modify Authentication Process | Hide Artifacts | Steal Application Access Token | Data Staged | Non-Standard Port | Service Stop | |||

| Windows Management Instrumentation | Office Application Startup | Hijack Execution Flow | Steal or Forge Authentication Certificates | Email Collection | Protocol Tunneling | System Shutdown/Reboot | |||

| Power Settings | Impair Defenses | Steal or Forge Kerberos Tickets | Input Capture | Proxy | |||||

| Pre-OS Boot | Impersonation | Steal Web Session Cookie | Screen Capture | Remote Access Software | |||||

| Scheduled Task/Job | Indicator Removal | Unsecured Credentials | Video Capture | Traffic Signaling | |||||

| Server Software Component | Indirect Command Execution | Web Service | |||||||

| Traffic Signaling | Masquerading | ||||||||

| Valid Accounts | Modify Authentication Process | ||||||||

| Modify Cloud Compute Infrastructure | |||||||||

| Modify Registry | |||||||||

| Modify System Image | |||||||||

| Network Boundary Bridging | |||||||||

| Obfuscated Files or Information | |||||||||

| Plist File Modification | |||||||||

| Pre-OS Boot | |||||||||

| Process Injection | |||||||||

| Reflective Code Loading | |||||||||

| Rogue Domain Controller | |||||||||

| Rootkit | |||||||||

| Subvert Trust Controls | |||||||||

| System Binary Proxy Execution | |||||||||

| System Script Proxy Execution | |||||||||

| Template Injection | |||||||||

| Traffic Signaling | |||||||||

| Trusted Developer Utilities Proxy Execution | |||||||||

| Unused/Unsupported Cloud Regions | |||||||||

| Use Alternate Authentication Material | |||||||||

| Valid Accounts | |||||||||

| Virtualization/Sandbox Evasion | |||||||||

| Weaken Encryption | |||||||||

| XSL Script Processing | |||||||||

منابع

BlindEagle Targeting Ecuador With Sharpened Tools - https://research.checkpoint.com - January 5, 2023

Blind Eagle Hackers Exploit Spear-Phishing to Deploy RATs in Latin America - https://thehackernews.com - August 20, 2024

New APT Group BlindEagle Attacking Multiple Organizations Via Weaponized Emails - https://cybersecuritynews.com - August 20, 2024