Bumblebee

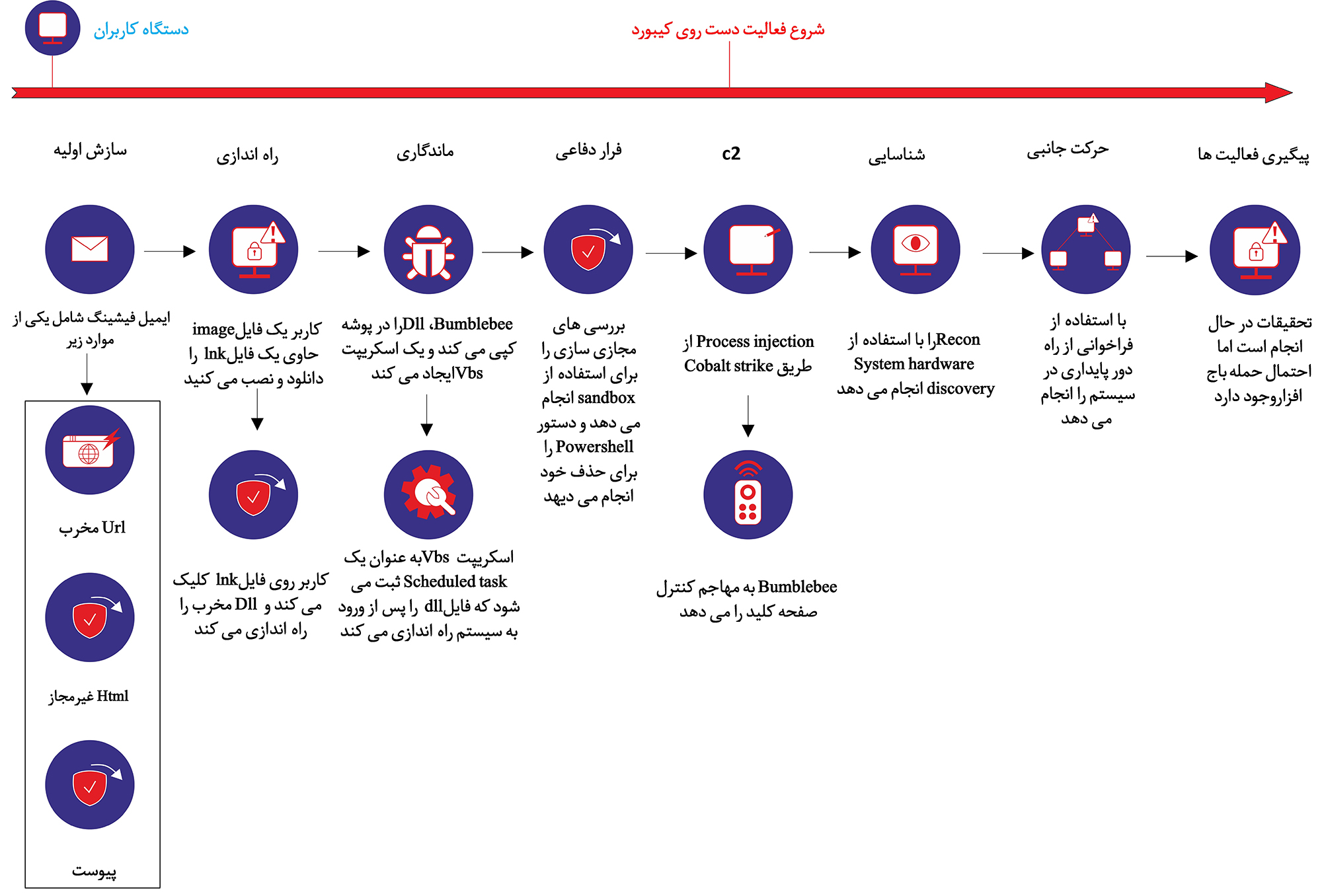

اخیرا فعالیت های مشکوکی مرتبط با انتشار باج افزار مشاهده شده است که اغلب بدافزار را از طریق ایمیل هایی فریبنده برای کاربران ارسال می کنند بدین صورت که با ضمیمه کردن یک فایل دیسک (.img)، کاربر را فریب می دهند تا این فایل را نصب نماید. این فایل img حاوی یک Windows Shortcut(lnk.) می باشد که یک dll مخرب را راه اندازی می کند.

نکته قابل ذکر راجع به Bumblebee این است که تکنیک های Delivery آن کاملا مشابه تحویل مورد استفاده توسط BazaLoader می باشد که مهم ترین این تکنیک ها عبارتند از پیوست فایل و پیوندهای URL موجود در ایمیل می باشد.

Bumblebee اغلب از خدمات اشتراکگذاری فایل قانونی مانند OneDrive ،Google APIs و TransferXL برای میزبانی فایل .img مخرب استفاده میکند، بنابراین از اقدامات امنیتی مرسوم ایمیل اجتناب میکند و کاربران را تشویق میکند تا فایل را باز کنند.

برای ماندگاری در دستگاه های مورد حمله قرارگرفته، Bumblebee ،Dll بدافزار را در پوشه C:\ProgramData کپی می کند و یک اسکریپت VBS ایجاد می کند که DLL کپی شده را از محل ProgramData راه اندازی می کند. سپس اسکریپت VBS به عنوان یک Scheduled Task ثبت می شود که DLL را پس از ورود به سیستم راه اندازی می کند. هنگامی که DLL در پوشه ProgramData کپی شد، Bumblebee از دستور PowerShell برای حذف DLL که با فایل img دانلود شده است استفاده می کند.

هنگامی که Bumblebee راه اندازی می شود، یک WMI را اجرا می کند تا سیستم را شناسایی کند و در ادامه سیستم عامل نصب شده را تعیین کند و تأیید کند که آیا سیستم به دامنه متصل است یا خیر. سپس اسکریپت WMI فرآیندهای قانونی مانند wab.exe، wabmig.exe یا Imagedevice.exe را برای Injection کدهای مخرب مانند Cobalt Strike راهاندازی میکند، که در نهایت به C2 تحت کنترل مهاجم متصل میشود. در انتها نیز از طریق ابزارهایی مانند PsExec و Cobalt Strike استخراج داده ها را انجام داده و باج افزار را مستقر می کنند.

راه هایی برای کاهش این خطرپذیری

- فعال سازی Network Protection

- مسدود سازی Executable Content از ایمیل های مهمان و Webmail

- مسدود کردن تمامی برنامه های Office از ایجاد Child Process

- مسدود سازی برنامه های Office از ایجاد محتوای اجرایی

راه هایی برای تشخیص این حمله

استفاده از آنتی ویروس هایی که قابلیت های آنتی ویروس نسل بعدی از جمله یادگیری ماشینی و تشخیص رفتار را در خود جای داده اند.

در صورت استفاده از سیستم شناسایی و پاسخ در نقاط پایانی هوپان (EDR) که یکی از اساسی ترین ماژول های راهکار گسترده شناسایی و پاسخ نخجیرپان (XDR) میباشد، تحلیل فعالیت های مرتبط و هشدارهای زیر مشاهده می گردد:

- مشاهده فعالیت بدافزار Bumblebee

- مشاهده فعالیت بدافزاری شبیه به Bumblebee Loader

این تهدید از تکنیک های زیر که در جدول مایتر اتک موجود می باشد استفاده نموده است.

| Initial Access | Execution | Privilege Escalation | Defense Evasion | Command and Control |

| Drive-by Compromise | Command and Scripting Interpreter | Abuse Elevation Control Mechanism | Abuse Elevation Control Mechanism | Application Layer Protocol |

| Exploit Public-Facing Application | Container Administration Command | Access Token Manipulation | Access Token Manipulation | Communication Through Removable Media |

| External Remote Services | Deploy Container | Boot or Logon Autostart Execution | BITS Jobs | Data Encoding |

| Hardware Additions | Exploitation for Client Execution | Boot or Logon Initialization Scripts | Build Image on Host | Data Obfuscation |

| Phishing | Inter-Process Communication | Create or Modify System Process | Debugger Evasion | Dynamic Resolution |

| Replication Through Removable Media | Native API | Domain Policy Modification | Deobfuscate/Decode Files or Information | Encrypted Channel |

| Supply Chain Compromise | Scheduled Task/Job | Escape to Host | Deploy Container | Fallback Channels |

| Trusted Relationship | Shared Modules | Event Triggered Execution | Direct Volume Access | Ingress Tool Transfer |

| Valid Accounts | Software Deployment Tools | Exploitation for Privilege Escalation | Domain Policy Modification | Multi-Stage Channels |

| System Services | Hijack Execution Flow | Execution Guardrails | Non-Application Layer Protocol | |

| User Execution | Process Injection | Exploitation for Defense Evasion | Non-Standard Port | |

| Windows Management Instrumentation | Scheduled Task/Job | File and Directory Permissions Modification | Protocol Tunneling | |

| Valid Accounts | Hide Artifacts | Proxy | ||

| Hijack Execution Flow | Remote Access Software | |||

| Impair Defenses | Traffic Signaling | |||

| Indicator Removal on Host | Web Service | |||

| Indirect Command Execution | ||||

| Masquerading | ||||

| Modify Authentication Process | ||||

| Modify Cloud Compute Infrastructure | ||||

| Modify Registry | ||||

| Modify System Image | ||||

| Network Boundary Bridging | ||||

| Obfuscated Files or Information | ||||

| Plist File Modification | ||||

| Pre-OS Boot | ||||

| Process Injection | ||||

| Reflective Code Loading | ||||

| Rogue Domain Controller | ||||

| Rootkit | ||||

| Subvert Trust Controls | ||||

| System Binary Proxy Execution | ||||

| System Script Proxy Execution | ||||

| Template Injection | ||||

| Traffic Signaling | ||||

| Trusted Developer Utilities Proxy Execution | ||||

| Unused/Unsupported Cloud Regions | ||||

| Use Alternate Authentication Material | ||||

| Valid Accounts | ||||

| Virtualization/Sandbox Evasion | ||||

| Weaken Encryption | ||||

| XSL Script Processing | ||||