Cyber Espionage Campaign

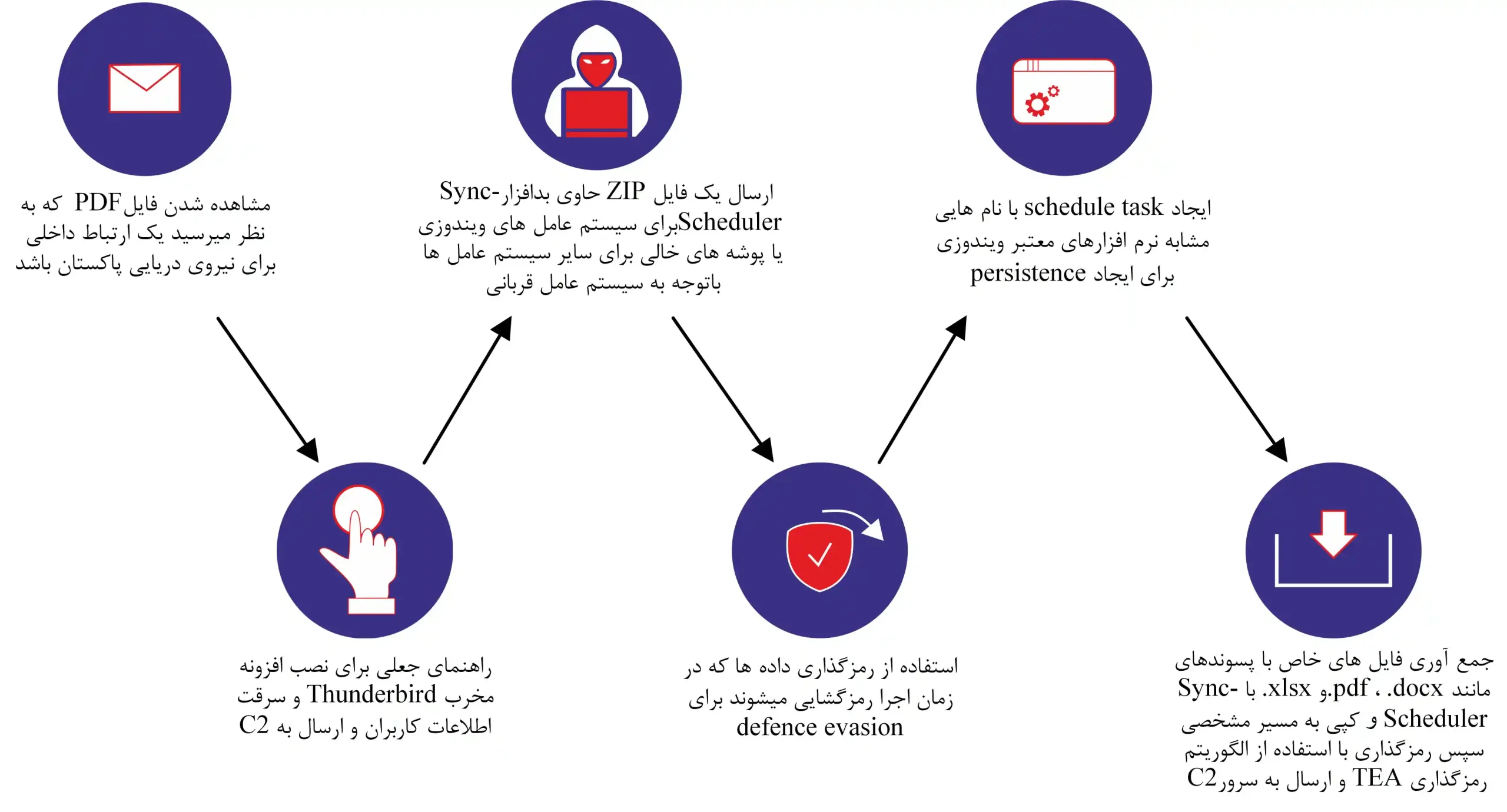

در اوایل سپتامبر یک فایل PDF بهظاهر بیضرر مشاهده شد که به نظر میرسید یک ارتباط داخلی برای نیروی دریایی پاکستان باشد، این سند در واقع دام اولیه حمله سایبری بود که به کمک آن یک برنامه جمعآوری اطلاعات پنهانی به قربانیان ارسال میشد، لینک دانلود داخل سند به URL جعلیای اشاره میکرد که از تکنیک “typo-squatting” برای جعل آدرس معتبر نیروی دریایی پاکستان استفاده کرده بود که پس از کلیک بر روی این لینک کاربران به سایت مخربی هدایت میشدند که چک میکرد آیا جاوا اسکریپت در محیط قربانی فعال است یا نه.

در مرحله بعد عامل تهدید یک راهنمای کاربری جعلی برای نصب افزونه مخرب Thunderbird طراحی کرده بود که به نظر میرسید برای کمک به ادغام برنامههای ایمیل امن Axigen و Thunderbird است که قربانیان با نصب این افزونه اطلاعات کاربری خود را وارد میکردند و این اطلاعات به سرور مهاجم ارسال میشد که پس از ارسال دادهها باتوجه به سیستمعامل قربانی یک فایل ZIP حاوی Payload برای سیستمعاملهای ویندوزی یا پوشهای خالی برای سایر سیستمعاملها به قربانی ارسال میشد.

حمله سایبری به نیروی دریایی پاکستان با استفاده از بدافزار Sync-Scheduler بهعنوان Payload نهایی بهصورت پیچیده و هدفمند اجرا شد، این بدافزار که به زبان ++C نوشته شده بود ابتدا اطلاعات دستگاه هدف را جمعآوری کرده و آنها را به سرور C2 مهاجم ارسال میکند. اطلاعاتی مانند UUID دستگاه از طریق پرسوجوی WMI ویندوز جمعآوری شده و به سرور packageupdates [.]net منتقل میشوند.

در ادامه بدافزار از تکنیکهای پیشرفته Defence Evasion مانند رمزگذاری دادهها که در زمان اجرا رمزگشایی میشوند استفاده میکند همچنین برای ایجاد Persistence در سیستم، Schedule Task با نامهایی مشابه نرمافزارهای معتبر ویندوزی نظیر OneDrive،Skype و Windows Update ایجاد میکند.

وظیفه اصلی Sync-Scheduler جمعآوری فایلهای خاص با پسوندهای هدف مانند docx، .pdf و .xlsx است. این فایلها پس از شناسایی به مسیر مشخصی کپی میشوند و سپس با استفاده از الگوریتم رمزگذاری TEA رمزگذاری و به سرور C2 ارسال میشوند. این حمله با استفاده از استراتژیهای پیچیده برای نفوذ به سیستم و سرقت اطلاعات حساس به یکی از تهدیدات جدی برای نیروی دریایی پاکستان تبدیل شده است.

در طول تحقیقات یک فایل مشابه به نام “KBUpdate.exe” در تاریخ 3 ژوئن 2024 شناسایی شد که در پایگاه داده Access (Tax_List1.accde) گنجانده شده بود که این فایل به همراه دیگر فایلهای مشابه از جمله “Sync-Scheduler” و “Black-Shell” کشف شد و در حالی که “Sync-Scheduler” برای استخراج فایلها طراحی شده بود، “Black-Shell” ابزار سبک Reverse Shell بود که برای ایجاد ارتباط از راه دور بین دستگاه قربانی و سرور مهاجم استفاده میشد.

در ادامه فایل دیگری مشابه به فایلهای قبلی به VirusTotal ارسال شد که شامل دستوری برای ایجاد Schedule Task بود که با تاکتیکهای گروه APT Bitter، یکی از گروههای تهدید مداوم پیشرفته در جنوب آسیا مرتبط بود. این گروه از سال 2013 فعال بوده و سرور C2 آنها از ژوئیه 2024 شناسایی شده بود. این حملات پیچیده بهطور خاص نیروی دریایی پاکستان را هدف قرار داده و با استفاده از افزونههای جعلی و حملات شبکهای اطلاعات حساس این نهاد را سرقت کرده است.

بررسیهای بیشتر در مورد زیرساختهای کمپین، شامل دامنهها و آدرسهای IP مرتبط نشان داد که مهاجمین از دامنههای مختلف مانند “paknavy [.]rf [.]gd” و “updateschedulers [.]com” برای انجام این حملات استفاده کردهاند همچنین برخی از آدرسهای IP به ارائهدهندگان مختلف خدمات اینترنتی مانند Wildcard UK Limited و Access2.IT Group B.V مربوط میشد.

این حملات بهطور خاص برای جاسوسی و سرقت اطلاعات حساس از نیروی دریایی پاکستان طراحی شده بودند و با توجه به تکنیکهای پیچیده بهکاررفته، محققان نمیتوانند انتساب دقیقی به یک گروه تهدید خاص بدهند اما شواهد بهدستآمده نشاندهنده ارتباط این حملات با گروههای تهدید در جنوب آسیا است.

راه هایی برای کاهش این خطر پذیری

- عدم دانلود نرمافزارها از منابع نامعتبر

- پیادهسازی سیاستهای دسترسی

- استفاده از افزونههای امنیتی و تنظیمات مرورگر برای مسدودکردن تبلیغات مزاحم و وبسایتهای مشکوک

- پشتیبانگیری منظم، بهروزرسانی نرمافزارها و بررسی منظم آسیبپذیریها

روش های تشخیص این حمله

در صورت استفاده از ماژول شناسایی و پاسخ به تهدیدات در نقاط پایانی (Elastic EDR)، به عنوان بخشی از راهکار جامع Elastic XDR امکان مشاهده و تحلیل فعالیتهای مرتبط زیر فراهم میگردد:

- نظارت بر افزونههای مشکوک

- نظارت بر آدرسهای URL مشکوک

- نظارت بر Schedule Task مشکوک

این تهدید از تکنیک های زیر که در جدول مایتر اتک موجود می باشد استفاده نموده است.

| Reconnaissance | Resource Development | Initial Access | Execution | Persistence | Defense Evasion | Credential Access | Discovery | Collection | Command and Control | Exfiltration |

| Active Scanning | Acquire Access | Content Injection | Cloud Administration Command | Account Manipulation | Abuse Elevation Control Mechanism | Adversary-in-the-Middle | Account Discovery | Adversary-in-the-Middle | Application Layer Protocol | Automated Exfiltration |

| Gather Victim Host Information | Acquire Infrastructure | Drive-by Compromise | Command and Scripting Interpreter | BITS Jobs | Access Token Manipulation | Brute Force | Application Window Discovery | Archive Collected Data | Communication Through Removable Media | Data Transfer Size Limits |

| Gather Victim Identity Information | Compromise Accounts | Exploit Public-Facing Application | Container Administration Command | Boot or Logon Autostart Execution | BITS Jobs | Credentials from Password Stores | Browser Information Discovery | Audio Capture | Content Injection | Exfiltration Over Alternative Protocol |

| Gather Victim Network Information | Compromise Infrastructure | External Remote Services | Deploy Container | Boot or Logon Initialization Scripts | Build Image on Host | Exploitation for Credential Access | Cloud Infrastructure Discovery | Automated Collection | Data Encoding | Exfiltration Over C2 Channel |

| Gather Victim Org Information | Develop Capabilities | Hardware Additions | Exploitation for Client Execution | Browser Extensions | Debugger Evasion | Forced Authentication | Cloud Service Dashboard | Browser Session Hijacking | Data Obfuscation | Exfiltration Over Other Network Medium |

| Phishing for Information | Establish Accounts | Phishing | Inter-Process Communication | Compromise Host Software Binary | Deobfuscate/Decode Files or Information | Forge Web Credentials | Cloud Service Discovery | Clipboard Data | Dynamic Resolution | Exfiltration Over Physical Medium |

| Search Closed Sources | Obtain Capabilities | Replication Through Removable Media | Native API | Create Account | Deploy Container | Input Capture | Cloud Storage Object Discovery | Data from Cloud Storage | Encrypted Channel | Exfiltration Over Web Service |

| Search Open Technical Databases | Stage Capabilities | Supply Chain Compromise | Scheduled Task/Job | Create or Modify System Process | Direct Volume Access | Modify Authentication Process | Container and Resource Discovery | Data from Configuration Repository | Fallback Channels | Scheduled Transfer |

| Search Open Websites/Domains | Trusted Relationship | Serverless Execution | Event Triggered Execution | Domain or Tenant Policy Modification | Multi-Factor Authentication Interception | Debugger Evasion | Data from Information Repositories | Hide Infrastructure | Transfer Data to Cloud Account | |

| Search Victim-Owned Websites | Valid Accounts | Shared Modules | External Remote Services | Execution Guardrails | Multi-Factor Authentication Request Generation | Device Driver Discovery | Data from Local System | Ingress Tool Transfer | ||

| Software Deployment Tools | Hijack Execution Flow | Exploitation for Defense Evasion | Network Sniffing | Domain Trust Discovery | Data from Network Shared Drive | Multi-Stage Channels | ||||

| System Services | Implant Internal Image | File and Directory Permissions Modification | OS Credential Dumping | File and Directory Discovery | Data from Removable Media | Non-Application Layer Protocol | ||||

| User Execution | Modify Authentication Process | Hide Artifacts | Steal Application Access Token | Group Policy Discovery | Data Staged | Non-Standard Port | ||||

| Windows Management Instrumentation | Office Application Startup | Hijack Execution Flow | Steal or Forge Authentication Certificates | Log Enumeration | Email Collection | Protocol Tunneling | ||||

| Power Settings | Impair Defenses | Steal or Forge Kerberos Tickets | Network Service Discovery | Input Capture | Proxy | |||||

| Pre-OS Boot | Impersonation | Steal Web Session Cookie | Network Share Discovery | Screen Capture | Remote Access Software | |||||

| Scheduled Task/Job | Indicator Removal | Unsecured Credentials | Network Sniffing | Video Capture | Traffic Signaling | |||||

| Server Software Component | Indirect Command Execution | Password Policy Discovery | Web Service | |||||||

| Traffic Signaling | Masquerading | Peripheral Device Discovery | ||||||||

| Valid Accounts | Modify Authentication Process | Permission Groups Discovery | ||||||||

| Modify Cloud Compute Infrastructure | Process Discovery | |||||||||

| Modify Registry | Query Registry | |||||||||

| Modify System Image | Remote System Discovery | |||||||||

| Network Boundary Bridging | Software Discovery | |||||||||

| Obfuscated Files or Information | System Information Discovery | |||||||||

| Plist File Modification | System Location Discovery | |||||||||

| Pre-OS Boot | System Network Configuration Discovery | |||||||||

| Process Injection | System Network Connections Discovery | |||||||||

| Reflective Code Loading | System Owner/User Discovery | |||||||||

| Rogue Domain Controller | System Service Discovery | |||||||||

| Rootkit | System Time Discovery | |||||||||

| Subvert Trust Controls | Virtualization/Sandbox Evasion | |||||||||

| System Binary Proxy Execution | ||||||||||

| System Script Proxy Execution | ||||||||||

| Template Injection | ||||||||||

| Traffic Signaling | ||||||||||

| Trusted Developer Utilities Proxy Execution | ||||||||||

| Unused/Unsupported Cloud Regions | ||||||||||

| Use Alternate Authentication Material | ||||||||||

| Valid Accounts | ||||||||||

| Virtualization/Sandbox Evasion | ||||||||||

| Weaken Encryption | ||||||||||

| XSL Script Processing | ||||||||||

منابع

Suspected Nation-State Cyber Espionage Targets Pakistan Navy - https://channel16.dryadglobal.com/suspected-nation-state-cyber-espionage-targets-pakistan-navy - November 21, 2024

Cyber-espionage campaigns targeting military personnel in South Asia, Meta warns - https://therecord.media/pakistan-india-cyber-espionage-meta-bahamut-patchwork - May 3, 2023

Suspected nation-state adversary targets pakistan navy in cyber espionage campaign - https://gurucul.com/latest-threats/suspected-nation-state-adversary-targets-pakistan-navy-in-cyber-espionage-campaign/ - November 25, 2024