Dark Crystal RAT

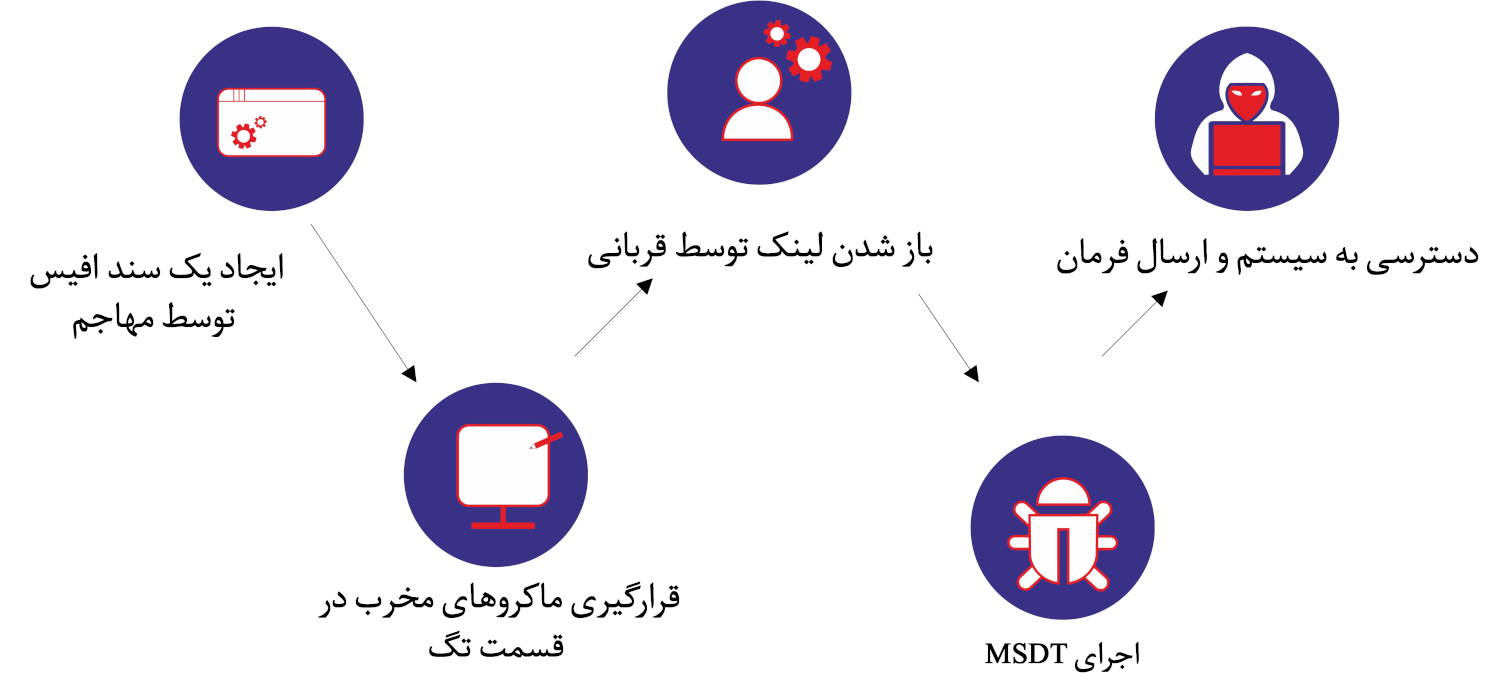

طبق گزارش های منتشر شده، در ژوئن 2022 رسانه های مختلف در اوکراین با ایمیل هایی که حاوی یک سند مخرب بودند هدف قرار گرفتند. با بررسی های بیشتر مشخص شد این سند از آسیب پذیری روز صفر (Zero Day) MSDT یا همان Follina استفاده می کند که در مقاله های قبلی به صورت مفصل راجع به آن صحبت کردیم. اما با بررسی دقیق تر حمله (Dark Crystal RAT (DCRat، محققان به فایل جدیدی با قالب Excel (xlsx) برخوردند که به جای فرمت docx و بهره برداری از Follina، حاوی ماکروهای مخرب بود.

(Dark Crystal RAT (DCRat یک بدافزار تجاری datnet است که از سال 2018 در دسترس بوده است. این بدافزار اساسا برای سرقت اطلاعات از میزبانی طراحی شده است که در معرض خطر قرار گرفته است. در اوایل ماه می امسال، گزارش شد که RAT با قیمتی ناچیزی در انجمن های زیرزمینی فروخته می شود که همین مسئله برای مجرمان سایبری و کسانی که به دنبال ورود به حوزه جرائم الکتریکی بودند بسیار جذاب بود. تمرکز اصلی (Dark Crystal RAT (DCRat استخراج داده می باشد به همین دلیل از keylogging و سرقت اطلاعات محرمانه مانند نام کاربری و رمزهای عبور موجود در مرورگر و کلاینت های FTP سو استفاده می کند.

فعالیت (Dark Crystal RAT (DCRat به شرح زیر می باشد:

- Keylogging

- گرفتن اسکرین شات

- سرقت کوکی ها ، گذرواژه ها و محتویات فرم از مرورگرهای وب

- سرقت نام کاربری و رمز عبور از کلاینت های FTP

- جمع آوری اطلاعات ماشین ها شامل نام کامپیوتر میزبان ، نام کاربری میزبان ، مکان میزبان و … و ارسال اطلاعات جمع آوری شده به سرور C2

از دیگر قابلیت های RAT امکان افزودن افزونه های سفارشی شده بر اساس نیاز مهاجم می باشد.

با توجه به اینکه RAT اساسا بر استخراج داده ها متمرکز است، داده های سرقت شده احتمالا به عنوان پیش زمینه ای برای فعالیت های بعدی علیه سازمان های هدف استفاده می شود، به علاوه می تواند منجر به آسیب های بیشتر از جمله تدوام حضور یک عامل تهدید در دراز مدت، نشت اطلاعات شخصی (PII) و داده های محرمانه شود.

با توجه به شکل این حملات می توان این طور پیش بینی کرد که داشتن نقطه ورودی در سازمان هدف در وارد کردن آسیب های طولانی تر و مهلک تر از اهداف اصلی این حملات می باشد.

راه هایی برای کاهش خطر این نوع حملات

- آموزش کاربران عادی جهت باز نکردن فایل های مشکوک مایکروسافت

- غیرفعال کردن پشتیبانی از پروتکل URL MSDT

روش های تشخیص این حمله

استفاده از آنتی ویروس هایی که قابلیت های آنتی ویروس نسل بعدی از جمله یادگیری ماشینی و تشخیص رفتار را در خود جای داده اند.

در صورت استفاده از سیستم شناسایی و پاسخ در نقاط پایانی هوپان (EDR) که یکی از اساسی ترین ماژول های راهکار گسترده شناسایی و پاسخ نخجیرپان (XDR) میباشد، تحلیل فعالیت های مرتبط و هشدارهای زیر مشاهده می گردد:

- مشاهده رفتار پروسه msdt.exe

- مشاهده یک اسکریپت مخرب مرتبط

این تهدید از تکنیک های زیر که در جدول مایتر اتک موجود می باشد استفاده نموده است.

| Reconnaissance | Resource Development | Initial Access | Execution | Defense Evasion | Discovery | Command and Control | Impact |

| Active Scanning | Acquire Infrastructure | Drive-by Compromise | Command and Scripting Interpreter | Abuse Elevation Control Mechanism | Account Discovery | Application Layer Protocol | Account Access Removal |

| Gather Victim Host Information | Compromise Accounts | Exploit Public-Facing Application | Container Administration Command | Access Token Manipulation | Application Window Discovery | Communication Through Removable Media | Data Destruction |

| Gather Victim Identity Information | Compromise Infrastructure | External Remote Services | Deploy Container | BITS Jobs | Browser Bookmark Discovery | Data Encoding | Data Encrypted for Impact |

| Gather Victim Network Information | Develop Capabilities | Hardware Additions | Exploitation for Client Execution | Build Image on Host | Cloud Infrastructure Discovery | Data Obfuscation | Data Manipulation |

| Gather Victim Org Information | Establish Accounts | Phishing | Inter-Process Communication | Debugger Evasion | Cloud Service Dashboard | Dynamic Resolution | Defacement |

| Phishing for Information | Obtain Capabilities | Replication Through Removable Media | Native API | Deobfuscate/Decode Files or Information | Cloud Service Discovery | Encrypted Channel | Disk Wipe |

| Search Closed Sources | Stage Capabilities | Supply Chain Compromise | Scheduled Task/Job | Deploy Container | Cloud Storage Object Discovery | Fallback Channels | Endpoint Denial of Service |

| Search Open Technical Databases | Trusted Relationship | Shared Modules | Direct Volume Access | Container and Resource Discovery | Ingress Tool Transfer | Firmware Corruption | |

| Search Open Websites/Domains | Valid Accounts | Software Deployment Tools | Domain Policy Modification | Debugger Evasion | Multi-Stage Channels | Inhibit System Recovery | |

| Search Victim-Owned Websites | System Services | Execution Guardrails | Domain Trust Discovery | Non-Application Layer Protocol | Network Denial of Service | ||

| User Execution | Exploitation for Defense Evasion | File and Directory Discovery | Non-Standard Port | Resource Hijacking | |||

| Windows Management Instrumentation | File and Directory Permissions Modification | Group Policy Discovery | Protocol Tunneling | Service Stop | |||

| Hide Artifacts | Network Service Discovery | Proxy | System Shutdown/Reboot | ||||

| Hijack Execution Flow | Network Share Discovery | Remote Access Software | |||||

| Impair Defenses | Network Sniffing | Traffic Signaling | |||||

| Indicator Removal on Host | Password Policy Discovery | Web Service | |||||

| Indirect Command Execution | Peripheral Device Discovery | ||||||

| Masquerading | Permission Groups Discovery | ||||||

| Modify Authentication Process | Process Discovery | ||||||

| Modify Cloud Compute Infrastructure | Query Registry | ||||||

| Modify Registry | Remote System Discovery | ||||||

| Modify System Image | Software Discovery | ||||||

| Network Boundary Bridging | System Information Discovery | ||||||

| Obfuscated Files or Information | System Location Discovery | ||||||

| Plist File Modification | System Network Configuration Discovery | ||||||

| Pre-OS Boot | System Network Connections Discovery | ||||||

| Process Injection | System Owner/User Discovery | ||||||

| Reflective Code Loading | System Service Discovery | ||||||

| Rogue Domain Controller | System Time Discovery | ||||||

| Rootkit | Virtualization/Sandbox Evasion | ||||||

| Subvert Trust Controls | |||||||

| System Binary Proxy Execution | |||||||

| System Script Proxy Execution | |||||||

| Template Injection | |||||||

| Traffic Signaling | |||||||

| Trusted Developer Utilities Proxy Execution | |||||||

| Unused/Unsupported Cloud Regions | |||||||

| Use Alternate Authentication Material | |||||||

| Valid Accounts | |||||||

| Virtualization/Sandbox Evasion | |||||||

| Weaken Encryption | |||||||

| XSL Script Processing |