DarkAngel

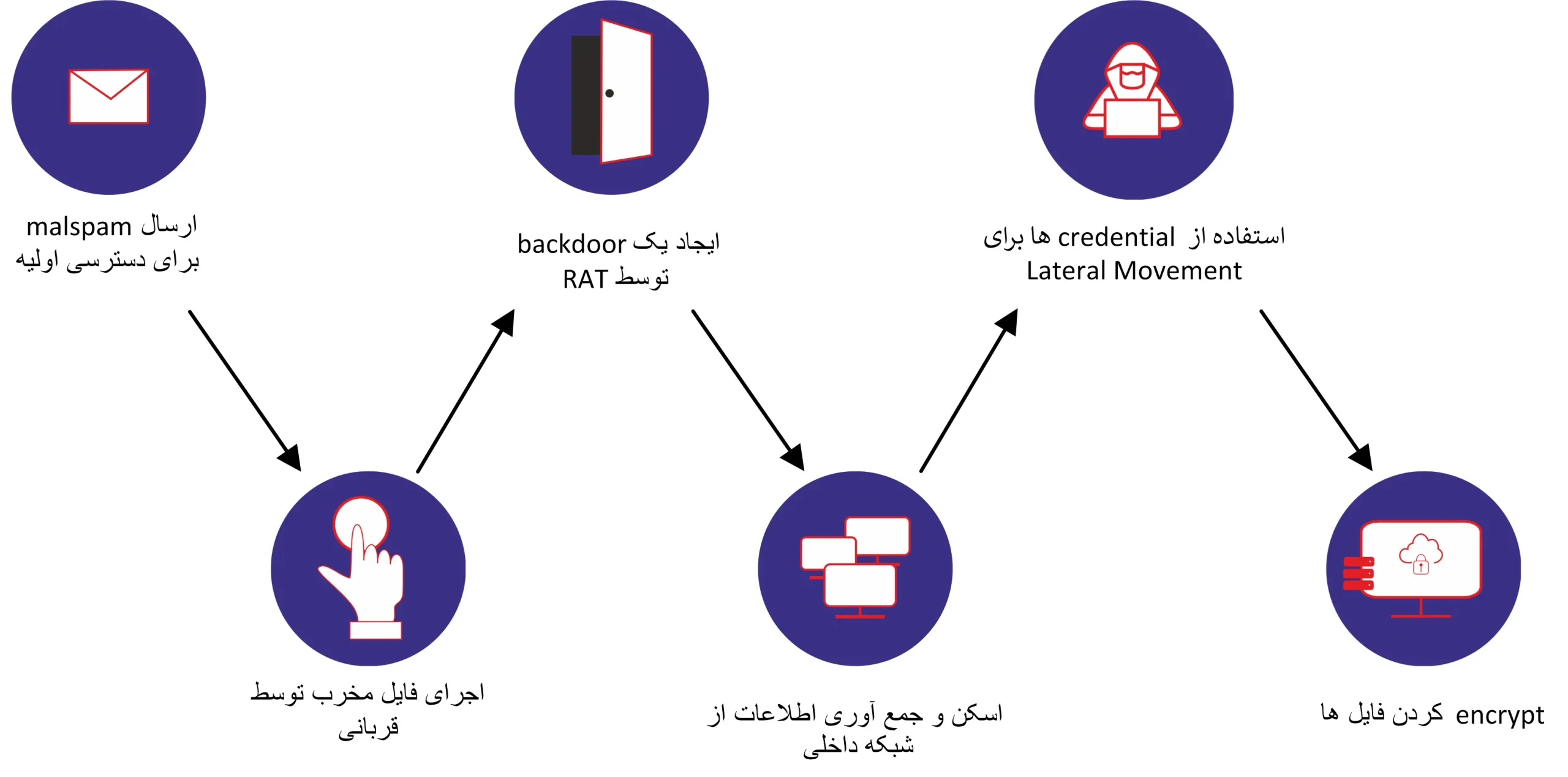

گروه DarkAngel از یک (RAT (Remote Access Trojan مبتنی بر رابط گرافیکی 32 بیتی استفاده میکند که از طریق malspam دسترسی اولیه خود را از سیستم قربانی می گیرد، سپس با استفاده از RAT یک Backdoor Socks5 بر روی سیستم قربانی ایجاد می کند که برای حفظ پایداری و Persistence بر روی سیستم قربانی استفاده می شود.

گروه DarkAngel با نفوذ به یکی از شرکت های Fortune 50 و باج خواهی به مبلغ 75m$ که تقریبا 2 برابر بزرگترین باج خواهی است که قبل آن پرداخت شده بود. این باج خواهی به مبلغ 40m$ بوده که CNA به Evil corp پرداخت کرده بود. به طور دقیق مشخص نیست که DarkAngel کدام شرکت را مورد حمله قرار داده است، با این حال گمان میرود که غول دارویی شرکت Cencora باشد که این شرکت در رتبه 10 بزرگترین شرکت های جهان می باشد.

معمولا گروه های هکری اهداف گسترده ای را دنبال میکنند اما بر خلاف آنها DarkAngle بر روی یک هدف بزرگ و ارزشمند تمرکز میکند، که این رویکرد به آنها اجازه میدهد تا باج های بزرگ تری را از شرکت های بزرگ بگیرند. این گروه تکنیک ها و تاکتیک های خود را بر روی یک هدف متمرکز می کنند از این روی کمترین نشت اطلاعاتی را دارند.

malspam روشی است که مهاجمان برای ارسال فایل های Malicious خود استفاده میکنند. مهاجمان فایل های خود را که معمولا Trojan هستند با روش های مختلفی مانند ایمیل و SMS هایی حاوی لینک های آلوده و … در بین قربانیان توزیع می کنند تا قربانی را ترغیب کنند که بر روی فایل آلوده کلیک کند.

DarkAngel ابتدا از یک Ransomware برای Windows و VMware ESXi استفاده میکرد که بر اساس کد باجافزار Babuck بوده اما پس از مدتی از یک Ransomware برای Linux که توسط گروه Ranger Locker ساخته شده استفاده کرد.

مهاجم پس از پایان دادن به فرایندهای مربوطه، فایل های را رمزنگاری میکرد و از SetProcessShutdownParameters() API برای تنظیم اولویت بندی فرایندها قبل از خاموش شدن سیستم استفاده می کرد تا اطمینان حاصل کند که process های خود اخرین Process های سیستم هستند. مهاجم برای هر فایلی که رمز نگاری شده بود یک یادداشت ایجاد میکرد که این کاری غیر معمول بوده و فقط در این گروه دیده شده است.

این گروه و گروه Rangar Locker هردو پسوند فایل را به Encrypted. تغییر داده و لیستی از فایل های سیستمی حیاتی که نباید Encrypt شوند را داشتند.

عوامل تهدید با اسکن کردن شبکه ی قربانی برای پیدا کردن Credential های معتبر و نقاط دسترسی ضعیف و با استفاده از رمز های عبور ضعیف و رایج برای دسترسی به NAS و سایر دارایی های سازمانی سوء استفاده کرده و قبل از رمزنگاری داده های حساس سیستم قربانی را استخراج میکردند. در مواردی دیده شده که مهاجمان به مدت ۵ ماه قبل از شروع رمزنگاری در سیستم قربانی بودند.

در یادداشت های موجود در سیستم قربانی به آنها دستور داده شده که از طریق آدرس قرار گرفته در یادداشت با مهاجم تماس بگیرند در غیر این صورت ظرف 4 روز داده های قربانی را افشا میکند. ادرس قرار گرفته در یادداشت قربانی را به یک سایت ONION. در دارک وب هدایت میکند.

مهاجمان برای هر قربانی یک سایت TOR منحصربهفرد ساخته که یک صفحهی اصلی با یک طرح ساده است که اطلاعاتی درباره مهاجمان یا قربانی ندارد. در کنار این صفحه یک صفحه برای چت مهاجمان و قربانی وجود دارد و یک صفحه که دارای شمارش معکوس است.

راه هایی برای کاهش این خطر پذیری

استفاده از Password های مناسب برای اکانت ها

عدم باز کردن لینک های مشکوک

کلیک نکردن لینک های مشکوک به فیشینگ

روش های تشخیص این حمله

در صورت استفاده از سیستم شناسایی و پاسخ در نقاط پایانی هوپان (EDR) که یکی از اساسی ترین ماژول های راهکار گسترده شناسایی و پاسخ نخجیرپان (XDR) میباشد، تحلیل فعالیت های مرتبط و هشدارهای زیر مشاهده می گردد:

- مشاهده پروسسهای مشکوک در حال اجرا

- نظارت بر نرمافزارهای کنترل از راه دور

- نظارت بر دیتای خروجی از شبکه

این تهدید از تکنیک های زیر که در جدول مایتر اتک موجود می باشد استفاده نموده است.

| Reconnaissance | Initial Access | Execution | Persistence | Credential Access | Impact |

| Active Scanning | Content Injection | Cloud Administration Command | Account Manipulation | Adversary-in-the-Middle | Account Access Removal |

| Gather Victim Host Information | Drive-by Compromise | Command and Scripting Interpreter | BITS Jobs | Brute Force | Data Destruction |

| Gather Victim Identity Information | Exploit Public-Facing Application | Container Administration Command | Boot or Logon Autostart Execution | Credentials from Password Stores | Data Encrypted for Impact |

| Gather Victim Network Information | External Remote Services | Deploy Container | Boot or Logon Initialization Scripts | Exploitation for Credential Access | Data Manipulation |

| Gather Victim Org Information | Hardware Additions | Exploitation for Client Execution | Browser Extensions | Forced Authentication | Defacement |

| Phishing for Information | Phishing | Inter-Process Communication | Compromise Host Software Binary | Forge Web Credentials | Disk Wipe |

| Search Closed Sources | Replication Through Removable Media | Native API | Create Account | Input Capture | Endpoint Denial of Service |

| Search Open Technical Databases | Supply Chain Compromise | Scheduled Task/Job | Create or Modify System Process | Modify Authentication Process | Financial Theft |

| Search Open Websites/Domains | Trusted Relationship | Serverless Execution | Event Triggered Execution | Multi-Factor Authentication Interception | Firmware Corruption |

| Search Victim-Owned Websites | Valid Accounts | Shared Modules | External Remote Services | Multi-Factor Authentication Request Generation | Inhibit System Recovery |

| Software Deployment Tools | Hijack Execution Flow | Network Sniffing | Network Denial of Service | ||

| System Services | Implant Internal Image | OS Credential Dumping | Resource Hijacking | ||

| User Execution | Modify Authentication Process | Steal Application Access Token | Service Stop | ||

| Windows Management Instrumentation | Office Application Startup | Steal or Forge Authentication Certificates | System Shutdown/Reboot | ||

| Power Settings | Steal or Forge Kerberos Tickets | ||||

| Pre-OS Boot | Steal Web Session Cookie | ||||

| Scheduled Task/Job | Unsecured Credentials | ||||

| Server Software Component | |||||

| Traffic Signaling | |||||

| Valid Accounts | |||||