Emotet

Emotet که همانند Zloader و Trickbot به عنوان بدافزاری شناخته می شود که بخش عمده ای از حملات مخرب در حوزه بانکی را به نام خود ثبت کرده است، اخیرا و در اواخر سال 2021 رفتارهای جدیدی را به نمایش گذاشته است که این سبک رفتارها تقریبا بعد از یک سال و وقفه ای طولانی دوباره ظاهر شده است.

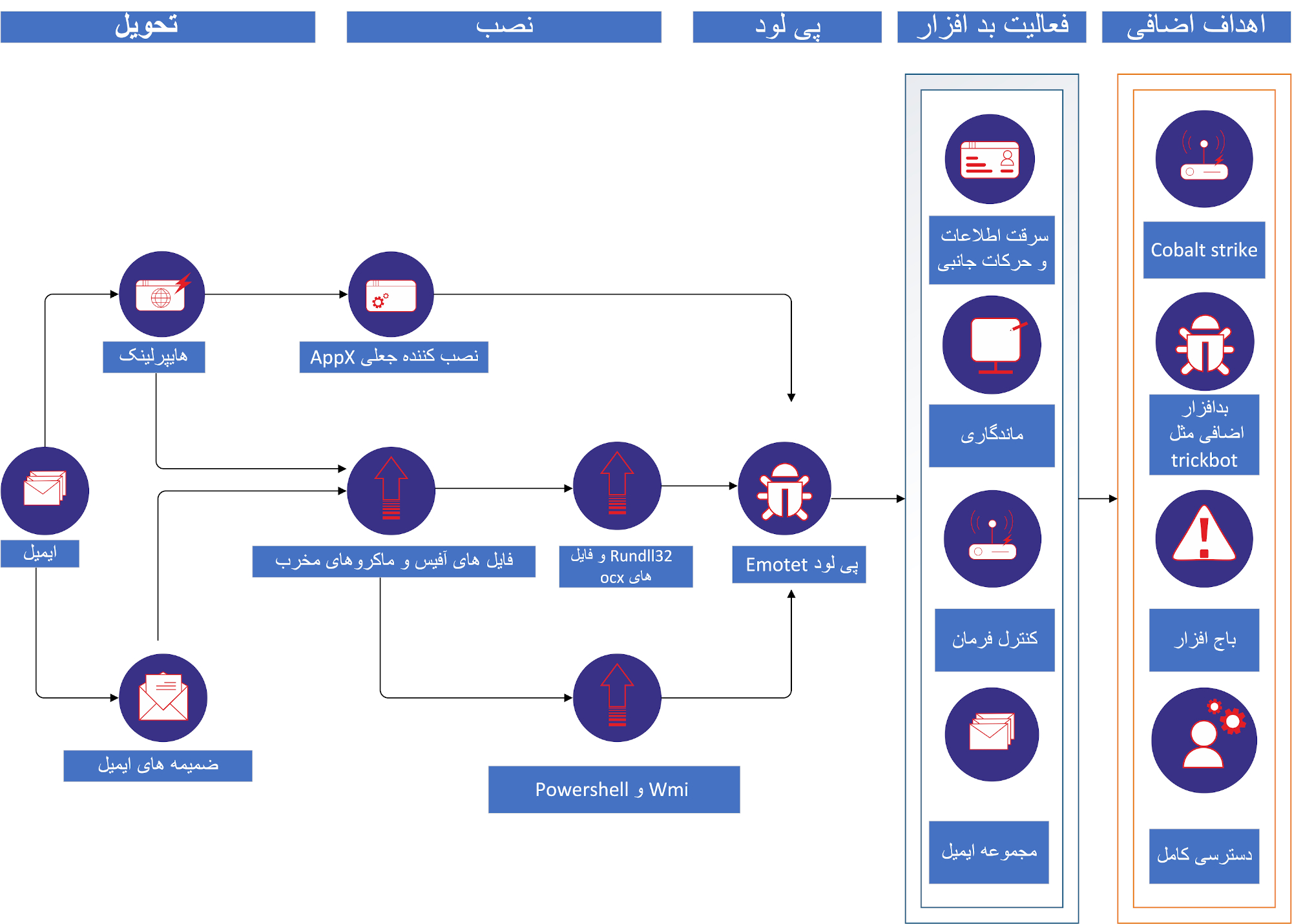

روش کار Emotet

Emotet یک خانواده بدافزار است که روش آن استفاده از ایمیل برای ارسال Payload می باشد. این بدافزار در سال 2014 به عنوان یک تروجان بانکی برای سرقت اعتبارات بانکی طراحی شده بود، شروع به فعالیت کرد. مهاجمان Emotet اغلب از وب سایت های وردپرس در معرض خطر استفاده می کنند. با توجه به اینکه روش Emotet که همان ارسال ایمیل هایی است که قربانی به دلیل فوریت و جذابیت مضمون آن مجبور به باز کردن آن می شود، به صورت موفقیت آمیز صورت پذیرفته است و تعداد زیادی از کاربران را فریب داده است، انتظار می رود حمله کنندگان از روش های مشابه برای اغفال کاربران استفاده می نمایند.

این احتمال وجود دارد که بسیاری از تکنیک های قبلی مرتبط با بدافزار Emotet دوباره در حملات آینده مورد استفاده قرار بگیرند.

پیام های ایمیل اغلب با فریب پاسخ جعلی ساخته می شود که تکنیک رایجی است که در بسیاری از کمپین های اصلی تحویل بدافزار مشاهده می شود. یک کمپین فعال می تواند روزانه بیش از هزاران ایمیل را ارسال کند.در Emotet معمولا به روش های زیر ایمیل مخرب ارسال می شود.

در قسمت زیر تکنیک های شناخته شده مرتبط با حملات Emotet را که در سراسر زنجیره نفوذ رخ می دهد را مشاهده می کنید.

*ارسال ایمیل با لینک مخرب*

مهاجمان با استفاده از سایت های وردپرس در معرض خطر از ظرفیت آن ها برای Payload استفاده میکنند. این سایت ها معمولا پیکربندی های امنیتی صحیحی ندارند همچنین اعتبارنامه های مدیریت آن ها ضعیف است. حمله کنندگان به ندرت از همان دامنه اولیه در همه ی ایمیل های ارسالی استفاده می کنند و این امر ردیابی و مسدود سازی آن ایمیل را مشکل می سازد.

*ارسال ایمیل با فایل ضمیمه*

فایل های پیوست شده مشابه لینک های مخرب ذکر شده در مثال بالا می باشد که معمولا شامل یک فایل آفیس با قابلیت ماکرو می باشند. در برخی مواقع فایل مخرب در ایمیل ارسالی رمزنگاری می شود و رمز آن در ایمیل ذکر می شود به این حربه تجزیه و تحلیل خودکار فایل برای نرم افزار ها و محصولات امنیتی دشوار تر می شود و امکان تشخیص را از آن ها میگیرد.

مورد بعدی نصب بدافزار Emotet می باشد که معمولا از دو طریق این نصب صورت میگیرد:

1. فایل آفیس که با ماکروهای مخرب که اغلب از فایل هایی با ماکروهای VBA جاسازی شده و ماکروهای Exel 4.0 استفاده می کنند که گیرندگان را فریب می دهند تا محتوا را با ظاهر شدن به عنوان یک سند محافظت شده فعال کنند.در این فرایند اسکریپت هایی استفاده می شود که با استقاده از rundll32.exe اجرا می شوند.

2. AppX

Emotet با استفاده از یک آسیب پذیری جعلی Windows AppX Installer از یک روش اضافی برای Payload خود استفاده می کند.ایمیل هایی ارسال می شود که با لینک هایی که درون آن وجود دارد کاربر را وادار می کند تا یک فایل مخرب را دانلود کند.در این حملات تلاش می شود که فعالیت را قانونی و بی خطر نشان دهد و با استفاده از اطلاعات نشر کننده جعلی ، این فعالیت را شبیه یک نصب واقعی برنامه ای همانند برنامه Adobe نشان دهند.

راه هایی برای کاهش این خطرپذیری

1.استفاده از رمزعبور تصادقی و قدرتمند و ابزارهایی مانند LAPS

2.استفاده از Microsoft Edge برای شناسایی بهتر وب سایت های مخرب و خطرناک

3.فعال سازی فایروال برای جلوگیری از نفوذ در شبکه

4.غیرفعال کردن مایکروها به خصوص xlm و vba

5.مسدود سازی فرایند هایی که از دستورات PSExec و WMI منشا گرفته اند.

6.جلوگیری ار دانلود و اجرای فایل مخرب اکسل

روش های تشخیص این حمله

با استفاده از آنتی ویروس، اجزای تهدید به عنوان بدافزار شناخته می شوند.

((استفاده از آنتی ویروس مایکروسافت یا سیندادسک که قابلیت های آنتی ویروس نسل بعدی از جمله یادگیری ماشینی و تشخیص رفتار را در خود جای داده اند.))

در صورت استفاده از سیستم شناسایی و پاسخ در نقاط پایانی هوپان (EDR) که یکی از اساسی ترین ماژول های راهکار گسترده شناسایی و پاسخ نخجیرپان (XDR) میباشد، تحلیل فعالیت های مرتبط و هشدارهای زیر مشاهده می گردد:

Emotet Delivery Document

Emotet Trojan

Emotet Malware Implant

این تهدید از تکنیک های زیر که در جدول مایتر اتک موجود می باشد استفاده نموده است.

Discovery | Lateral Movement | Collection | Command and Control | Exfiltration | |

Account Discovery | Exploitation of Remote Services | Adversary-in-the-Middle | Application Layer Protocol | Automated Exfiltration | |

Application Window Discovery | Internal Spearphishing | Archive Collected Data | Communication Through Removable Media | Data Transfer Size Limits | |

Browser Bookmark Discovery | Lateral Tool Transfer | Audio Capture | Data Encoding | Exfiltration Over Alternative Protocol | |

Cloud Infrastructure Discovery | Remote Service Session Hijacking | Automated Collection | Data Obfuscation | Exfiltration Over C2 Channel | |

Cloud Service Dashboard | Remote Services | Browser Session Hijacking | Dynamic Resolution | Exfiltration Over Other Network Medium | |

Cloud Service Discovery | Replication Through Removable Media | Clipboard Data | Encrypted Channel | Exfiltration Over Physical Medium | |

Cloud Storage Object Discovery | Software Deployment Tools | Data from Cloud Storage Object | Fallback Channels | Exfiltration Over Web Service | |

Container and Resource Discovery | Taint Shared Content | Data from Configuration Repository | Ingress Tool Transfer | Scheduled Transfer | |

Domain Trust Discovery | Use Alternate Authentication Material | Data from Information Repositories | Multi-Stage Channels | Transfer Data to Cloud Account | |

File and Directory Discovery | Data from Local System | Non-Application Layer Protocol | |||

Group Policy Discovery | Data from Network Shared Drive | Non-Standard Port | |||

Network Service Scanning | Data from Removable Media | Protocol Tunneling | |||

Network Share Discovery | Data Staged | Proxy | |||

Network Sniffing | Email Collection | Remote Access Software | |||

Password Policy Discovery | Input Capture | Traffic Signaling | |||

Peripheral Device Discovery | Screen Capture | Web Service | |||

Permission Groups Discovery | Video Capture | ||||

Process Discovery | |||||

Query Registry | |||||

Remote System Discovery | |||||

Software Discovery | |||||

System Information Discovery | |||||

System Location Discovery | |||||

System Network Configuration Discovery | |||||

System Network Connections Discovery | |||||

System Owner/User Discovery | |||||

System Service Discovery | |||||

System Time Discovery | |||||

Virtualization/Sandbox Evasion | |||||