FIN7 : Flash Drives

گروه FIN7، مدت ها است که مشغول انجام جرایم سایبری با روش های گوناگون می باشد. این گروه از روش حمله badusb در حملات خود استفاده کرده است.

بعد از مطالعات فراوان، تحلیلگران به این نتیجه رسیده اند که فایل sketch_jul31a.ino به حملات badusdb FIN7 مرتبط بوده است و این مورد نمایانگر این موضوع است که فایل با پسوند ino حاوی کد منبع یک طرح آردوینو می باشد.

پلتقرم آردوینو مجموعه ای از ابزارهای نرم افزاری و کتابخانه های مشترک را برای ساخت برنامه هایی برای اجرا بر روی میکروکنترلرهای سازگار با پلتفرم فراهم می کند. این پلتفرم ار نسخه ساده شده زبان برنامه نویسی ++C استفاده می نماید و کتابخانه های این محیط توسعه یکپارچه برای ساخت طرح، یک کامپایلر و ابزاری برای آپلود طرح کامپایل شده در یک دستگاه با یک میکروکنتلر سازگار ایجاد می نماید. در اکوسیستم آردوینو، میکروکنترلر طرح کامپایل شده را اجرا می کند و سیستم عامل را آگنوستیک می کند.

هکرها از پلتفرم آردوینو برای ایجاد دستگاه های USB تروجانیزه شده استفاده کرده اند که این قابلیت را دارند که کیبورد را شبیه سازی نماید.

در بیشتر موارد، طرح های موجود در این دستگاه های تروجانی شده به مخزن فایل های یک بازیگر متصل می شوند، نرم افزار اضافی را دانلود می کنند و آن را روی سیستم قربانی نصب می کنند.

هنگامی که یک USB مخرب به عنوان یک صفحه کلید مجازی استفاده می شود، حمله Keystroke Injection یا badusb یا Rubber Ducky صورت می پذیرد. استفاده از Keystroke Inkection در این حمله بر رفتار پیش فرض مایکروسافت ویندوز مبنی بر اعتماد خودکار صفحه کلید های USB تاثیر می گذارد. از میکروکنترلر های سازگار با آردوینو که در دستگاه های USB معمولی پنهان شده اند استفاده می شود اما در واقع به عنوان صفحه کلید مجازی برنامه ریزی شده اند.

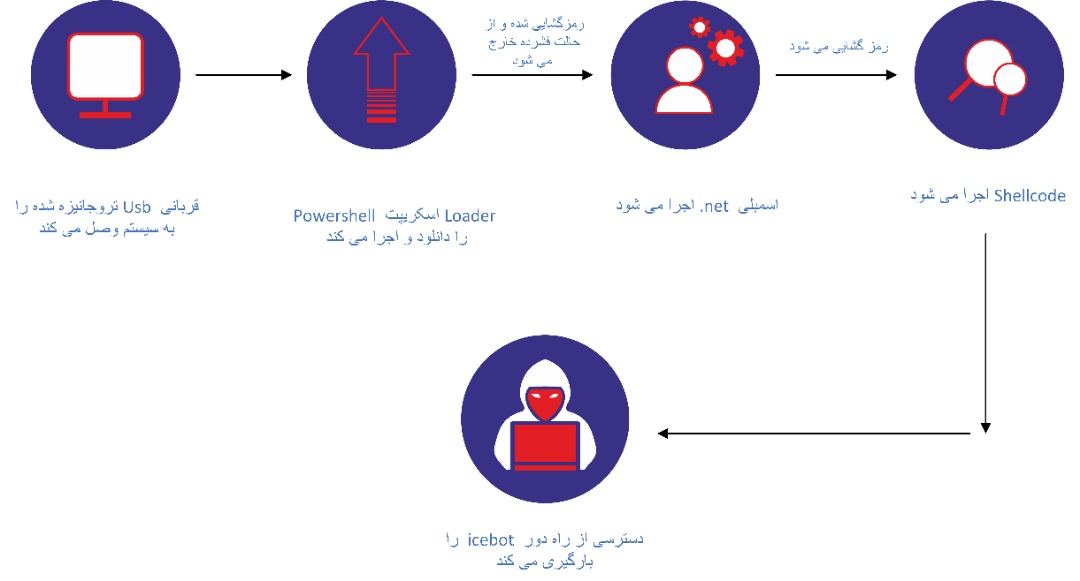

فایل sketch_jul31a.ino حاوی کد منبع یک طرح آردوینو است که برای اجرای اسکریپت ها در ویندوز طراحی شده است.در ابتدا run را با ارسال windows+R باز می کند. سپس دستور cmd.exe را اجرا می کند و بعد از آن powershell.exe -w h -command invoke-expression را می فرستد که مفسر PowerShell را در یک پنجره مخفی اجرا می کند و اسکریپتی را اجرا می کند که ارسال گردد. این اسکریپت بدافزار را از آدرس IP 206.54.190.230 دانلود و نصب می کند.

پس از دانلود فایل wis.txt از سرور مخرب، اسکریپت PowerShell فایل را از طریق دستور certutil -decode hex رمزگشایی می کند. رمزگشایی منجر به اسکریپت PowerShell دیگری می شود که در c:\windoes\temt\wis.ps1 ذخیره شده است. پس از بارگذاری، مجموعه دات نت بلوکی از داده ها را رمزگشایی می کند که با کلید qawsed1q2w3e مبهم شده است. در نتیجه Icebot تروجان از راه دور (RAT) نصب می شود که قبلا با نام های Trion ، Lizar و diceloader شناخته می شد.

راه هایی برای کاهش این خطرپذیری

- بستن پورت های USB برای کاربران با اهمیت

- به روز کردن آنتی ویروس سیستم های کاربران

- جلوگیری از دانلود خودکار و اجرای فایل های مشکوک در سیستم ها

روش های تشخیص این حمله

با استفاده از آنتی ویروس، اجزای تهدید به عنوان بدافزار شناخته می شوند.

استفاده از آنتی ویروس مایکروسافت یا سینداد که قابلیت های آنتی ویروس نسل بعدی از جمله یادگیری ماشینی و تشخیص رفتار را در خود جای داده اند.

در صورت استفاده از سیستم شناسایی و پاسخ در نقاط پایانی هوپان (EDR) که یکی از اساسی ترین ماژول های راهکار گسترده شناسایی و پاسخ نخجیرپان (XDR) میباشد، تحلیل فعالیت های مرتبط و هشدارهای زیر مشاهده می گردد:

- شناسایی sketch_jul31a.ino

- استفاده نا متعارف از PowerShell.exe

این تهدید از تکنیک های زیر که در جدول مایتر اتک موجود می باشد استفاده نموده است.

| Reconnaissance | Resource Development | Initial Access | Execution | Privilege Escalation | Defense Evasion | Discovery | Lateral Movement | Collection | Exfiltration |

| Active Scanning | Acquire Infrastructure | Drive-by Compromise | Command and Scripting Interpreter | Abuse Elevation Control Mechanism | Abuse Elevation Control Mechanism | Account Discovery | Exploitation of Remote Services | Adversary-in-the-Middle | Automated Exfiltration |

| Gather Victim Host Information | Compromise Accounts | Exploit Public-Facing Application | Container Administration Command | Access Token Manipulation | Access Token Manipulation | Application Window Discovery | Internal Spearphishing | Archive Collected Data | Data Transfer Size Limits |

| Gather Victim Identity Information | Compromise Infrastructure | External Remote Services | Deploy Container | Boot or Logon Autostart Execution | BITS Jobs | Browser Bookmark Discovery | Lateral Tool Transfer | Audio Capture | Exfiltration Over Alternative Protocol |

| Gather Victim Network Information | Develop Capabilities | Hardware Additions | Exploitation for Client Execution | Boot or Logon Initialization Scripts | Build Image on Host | Cloud Infrastructure Discovery | Remote Service Session Hijacking | Automated Collection | Exfiltration Over C2 Channel |

| Gather Victim Org Information | Establish Accounts | Phishing | Inter-Process Communication | Create or Modify System Process | Deobfuscate/Decode Files or Information | Cloud Service Dashboard | Remote Services | Browser Session Hijacking | Exfiltration Over Other Network Medium |

| Phishing for Information | Obtain Capabilities | Replication Through Removable Media | Native API | Domain Policy Modification | Deploy Container | Cloud Service Discovery | Replication Through Removable Media | Clipboard Data | Exfiltration Over Physical Medium |

| Search Closed Sources | Stage Capabilities | Supply Chain Compromise | Scheduled Task/Job | Escape to Host | Direct Volume Access | Cloud Storage Object Discovery | Software Deployment Tools | Data from Cloud Storage Object | Exfiltration Over Web Service |

| Search Open Technical Databases | Trusted Relationship | Shared Modules | Event Triggered Execution | Domain Policy Modification | Container and Resource Discovery | Taint Shared Content | Data from Configuration Repository | Scheduled Transfer | |

| Search Open Websites/Domains | Valid Accounts | Software Deployment Tools | Exploitation for Privilege Escalation | Execution Guardrails | Domain Trust Discovery | Use Alternate Authentication Material | Data from Information Repositories | Transfer Data to Cloud Account | |

| Search Victim-Owned Websites | System Services | Hijack Execution Flow | Exploitation for Defense Evasion | File and Directory Discovery | Data from Local System | ||||

| User Execution | Process Injection | File and Directory Permissions Modification | Group Policy Discovery | Data from Network Shared Drive | |||||

| Windows Management Instrumentation | Scheduled Task/Job | Hide Artifacts | Network Service Scanning | Data from Removable Media | |||||

| Valid Accounts | Hijack Execution Flow | Network Share Discovery | Data Staged | ||||||

| Impair Defenses | Network Sniffing | Email Collection | |||||||

| Indicator Removal on Host | Password Policy Discovery | Input Capture | |||||||

| Indirect Command Execution | Peripheral Device Discovery | Screen Capture | |||||||

| Masquerading | Permission Groups Discovery | Video Capture | |||||||

| Modify Authentication Process | Process Discovery | ||||||||

| Modify Cloud Compute Infrastructure | Query Registry | ||||||||

| Modify Registry | Remote System Discovery | ||||||||

| Modify System Image | Software Discovery | ||||||||

| Network Boundary Bridging | System Information Discovery | ||||||||

| Obfuscated Files or Information | System Location Discovery | ||||||||

| Pre-OS Boot | System Network Configuration Discovery | ||||||||

| Process Injection | System Network Connections Discovery | ||||||||

| Reflective Code Loading | System Owner/User Discovery | ||||||||

| Rogue Domain Controller | System Service Discovery | ||||||||

| Rootkit | System Time Discovery | ||||||||

| Signed Binary Proxy Execution | Virtualization/Sandbox Evasion | ||||||||

| Signed Script Proxy Execution | |||||||||

| Subvert Trust Controls | |||||||||

| Template Injection | |||||||||

| Traffic Signaling | |||||||||

| Trusted Developer Utilities Proxy Execution | |||||||||

| Unused/Unsupported Cloud Regions | |||||||||

| Use Alternate Authentication Material | |||||||||

| Valid Accounts | |||||||||

| Virtualization/Sandbox Evasion | |||||||||

| Weaken Encryption | |||||||||

| XSL Script Processing |