Formbook

تروجان FormBook برای اولینبار در July 2016 دیده شده و از آن زمان تاکنون کاملاً فعال بوده و هنوز هم بهشدت در سازمانها و نهادهای ایرانی استفاده میشود. به دلیل محبوبیت بالای این بدافزار بین مهاجمین، در سال 2020، 4 درصد از سازمان ها در سراسر جهان را تحت تأثیر قرار داده و در بین 3 لیست برتر بدافزارهای پرطرفدار قرار گرفت. از قابلیت های این بدافزار میتوان به Keylogger، جستجو و دسترسی به فایل ها، گرفتن اسکرین شات، جمع آوری اعتبار از مرورگرهای مختلف، حذف فایل ها، دانلودها و اجرای بدافزارهای مخفی طبق دستورات دریافتی از Command-and-Control-Server (C2) اشاره کرد. FormBook عمدتاً با استفاده از کمپینهای ایمیل، انواع فایلهای پیوست از جمله pdf، doc، RTF، exe، zip، rar و غیره توزیع میشود.

همچنین از آسیبپذیریهای مختلفی مانند CVE-2012-0158 (Microsoft Windows Common Controls ActiveX) , CVE-2017-01182 (آسیبپذیری خرابی حافظه مایکروسافت آفیس)، CVE-2017-0199 (آسیبپذیری اجرای کد از راه دور Microsoft Office/WordPad)، و اخیراً از یک آسیبپذیری Office-365 روز صفر CVE-2021-40444 استفاده کرده است.

در این حمله بدافزار FormBook از طریق یک فایل اجرایی به نام Skype.exe توسط قربانی اجرا شده است.

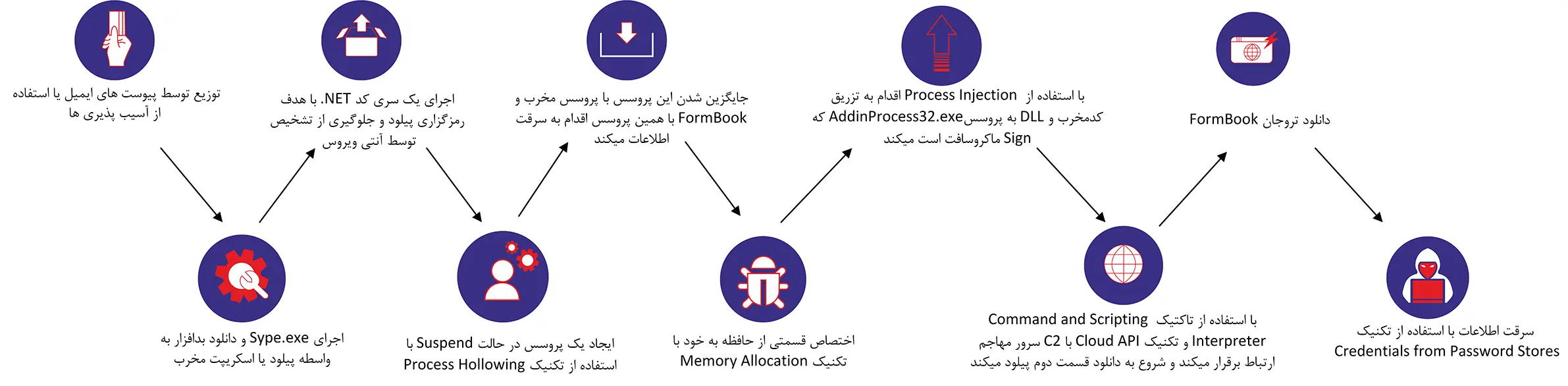

اجرای FormBook را میتوان به سه مرحله اصلی از جمله Downloader, Protector و مرحله اصلی و سوم آن Information Stealer تقسیم کرد.

در مرحله اول بدافزار بهواسطه یک پیلود یا اسکریپت مخرب که در این حمله همان Skype.exe است دانلود میشود. مشاهده شده است بسیاری از وب سرورهای در معرض خطر – بهویژه وبسایتهای وردپرس – برای میزبانی مورد سوءاستفاده قرار میگیرند. در مرحله دوم یک سری فایلهای اجرایی .NET که حاوی کد رمزگذاری شده هستند اجرا میشوند که 2 هدف اصلی دارند, هدف اول رمزگزاری Payload اصلی FormBook و هدف دوم آن جلوگیری از تشخیص توسط سیستم های امنیتی میباشد. در مرحله سوم بدافزار با استفاده از تکنیک Process Hollowing اقدام به ایجاد یک پروسس در حالت Suspended Mode میکند و سپس این پروسس را با پروسس مخرب جایگزین میکند و در نهایت FormBook با این پروسس مخرب اقدام به سرقت و خارجکردن اطلاعات حساس مثل Username & Password،Web Credential و… میکند.

پس از اجراشدن Skype.exe با استفاده از تکنیک Memory Allocation یکقسمتی از حافظه را برای اجراشدن به خود اختصاص میدهد، سپس با استفاده از تکنیک Process Injection اقدام به جایگذاری یا تزریق کد مخرب و DLL به پروسس Addinprocess32.exe که یک پروسس Sign شده توسط مایکروسافت میباشد کرده است.

سپس با استفاده از تاکتیک Command and Scripting Interpreter و تکنیک Cloud API با C2 سرور مهاجم ارتباط برقرار میکند و شروع به دانلود قسمت دوم پیلود میکند. در این مرحله تروجان FormBook دانلود و اجرا میشود و با استفاده از تکنیک Process Hollowing سعی در فرار از آنتیویروس و سیستم های امنیتی را دارد.

در مرحله آخر بدافزار با استفاده از تکنیک Credentials from Password Stores سعی در سرقت اطلاعات حساس مرورگر مانند نام کاربری و پسورد می کند.

راه هایی برای کاهش این خطر پذیری

نظارت بر پروسسهای در حال اجرا

نظارت بر ترافیک خروجی شبکه

عدم دانلود و نصب برنامهها از منابع مشکوک

روش های تشخیص این حمله

در صورت استفاده از سیستم شناسایی و پاسخ در نقاط پایانی هوپان (EDR) که یکی از اساسی ترین ماژول های راهکار گسترده شناسایی و پاسخ نخجیرپان (XDR) میباشد، تحلیل فعالیت های مرتبط و هشدارهای زیر مشاهده می گردد:

- مشاهده پروسسهای مشکوک در حال اجرا

- مشاهده فعالیت تروجان FormBook

- مشاهده ترافیک مشکوک در شبکه

این تهدید از تکنیک های زیر که در جدول مایتر اتک موجود می باشد استفاده نموده است.

| Content Injection | Cloud Administration Command | Account Manipulation | Abuse Elevation Control Mechanism | Adversary-in-the-Middle | Account Discovery | Adversary-in-the-Middle | Application Layer Protocol | Automated Exfiltration |

| Drive-by Compromise | Command and Scripting Interpreter | BITS Jobs | Access Token Manipulation | Brute Force | Application Window Discovery | Archive Collected Data | Communication Through Removable Media | Data Transfer Size Limits |

| Exploit Public-Facing Application | Container Administration Command | Boot or Logon Autostart Execution | Anti-Debugging/Sandbox Evasion | Credentials from Password Stores | Browser Information Discovery | Audio Capture | Content Injection | Exfiltration Over Alternative Protocol |

| External Remote Services | Deploy Container | Boot or Logon Initialization Scripts | Build Image on Host | Exploitation for Credential Access | Cloud Infrastructure Discovery | Automated Collection | Data Encoding | Exfiltration Over C2 Channel |

| Hardware Additions | Exploitation for Client Execution | Browser Extensions | Debugger Evasion | Forced Authentication | Cloud Service Dashboard | Browser Session Hijacking | Data Obfuscation | Exfiltration Over Other Network Medium |

| Phishing | Malicious File | Compromise Host Software Binary | Deobfuscate/Decode Files or Information | Forge Web Credentials | Cloud Service Discovery | Clipboard Data | Dynamic Resolution | Exfiltration Over Physical Medium |

| Replication Through Removable Media | Native API | Create Account | Deploy Container | Input Capture | Cloud Storage Object Discovery | Data from Cloud Storage | Encrypted Channel | Exfiltration Over Web Service |

| Supply Chain Compromise | Scheduled Task/Job | Create or Modify System Process | Direct Volume Access | Modify Authentication Process | Container and Resource Discovery | Data from Configuration Repository | Fallback Channels | Scheduled Transfer |

| Trusted Relationship | Serverless Execution | Event Triggered Execution | Disablinig Security Tools | Multi-Factor Authentication Interception | Debugger Evasion | Data from Information Repositories | Hide Infrastructure | Transfer Data to Cloud Account |

| Valid Accounts | Shared Modules | External Remote Services | Execution Guardrails | Multi-Factor Authentication Request Generation | Device Driver Discovery | Data from Local System | Ingress Tool Transfer | |

| Software Deployment Tools | Hijack Execution Flow | Exploitation for Defense Evasion | Network Sniffing | Domain Trust Discovery | Data from Network Shared Drive | Multi-Stage Channels | ||

| System Services | Implant Internal Image | File and Directory Permissions Modification | OS Credential Dumping | File and Directory Discovery | Data from Removable Media | Non-Application Layer Protocol | ||

| User Execution | Modify Authentication Process | Hide Artifacts | Steal Application Access Token | Group Policy Discovery | Data Staged | Non-Standard Port | ||

| Windows Management Instrumentation | Office Application Startup | Hijack Execution Flow | Steal or Forge Authentication Certificates | Log Enumeration | Email Collection | Protocol Tunneling | ||

| Power Settings | Impair Defenses | Steal or Forge Kerberos Tickets | Network Service Discovery | Input Capture | Proxy | |||

| Pre-OS Boot | Impersonation | Steal Web Session Cookie | Network Share Discovery | Screen Capture | Remote Access Software | |||

| Scheduled Task/Job | Indicator Removal | Unsecured Credentials | Network Sniffing | Video Capture | Traffic Signaling | |||

| Server Software Component | Indirect Command Execution | Password Policy Discovery | Web Service | |||||

| Traffic Signaling | Masquerading | Peripheral Device Discovery | ||||||

| Valid Accounts | Modify Authentication Process | Permission Groups Discovery | ||||||

| Modify Cloud Compute Infrastructure | Process Discovery | |||||||

| Modify Registry | Query Registry | |||||||

| Modify System Image | Remote System Discovery | |||||||

| Network Boundary Bridging | Software Discovery | |||||||

| Obfuscated Files or Information | System Information Discovery | |||||||

| Plist File Modification | System Location Discovery | |||||||

| Pre-OS Boot | System Network Configuration Discovery | |||||||

| Process Injection | System Network Connections Discovery | |||||||

| Reflective Code Loading | System Owner/User Discovery | |||||||

| Rogue Domain Controller | System Service Discovery | |||||||

| Rootkit | System Time Discovery | |||||||

| Subvert Trust Controls | Virtualization/Sandbox Evasion | |||||||

| System Binary Proxy Execution | ||||||||

| System Script Proxy Execution | ||||||||

| Template Injection | ||||||||

| Traffic Signaling | ||||||||

| Trusted Developer Utilities Proxy Execution | ||||||||

| Unused/Unsupported Cloud Regions | ||||||||

| Use Alternate Authentication Material | ||||||||

| Valid Accounts | ||||||||

| Virtualization/Sandbox Evasion | ||||||||

| Weaken Encryption | ||||||||

| XSL Script Processing | ||||||||