IcedID Macro

گروههای هکری برای Initial Access به سراغ روشهای جدید مانند فایلهای ISO همراه با Links یا Payload های Onenote رفتهاند، اما برخی از ماکروهای VBA در اسناد اداری هنوز در حال استفاده هستند.

در این مقاله به نحوه هدف قرار گرفتن یک شرکت ایتالیایی توسط این بدافزار می پردازیم.

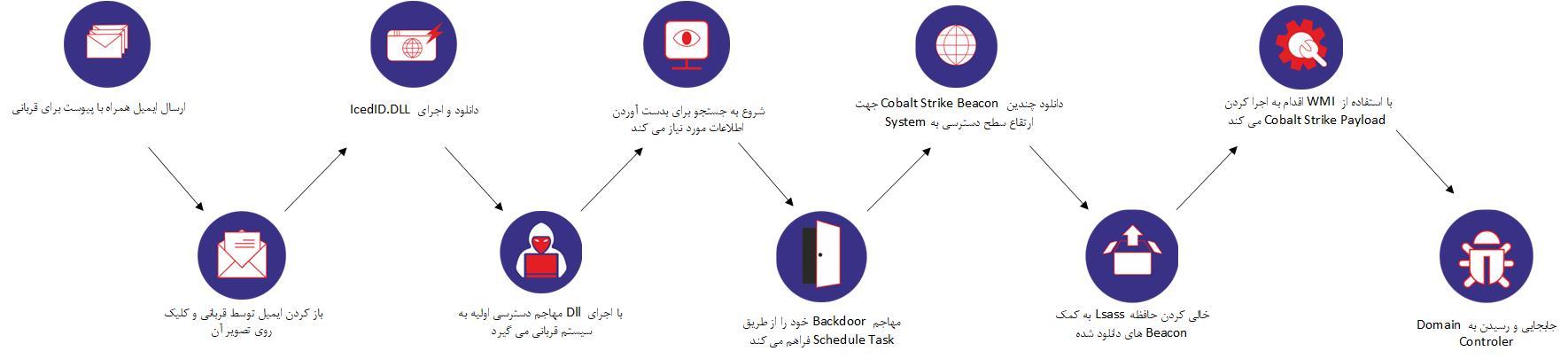

این نفوذ در نیمه اول اکتبر 2022 با تحویل یک فایل اکسل توسط یک کمپین ایمیل مخرب شروع شد. بعد از باز کردن ایمیل توسط قربانی و کلیک بر روی تصویر تعبیه شده ماکرو اجرا می شود. وظیفه این کد ماکرو دانلود کردن و اجرا کردن IcedID DLL بر روی دیسک بود. در این مرحله ماکرو از یک باینری rundll32 تغییر نام یافته برای اجرای DLL مخرب استفاده می کند.

پس از گرفتن Initial Access بدافزار IcedID شروع به Discovery می کند. سپس بدافزار با استفاده از Scheduled Task شروع به گذاشتن Backdoor برای Persistence می کند. این بدافزار پس از اجرای اولیه IcedID چندین Cobalt Strike Beacon را روی سیستم دانلود می کند. از دانلود این Beacons هکرها سطح دسترسی خود را به System ارتقا میدهند و حافظه lsass را با استفاده از این Beacon ها خالی می کنند. سپس هکرها بعد از شناسایی بیشتر شبکه و سیستم عامل, با استفاده از wmi شروع به اجرا کردن Cobalt Strike Payload می کنند که منجر به Lateral Movment به یک Domain Controler می شود.

راه هایی برای کاهش این خطر پذیری

- عدم دانلود فایلهای ورد و اکسل و از منابع نامعتبر

- عدم اجازه Enable Editing روی فایلهای ورد و اکسل

- مسدود سازی پروسس های wmi, PowerShell

- مسدود سازی سرقت Credential از exe

روش های تشخیص این حمله

در صورت استفاده از سیستم شناسایی و پاسخ در نقاط پایانی هوپان (EDR) که یکی از اساسی ترین ماژول های راهکار گسترده شناسایی و پاسخ نخجیرپان (XDR) میباشد، تحلیل فعالیت های مرتبط و هشدارهای زیر مشاهده می گردد:

- مشاهده فعالیتهای مرتبط با Cobalt Strike

- مشاهده فایلهای dll در سیستم

- مشاهده پروسس های مشکوک

این تهدید از تکنیک های زیر که در جدول مایتر اتک موجود می باشد استفاده نموده است.

| Initial Access | Execution | Persistence | Privilege Escalation | Defense Evasion | Credential Access | Discovery | Lateral Movement | Collection | Command and Control | Impact | exfiltration |

| Drive-by Compromise | Command and Scripting Interpreter | Account Manipulation | Abuse Elevation Control Mechanism | Abuse Elevation Control Mechanism | Adversary-in-the-Middle | Account Discovery | Exploitation of Remote Services | Adversary-in-the-Middle | Application Layer Protocol | Account Access Removal | exfiltration over c2 channel |

| Exploit Public-Facing Application | service execution | BITS Jobs | Access Token Manipulation | Access Token Manipulation | Brute Force | Application Window Discovery | Internal Spearphishing | Archive Collected Data | Communication Through Removable Media | Data Destruction | |

| External Remote Services | Deploy Container | Boot or Logon Autostart Execution | Boot or Logon Autostart Execution | BITS Jobs | Credentials from Password Stores | Browser Bookmark Discovery | Lateral Tool Transfer | Audio Capture | Data Encoding | Data Encrypted for Impact | |

| Hardware Additions | Exploitation for Client Execution | Boot or Logon Initialization Scripts | Boot or Logon Initialization Scripts | Build Image on Host | Exploitation for Credential Access | Cloud Infrastructure Discovery | Remote Service Session Hijacking | Automated Collection | Data Obfuscation | Data Manipulation | |

| Phishing | Inter-Process Communication | Browser Extensions | Create or Modify System Process | Debugger Evasion | Forced Authentication | Cloud Service Dashboard | Remote Services | Browser Session Hijacking | Dynamic Resolution | Defacement | |

| Replication Through Removable Media | Native API | Compromise Client Software Binary | Domain Policy Modification | Deobfuscate/Decode Files or Information | Forge Web Credentials | Cloud Service Discovery | Replication Through Removable Media | Clipboard Data | Encrypted Channel | Disk Wipe | |

| Supply Chain Compromise | Scheduled Task/Job | Create Account | Escape to Host | Deploy Container | Input Capture | Cloud Storage Object Discovery | Software Deployment Tools | Data from Cloud Storage Object | Fallback Channels | Endpoint Denial of Service | |

| Trusted Relationship | Shared Modules | Create or Modify System Process | Event Triggered Execution | Direct Volume Access | Modify Authentication Process | Container and Resource Discovery | Taint Shared Content | Data from Configuration Repository | Ingress Tool Transfer | Firmware Corruption | |

| Valid Accounts | Software Deployment Tools | Event Triggered Execution | Exploitation for Privilege Escalation | Domain Policy Modification | Multi-Factor Authentication Interception | Debugger Evasion | Use Alternate Authentication Material | Data from Information Repositories | Multi-Stage Channels | Inhibit System Recovery | |

| System Services | External Remote Services | Hijack Execution Flow | Execution Guardrails | Multi-Factor Authentication Request Generation | Domain Trust Discovery | smb/windows admin shares | Data from Local System | Non-Application Layer Protocol | Network Denial of Service | ||

| User Execution | Hijack Execution Flow | Process Injection | Exploitation for Defense Evasion | Network Sniffing | File and Directory Discovery | Data from Network Shared Drive | Non-Standard Port | Resource Hijacking | |||

| Windows Management Instrumentation | Implant Internal Image | Scheduled Task/Job | File and Directory Permissions Modification | OS Credential Dumping | Group Policy Discovery | Data from Removable Media | standard encoding | Service Stop | |||

| powershell | Modify Authentication Process | Valid Accounts | Hide Artifacts | Steal Application Access Token | Network Service Discovery | Data Staged | Proxy | System Shutdown/Reboot | |||

| Office Application Startup | Hijack Execution Flow | Steal or Forge Kerberos Tickets | Network Share Discovery | Email Collection | Remote Access Software | ||||||

| Pre-OS Boot | Impair Defenses | Steal Web Session Cookie | Network Sniffing | Input Capture | Traffic Signaling | ||||||

| Scheduled Task/Job | Indicator Removal on Host | Unsecured Credentials | Password Policy Discovery | Screen Capture | Web Service | ||||||

| Server Software Component | Indirect Command Execution | Peripheral Device Discovery | Video Capture | web protocls | |||||||

| Traffic Signaling | Masquerading | Permission Groups Discovery | |||||||||

| Valid Accounts | Modify Authentication Process | Process Discovery | |||||||||

| Modify Cloud Compute Infrastructure | Query Registry | ||||||||||

| Modify Registry | Remote System Discovery | ||||||||||

| Modify System Image | Software Discovery | ||||||||||

| Network Boundary Bridging | System Information Discovery | ||||||||||

| Obfuscated Files or Information | System Location Discovery | ||||||||||

| Plist File Modification | System Network Configuration Discovery | ||||||||||

| Pre-OS Boot | System Network Connections Discovery | ||||||||||

| Process Injection | System Owner/User Discovery | ||||||||||

| Reflective Code Loading | System Service Discovery | ||||||||||

| Rogue Domain Controller | System Time Discovery | ||||||||||

| Rootkit | Virtualization/Sandbox Evasion | ||||||||||

| Subvert Trust Controls | |||||||||||

| System Binary Proxy Execution | |||||||||||

| System Script Proxy Execution | |||||||||||

| Template Injection | |||||||||||

| Traffic Signaling | |||||||||||

| Trusted Developer Utilities Proxy Execution | |||||||||||

| Unused/Unsupported Cloud Regions | |||||||||||

| Use Alternate Authentication Material | |||||||||||

| Valid Accounts | |||||||||||

| Virtualization/Sandbox Evasion | |||||||||||

| Weaken Encryption | |||||||||||

| XSL Script Processing | |||||||||||