VCURMS Malware

بدافزار VCURMS یک سلاح سایبری ساده اما خطرناک

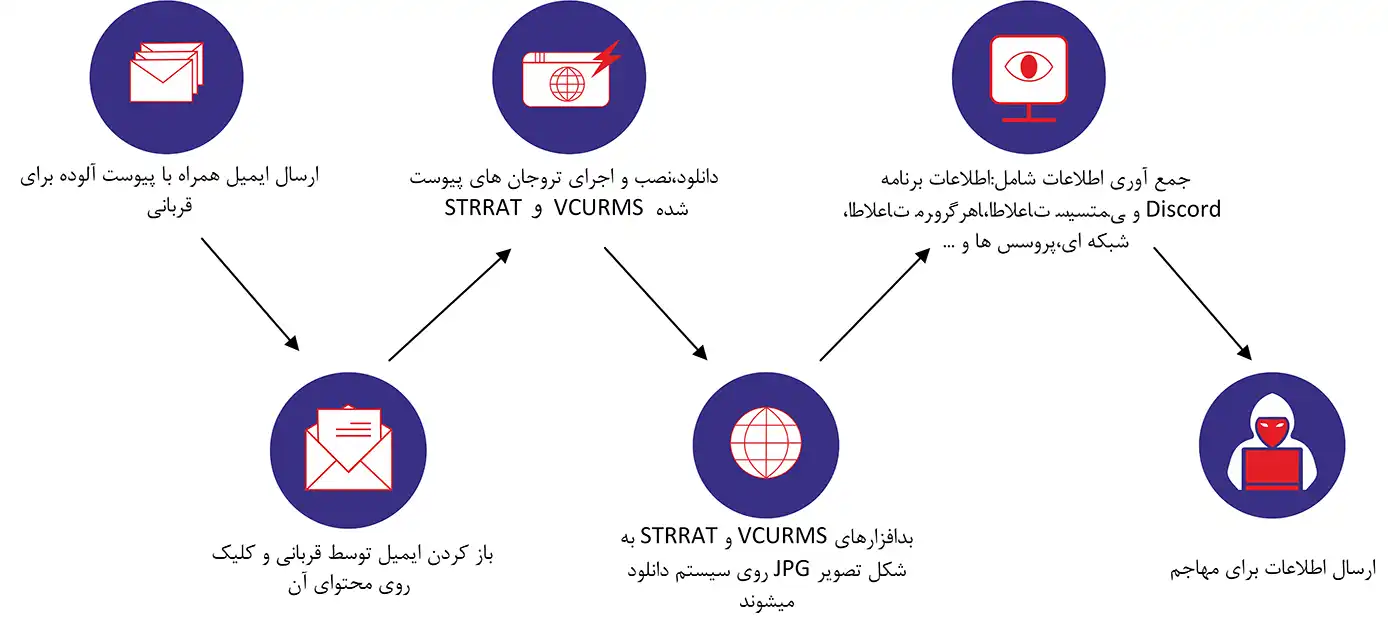

بهتازگی محققین امنیت سایبری متوجه یک کمپین فیشینگ شدند که کاربر را فریب میدهد تا یک فایل دانلودی جاوا را دریافت و از این طریق سیستم قربانی را آلوده کند. فایل دانلود شده تروجانهای VCURMS و STRRAT بر روی سیستم قربانی نصب و اجرا میکند. مهاجم فایل بدافزار را بر روی سرویسهای عمومی همچون AWS و گیتهاب ذخیره و نگهداری میکند. مهاجم برای پیادهسازی راه ارتباطی Command and Control، از سرویس ایمیل استفاده میکند. دریافتکننده نهایی ایمیل (فرد مهاجم) بهمنظور امنیت بالاتر از Proton Mail استفاده میکند.

این نوع حمله تمامی سیستمهایی که جاوا بر روی آنها نصب شده است را تهدید میکند. مهاجم تا به الان به سازمانهای مختلف در صنایع متفاوت حمله کرده است و هدف متمرکزی از این نظر ندارد. بعد از آلودهسازی سیستم، مهاجم توانایی گرفتن دسترسی و کنترل سیستم آلوده را خواهد داشت.

مهاجم با ارسال ایمیل فیشینگ به کارکنان شرکتها با موضوع تأیید اطلاعات بانکی برای دریافت دستمزد یا پاداش، آنها را ترغیب میکند تا با کلیک روی دکمهای که داخل متن ایمیل قرار گرفته، فایل را دانلود کنند. ظاهر دکمه داخل ایمیل بهطوری طراحی شده که کاربر تصور میکند که یک فایل pdf دانلود میکند. ولی در واقع یک فایل jar. با همان اسم مانند (Payment-Advice.Jar) دانلود میشود.

نام مشابه فایل باعث میشود که قربانی بدون توجه به فرمت فایل آن را با دبل کلیک اجرا کند.

با بررسی این فایل جاوا، توسط یک Decompiler، متوجه میشویم که بیشتر رشتهها در آن مبهمسازی شدهاند، ولی نام یکی از کلاسهای داخل کد به اسم DownloadAndExecuteJarFiles.class به چشم میخورد که بهوضوح نشان میدهد که برای دانلود دو فایل JAR (دو بد افزاری که در ابتدا به آنها اشاره شد) استفاده میشود.

بدافزارهای دانلود شده، به شکل تصویر (JPG) بر روی سیستم قربانی دانلود میشوند. یکی از قابلیتهای این بدافزارها، توانایی سرقت اطلاعات است. بخش Infostealer، اطلاعات برنامههای Discord و Steam، مرورگرهایی همچون Brave ,Chrome ,Edge ,FireFox , OperaGZ , Vivaldi و Yandez بهعلاوه اطلاعات سیستمی همچون مشخصات شبکه، مشخصات سختافزاری و نرمافزاری سیستم آلوده شده، لیست پروسهها اسکرینشاتها را جمعآوری و برای مهاجم ارسال میکند. این بدافزار در مسیر %USERPROFILE%\AppData\cookie و با اسم st.jar ذخیره میشود.

بخش بعدی آن با نام KI.jpg بر روی سیستم قربانی دانلود میشود. در نهایت در مسیر %USERPROFILE%\AppData\cookie\klog.jar. ذخیرهسازی میشود که بهعنوان Kelogger بروی سیستم قربانی فعالیت میکند و اطلاعات جمعآوریشده توسط فایل قبلی برای مهاجم ارسال میشود.

راه هایی برای کاهش این خطر پذیری

- مطالعه و تشخیص ایمیلهای فیشینگ

- عدم کلیک بر روی فایلها، ایمیلها و لینکهای مشکوک و ناشناس

روش های تشخیص این حمله

در صورت استفاده از سیستم شناسایی و پاسخ در نقاط پایانی هوپان (EDR) که یکی از اساسی ترین ماژول های راهکار گسترده شناسایی و پاسخ نخجیرپان (XDR) میباشد، تحلیل فعالیت های مرتبط و هشدارهای زیر مشاهده می گردد:

- جلوگیری از اجرای فایلهای مخرب و حذف آن

- جلوگیری از به سرقت رفتن اطلاعات سیستم و نرمافزارها توسط Infostealer

- جلوگیری از دانلود فایل توسط Downloader های مخرب.

این تهدید از تکنیک های زیر که در جدول مایتر اتک موجود می باشد استفاده نموده است.

| Initial Access | Execution | Persistence | Defense Evasion | Credential Access | Discovery | Collection | Command And Control | Exfiltration |

| Drive-by Compromise | AppleScript | .bash_profile and .bashrc | Access Token Manipulation | Account Manipulation | Account Discovery | Audio Capture | Commonly Used Port | Automated Exfiltration |

| Exploit Public-Facing Application | CMSTP | Accessibility Features | Binary Padding | Bash History | Application Window Discovery | Automated Collection | Communication Through Removable Media | Data Compressed |

| External Remote Services | Command-Line Interface | Account Manipulation | BITS Jobs | Brute Force | Browser Bookmark Discovery | Clipboard Data | Connection Proxy | Data Encrypted |

| Hardware Additions | Compiled HTML File | AppCert DLLs | Bypass User Account Control | Credential Dumping | Domain Trust Discovery | Data from Information Repositories | Custom Command and Control Protocol | Data Transfer Size Limits |

| Replication Through Removable Media | Component Object Model and Distributed COM | AppInit DLLs | Clear Command History | Credentials from Web Browsers | File and Directory Discovery | Data from Local System | Custom Cryptographic Protocol | Exfiltration Over Alternative Protocol |

| Spearphishing Attachment | Control Panel Items | Application Shimming | CMSTP | Credentials in Files | Network Service Scanning | Data from Network Shared Drive | Data Encoding | Exfiltration Over Command and Control Channel |

| Spearphishing Link | Dynamic Data Exchange | Authentication Package | Code Signing | Credentials in Registry | Network Share Discovery | Data from Removable Media | Data Obfuscation | Exfiltration Over Other Network Medium |

| Spearphishing via Service | Execution through API | BITS Jobs | Compile After Delivery | Exploitation for Credential Access | Network Sniffing | Data Staged | Domain Fronting | Exfiltration Over Physical Medium |

| Supply Chain Compromise | Execution through Module Load | Bootkit | Compiled HTML File | Forced Authentication | Password Policy Discovery | Email Collection | Domain Generation Algorithms | Scheduled Transfer |

| Trusted Relationship | Exploitation for Client Execution | Browser Extensions | Component Firmware | Hooking | Peripheral Device Discovery | Input Capture | Fallback Channels | |

| Valid Accounts | Graphical User Interface | Change Default File Association | Component Object Model Hijacking | Input Capture | Permission Groups Discovery | Man in the Browser | Multi-hop Proxy | |

| InstallUtil | Component Firmware | Connection Proxy | Input Prompt | Process Discovery | Screen Capture | Multi-Stage Channels | ||

| Launchctl | Component Object Model Hijacking | Control Panel Items | Kerberoasting | Query Registry | Video Capture | Multiband Communication | ||

| Local Job Scheduling | Create Account | DCShadow | Keychain | Remote System Discovery | Multilayer Encryption | |||

| LSASS Driver | DLL Search Order Hijacking | Deobfuscate/Decode Files or Information | LLMNR/NBT-NS Poisoning and Relay | Security Software Discovery | Port Knocking | |||

| Mshta | Dylib Hijacking | Disabling Security Tools | Network Sniffing | Software Discovery | Remote Access Tools | |||

| PowerShell | Emond | DLL Search Order Hijacking | Password Filter DLL | System Information Discovery | Remote File Copy | |||

| Regsvcs/Regasm | External Remote Services | DLL Side-Loading | Private Keys | System Network Configuration Discovery | Standard Application Layer Protocol | |||

| Regsvr32 | File System Permissions Weakness | Execution Guardrails | Securityd Memory | System Network Connections Discovery | Standard Cryptographic Protocol | |||

| Rundll32 | Hidden Files and Directories | Exploitation for Defense Evasion | Steal Web Session Cookie | System Owner/User Discovery | Standard Non-Application Layer Protocol | |||

| Scheduled Task | Hooking | Extra Window Memory Injection | Two-Factor Authentication Interception | System Service Discovery | Uncommonly Used Port | |||

| Scripting | Hypervisor | File and Directory Permissions Modification | System Time Discovery | Web Service | ||||

| Service Execution | Image File Execution Options Injection | File Deletion | Virtualization/Sandbox Evasion | |||||

| Signed Binary Proxy Execution | Kernel Modules and Extensions | File System Logical Offsets | ||||||

| Signed Script Proxy Execution | Launch Agent | Gatekeeper Bypass | ||||||

| Source | Launch Daemon | Group Policy Modification | ||||||

| Space after Filename | Launchctl | Hidden Files and Directories | ||||||

| Third-party Software | LC_LOAD_DYLIB Addition | Hidden Users | ||||||

| Trap | Local Job Scheduling | Hidden Window | ||||||

| Trusted Developer Utilities | Login Item | HISTCONTROL | ||||||

| User Execution | Logon Scripts | Image File Execution Options Injection | ||||||

| Windows Management Instrumentation | LSASS Driver | Indicator Blocking | ||||||

| Windows Remote Management | Modify Existing Service | Indicator Removal from Tools | ||||||

| XSL Script Processing | Netsh Helper DLL | Indicator Removal on Host | ||||||

| New Service | Indirect Command Execution | |||||||

| Office Application Startup | Install Root Certificate | |||||||

| Path Interception | InstallUtil | |||||||

| Plist Modification | Launchctl | |||||||

| Port Knocking | LC_MAIN Hijacking | |||||||

| Port Monitors | Masquerading | |||||||

| PowerShell Profile | Modify Registry | |||||||

| Rc.common | Mshta | |||||||

| Re-opened Applications | Network Share Connection Removal | |||||||

| Redundant Access | NTFS File Attributes | |||||||

| Registry Run Keys / Startup Folder | Obfuscated Files or Information | |||||||

| Scheduled Task | Parent PID Spoofing | |||||||

| Screensaver | Plist Modification | |||||||

| Security Support Provider | Port Knocking | |||||||

| Server Software Component | Process Doppelgänging | |||||||

| Service Registry Permissions Weakness | Process Hollowing | |||||||

| Setuid and Setgid | Process Injection | |||||||

| Shortcut Modification | Redundant Access | |||||||

| SIP and Trust Provider Hijacking | Regsvcs/Regasm | |||||||

| Startup Items | Regsvr32 | |||||||

| System Firmware | Rootkit | |||||||

| Systemd Service | Rundll32 | |||||||

| Time Providers | Scripting | |||||||

| Trap | Signed Binary Proxy Execution | |||||||

| Valid Accounts | Signed Script Proxy Execution | |||||||

| Web Shell | SIP and Trust Provider Hijacking | |||||||

| Windows Management Instrumentation Event Subscription | Software Packing | |||||||

| Winlogon Helper DLL | Space after Filename | |||||||

| Template Injection | ||||||||

| Timestomp | ||||||||

| Trusted Developer Utilities | ||||||||

| Valid Accounts | ||||||||

| Virtualization/Sandbox Evasion | ||||||||

| Web Service | ||||||||

| XSL Script Processing | ||||||||