XMRig

در مارس 2022، نفوذی به یک سرور SQL مایکروسافت مشاهده شد که هدف نهایی این نفوذ، استقرار یک ماینر کوین روی آن بود. اگر چه استقرار یک ماینر کوین بر روی یک سرور آسیب پذیر، یک هدف مشترک برای عوامل تهدید است اما این نفوذ در قیاس با نفوذهای دیگر کمی متفاوت بود.

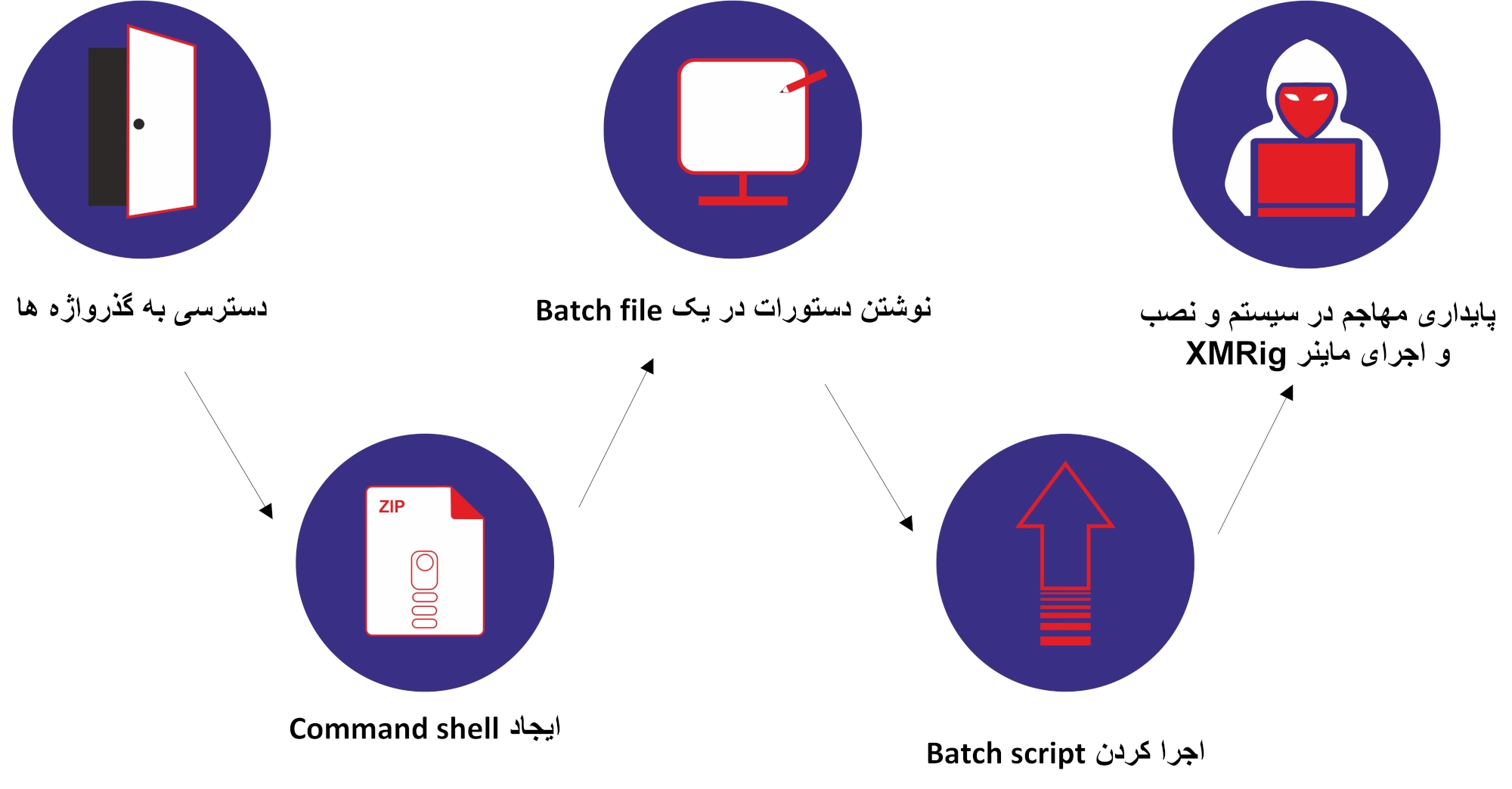

این فعالیت از طریق Brute Force گذرواژه ها برای حساب MSSQL SA آغاز شد. مهاجمان پس از در اختیار گرفتن Crenedtial درست، Command Shell را به وسیله xp_cmdshell ایجاد کردند. با استفاده از xp_cmdshell، عوامل تهدید می توانستند هر فرمانی را علیه سرور در معرض خطر اجرا کنند. آنها سعی کردند با استفاده از taskkill.exe دسته ای از برنامه های AV را kill کنند. سپس بازیگران تهدید با استفاده از echo و هدایت رشته ها به فایلی به نام 1.bat دستورات متعددی را به یک فایل دسته ای نوشتند. پس از اینکه فایل دسته ای نوشته شد، آنها اقدام به انجام همان عمل کردند و داده ها را در فایلی به نام bigfile.txt. ذخیره کردند. پس از پایان نوشتن روی آن فایل، Certutil را برای رمزگشایی داده های base64 به یک فایل exe را اجرا کردند. این فایل exe یک ابزار افزایش سطح دسترسی بود که برای اجرای فایل دستهای برای اطمینان از اجرای آن با مجوزهای کافی استفاده میشد. آنها سپس اسکریپت دسته ای را اجرا کردند. این دستورات شامل افزودن کاربران جدید به گروه Local Admin فعال کردن RDP، فعال کردن WDigest و پنهان کردن حسابهای مدیریت جدید با استفاده از رجیستری بود.

هنگامی که عوامل تهدید بر میزبان در معرض خطر مسلط شدند و توانستند پایداری را ایجاد کنند، سراغ هدف نهایی خود که نصب و اجرای ماینر XMRig بود، رفتند. برای انجام این کار، آنها یک فایل باینری مدیریت شیء فرمت (BMOF) را به همراه خود ماینر رها کردند. عوامل تهدید از mofcomp.exe برای دیکامپایل باینری BMOF و ثبت یک کلاس مخرب در مخزن WMI استفاده کردند. مصرف کننده رویداد کلاس های تازه ایجاد شده شامل یک اسکریپت VBE است که مسئول راه اندازی و اجرای ماینر XMRig با تنظیمات صحیح است.

راه هایی برای کاهش این خطر پذیری

- استفاده از گذرواژه های قوی و در صورت لزوم استفاده از ابزارهایی مانند LAPS

- آموزش کاربران برای حفاظت بیشتر از اطلاعات شخصی

- محدود کردن آدرس های مجاز جهت دسترسی

- استفاده از Policy های امنتینی سیستم عامل جهت مقابله با Brute Force

روش های تشخیص این حمله

استفاده از آنتی ویروس هایی که قابلیت های آنتی ویروس نسل بعدی از جمله یادگیری ماشینی و تشخیص رفتار را در خود جای داده اند.

در صورت استفاده از سیستم شناسایی و پاسخ در نقاط پایانی هوپان (EDR) که یکی از اساسی ترین ماژول های راهکار گسترده شناسایی و پاسخ نخجیرپان (XDR) میباشد، تحلیل فعالیت های مرتبط و هشدارهای زیر مشاهده می گردد:

- شناسایی ورود یا دسترسی غیر مجاز

- شناسایی فعالیت XMRig

این تهدید از تکنیک های زیر که در جدول مایتر اتک موجود می باشد استفاده نموده است.

| Execution | Privilege Escalation | Defense Evasion | Discovery | Command and Control | Impact |

| Command and Scripting Interpreter | Abuse Elevation Control Mechanism | Abuse Elevation Control Mechanism | Account Discovery | Application Layer Protocol | Account Access Removal |

| Container Administration Command | Access Token Manipulation | Access Token Manipulation | Application Window Discovery | Communication Through Removable Media | Data Destruction |

| Deploy Container | Boot or Logon Autostart Execution | BITS Jobs | Browser Bookmark Discovery | Data Encoding | Data Encrypted for Impact |

| Exploitation for Client Execution | Boot or Logon Initialization Scripts | Build Image on Host | Cloud Infrastructure Discovery | Data Obfuscation | Data Manipulation |

| Inter-Process Communication | Create or Modify System Process | Debugger Evasion | Cloud Service Dashboard | Dynamic Resolution | Defacement |

| Native API | Domain Policy Modification | Deobfuscate/Decode Files or Information | Cloud Service Discovery | Encrypted Channel | Disk Wipe |

| Scheduled Task/Job | Escape to Host | Deploy Container | Cloud Storage Object Discovery | Fallback Channels | Endpoint Denial of Service |

| Shared Modules | Event Triggered Execution | Direct Volume Access | Container and Resource Discovery | Ingress Tool Transfer | Firmware Corruption |

| Software Deployment Tools | Exploitation for Privilege Escalation | Domain Policy Modification | Debugger Evasion | Multi-Stage Channels | Inhibit System Recovery |

| System Services | Hijack Execution Flow | Execution Guardrails | Domain Trust Discovery | Non-Application Layer Protocol | Network Denial of Service |

| User Execution | Process Injection | Exploitation for Defense Evasion | File and Directory Discovery | Non-Standard Port | Resource Hijacking |

| Windows Management Instrumentation | Scheduled Task/Job | File and Directory Permissions Modification | Group Policy Discovery | Protocol Tunneling | Service Stop |

| Valid Accounts | Hide Artifacts | Network Service Discovery | Proxy | System Shutdown/Reboot | |

| Hijack Execution Flow | Network Share Discovery | Remote Access Software | |||

| Impair Defenses | Network Sniffing | Traffic Signaling | |||

| Indicator Removal on Host | Password Policy Discovery | Web Service | |||

| Indirect Command Execution | Peripheral Device Discovery | ||||

| Masquerading | Permission Groups Discovery | ||||

| Modify Authentication Process | Process Discovery | ||||

| Modify Cloud Compute Infrastructure | Query Registry | ||||

| Modify Registry | Remote System Discovery | ||||

| Modify System Image | Software Discovery | ||||

| Network Boundary Bridging | System Information Discovery | ||||

| Obfuscated Files or Information | System Location Discovery | ||||

| Plist File Modification | System Network Configuration Discovery | ||||

| Pre-OS Boot | System Network Connections Discovery | ||||

| Process Injection | System Owner/User Discovery | ||||

| Reflective Code Loading | System Service Discovery | ||||

| Rogue Domain Controller | System Time Discovery | ||||

| Rootkit | Virtualization/Sandbox Evasion | ||||

| Subvert Trust Controls | |||||

| System Binary Proxy Execution | |||||

| System Script Proxy Execution | |||||

| Template Injection | |||||

| Traffic Signaling | |||||

| Trusted Developer Utilities Proxy Execution | |||||

| Unused/Unsupported Cloud Regions | |||||

| Use Alternate Authentication Material | |||||

| Valid Accounts | |||||

| Virtualization/Sandbox Evasion | |||||

| Weaken Encryption | |||||

| XSL Script Processing |