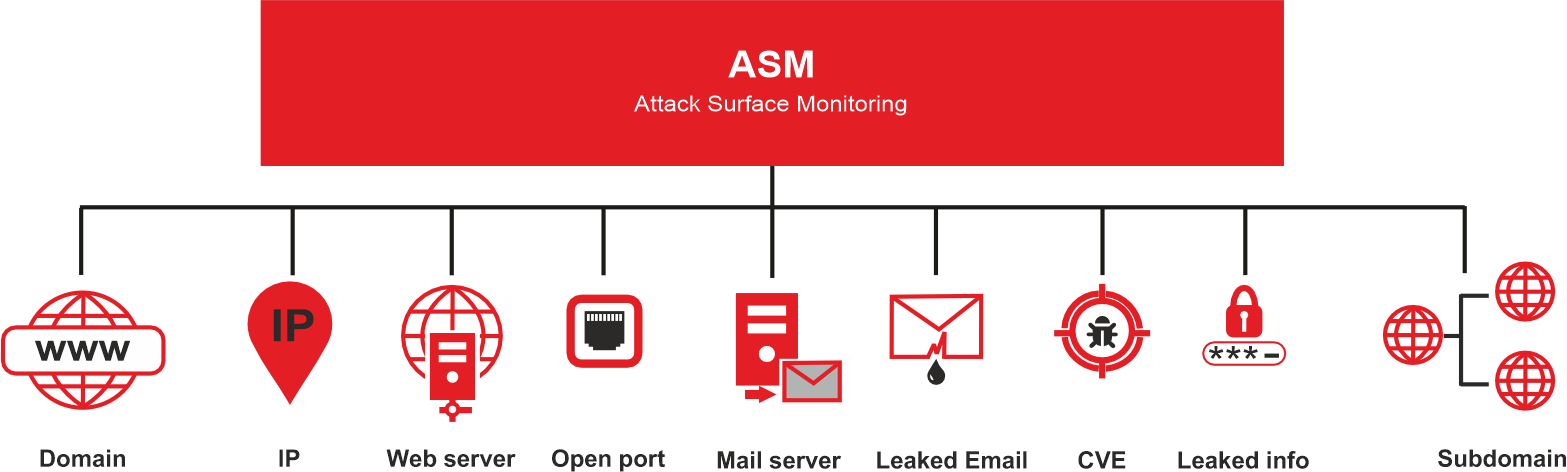

هویر (ASM)

(Attack Surface Monitoring)

هویر (ASM)، جامعترین راهکار بومی نظارت بر سطوح حمله در ایران بوده و میتواند به عنوان بخشی از سامانه یکپارچه نخجیرپان (XDR) فعالیت نماید.

هویر در فارسی کهن به معنای هوش نیک است.

هویر (ASM) چه امکاناتی دارد؟

راهکار نظارت و تحلیل سطوح حمله (Attack Surface Monitoring)

راهکار نظارت و تحلیل سطوح حمله

(Attack Surface Monitoring)

-

کشف و گزارش لیست IP ها و Domain ها

-

کشف و نمایش لیست ایمیلهای سازمانی منتشر شده

-

نمایش لیست شبکههای اجتماعی سازمانی منتشر شده

-

کشف و نمایش لیست ایمیلهای هک شده

و بسیاری دیگر که با انتخاب هویر (ASM) به دست میآورید …

امروزه داراییهای سازمان شما صرفا محدود به املاک و مستغلات، تجهیزات ساختمانی و مواردی مانند اینها نیستند و تمامی زیر ساختهای شبکه و حقوق نرم افزاریتان نیز دارایی محسوب میشوند. برای حفاظت از آنها لازم است این داراییها را به صورت کامل و امنیتی مدیریت کنید و به کارکنان خود استانداردهای مربوط به آن را آموزش دهید، زیرا ممکن است پس از ایجاد یک مشکل امنیتی که میتواند خیلی بیاهمیت نیز باشد، مانند افشای گذرواژه یکی از ایمیلهای سازمانی، آسیب شدیدی به سازمان شما وارد شود.

داراییهای معنوی شما؛ با ارزشتر از داراییهای فیزیکی هستند.

جمع آوری اطلاعات داراییهای سازمان در یک سامانه سادهسازی شده

برای اینکه به هدف خود برسید، شرکت سیندادسک سیستم هوشمند و منحصر به فرد هویر (ASM) را به شما معرفی میکند. این سیستم تمامی داراییهای شما را در وهله اول در اینترنت توسط روشهای OSINT کشف میکند و آنها را در داشبوردی سفارشی سازی شده به شما نمایش میدهد. سپس در وهله دوم با توجه به تهدیدها و آسیبپذیریهایی که در هر ساعت از شبانه روز کشف و گزارش میشوند، آنها را ارزیابی امنیتی میکند. در صورت کشف مشکل و آسیبپذیری امنیتی در داراییها و اطلاعات حیاتیتان که به عنوان مثال ممکن است در دارک وب قرار گرفته باشند، متخصصین سیندادسک از طریق داشبورد، ایمیل و یا پیامک سازمانی به سرعت به شما اخطار میدهند و گزارشی دقیق از مشکلهای امنیتی موجود را نیز به اطلاع شما میرسانند.

چرا باید هویر (ASM) را انتخاب کنیم؟

- کشف رد پای دیجیتالی سازمان در دارک وب

- ردیابی تهدیدهای پیشرفته مانا (APT)

- پیمایش تمامی سطوح نهان و مخفی اینترنت برای ارزیابی امنیتی دادهها

- بهرهوری بسیار بالا برای سازمانهای بزرگ که داراییهای زیادی دارند

- مناسب برای کسب و کارهای کوچک و متوسط

سوالات متداول

این سوال جواب بسیار سادهای دارد، چرا که شما برای مانیتور و اسکن سازمان خود نیازمند زمان و انرژی بسیاری هستید و ممکن است از پس آن بر نیایید، اما سامانه هویر (ASM) شرکت سیندادسک به صورت خودکار، وضعیت امنیتی داراییهای شما را رصد کرده و به صورت پیوسته در جهت جستوجوی تهدیدهای پیشرفته مانا (APT) که در اطراف سازمان شما قرار دارند، تلاش میکند.

سیستمهای اسکنر معمولی که برای کشف آسیب پذیری استفاده میشوند، لیست دارایی را به عنوان ورودی گرفته و بر اساس آن نتیجه و خروجی مورد نظر را تولید میکنند. در صورتی که ورودی شما ناقص و یا اشتباه گزارش شده باشد، خروجی نیز نیمه کاره خواهد بود. همین مسئله باعث میشود پس از ایجاد سهل انگاری در اسکن کردن آسیب پذیریها و عدم کشف تهدیدهای موجود، کسب و کار شما با مشکلات امنیتی دشوار و پیچیدهای مواجه گردد.

اما سامانه هویر (ASM) با توجه به این که با دقت بالایی تمام داراییهای شما را فهرست میکند، به عنوان بخش کوچکی از وظیفه خود آسیب پذیریهای داراییهای سخت افزاری و نرم افزاریتان را نیز اسکن کرده و اجازه نمیدهد تهدیدهای امنیتی پیرامون آنها، پنهان بمانند.

بسیاری تا مفهوم Vulnerability Scanning را مشاهده میکنند، گمان میکنند این سیستم شبیه ابزارهایWeb Application Scanning ارائه شده توسط اسکنرهای معروفی مانند Acunetix، Netsparker و … کار میکند. اما همان طور که اشاره کردیم، در سامانه هویر (ASM) شرکت سیندادسک، ما تمام داراییهایی که متعلق به شما هستند را در تمام سطوح بستر اینترنت کشف، شناسایی و ارزیابی میکنیم. این داراییها میتوانند به عنوان مثال شامل وب، روتر و یا حتی یک ایمیل سازمانی باشند، برای آنکه بررسی کنیم آیا گذرواژه آن ایمیل در اینترنت افشا شده است یا خیر.

معمولا سهشنبه اول یا دوم هر ماه، پچ سهشنبهها (Patch Tuesday) توسط کمپانیها منتشر میشود و ما دیتابیسهای خود را طبق آن آپدیت خواهیم کرد. در آن زمان شما میتوانید عملیات اسکن را بر روی دارایی های خود انجام دهید. البته یک حالت استثناء وجود دارد و آن اینست که یک آسیب پذیری خطرناک روز صفر کشف شود، به صورت عمومی گسترش یابد و قبل از انتشار Patch Tuesday برای رفع نواقص و به روزرسانی امنیتی، مورد استفاده هکرها قرار بگیرد. در این حالت آنها را به سرعت شناسایی کرده، میزان تاثیرگذاری آنها بر داراییهای سازمانتان را بررسی میکنیم و به شما گزارشی دقیق ارائه خواهیم کرد تا از وقوع مجدد آن جلوگیری نمایید.

در سیستم تست نفوذ، اسکنرهای متعدد، داراییهای شما را ارزیابی کرده و آسیبپذیریهای موجود در آن را کشف میکنند. فرآیند انجام تست نفوذ به مراتب پیشرفتهتر از Vulnerability Scanning است و بخشی از عملیات آن نیز توسط این سیستم صورت میگیرد. در صورتی که شبکههای سازمانی گسترده باشند، راهکار تست نفوذ قادر نیست آنها را به سرعت مانیتور کند و در نتیجه داراییهای شما در خطر مفقود شدن و به سرقت رفتن قرار میگیرند. اما هویر (ASM) که به صورت کاملا خودکار به رصد و تجزیه و تحلیل میپردازد و نیروی انسانی در انجام آن دخالتی ندارد، بدون اتلاف وقت وضعیت داراییهای سازمان شما را به هر میزان که دامنه وسیعتری داشته باشند نیز به سرعت به اطلاعتان میرساند.

تیم ما علاوه بر ارائه تمامی امکانات مربوط به سامانه هویر (ASM)، نیز قادر به اجرای سرویس تست نفوذ برای سازمانتان میباشد. همچنین شما میتوانید با کمک سامانه هویر (ASM) که امکاناتی ورای آنچه در رابطه با تست نفوذ گفته شد دارد، از گزارشهای کاملتر و دقیقتری برخوردار شوید و همواره خدمات آن را به صورت پچ شده و بهروز دریافت نمایید.

تست نفوذ جهت کشف و ارزیابی امنیتی مربوط به داراییها و ارائه گزارش مشکلات امنیتی استفاده میشود. Red Teaming فرآیندهای اجرایی تست نفوذ را نیز در خود دارد و علاوه بر آن، از تکنیکهای APT و مهندسی اجتماعی جهت کشف نفوذپذیری استفاده میکند. سامانه هویر (ASM) از تمام قابلیتهای گفته شده در دو راهکار Penetration Testing و Red Teaming پشتیبانی میکند و با استفاده از نوآوریهای به کار رفته در آن، با قابلیتهایی افزون بر دو سیستم گفته شده، سرویسی است که جهت مانیتور پیوسته داراییهای سازمان شما به هدف کشف آسیب پذیری های بالقوه و بالفعل آنها به کار میرود.

اینترنت به ۳ بخش کلی Dark Web ،Deep Web و Surface Web تقسیم میشود. بخش اندکی از اینترنت که کاربران عادی در شبانه روز از آن استفاده میکنند، در دستهSurface Web قرار میگیرد و مثال آن سرچ گوگل و یا حتی باز کردن وبسایت سازمان شما میباشد. از طرف دیگر،Deep Web بخشی از اینترنت است که توسط زیرساختهای اداری قضایی و نظامی هر کشور محافظت شده و دسترسی به آن نیازمند احراز هویت میباشد. Dark Web که بخشی از محیط Deep Web به شمار میرود، برای هرگونه ورود به آن لازم است که کاربر وارد شبکه Tor شود. در دارک وب فرآیندهای مختلف و عمدتا غیر قانونی زیادی انجام میشوند اما بخش بسیار حساس آن مربوط به تبادل اطلاعات بین هکرهای مختلف آن است که کارهایی از قبیل فروش اطلاعات سازمانها، دسترسیها، گزارش ورودیها به زیرساختهای سازمان و یا حتی دیتابیس مشتریان سازمانهای مختلف در این بستر صورت میگیرد. متخصصین شرکت سیندادسک این بسترها را به صورت مداوم رصد کرده تا در صورت کشف هرگونه سرنخ از دستکاری یا گزارش نفوذ به سازمان شما، آن را اعلام کنند.

” بیدلان را دلبران جسته به جان جمله معشوقان شکار عاشقان “

«مولانا»